Retrouver le menu Démarrer sous Windows 8

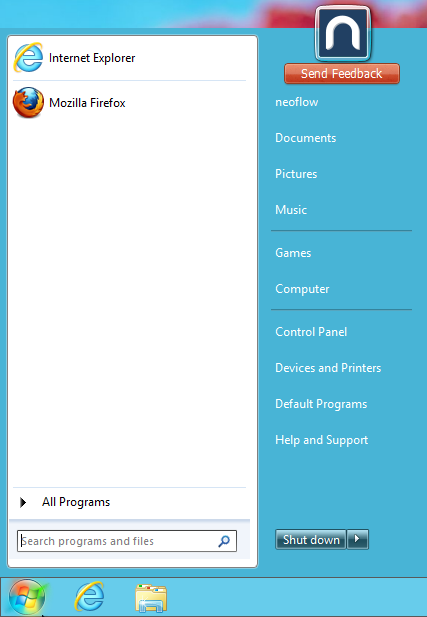

I. Présentation Comme vous l’avez remarqué, sous Windows 8 le menu Démarrer qu’on connaît depuis fort longtemps a disparu de la barre des tâches. Toutefois, des logiciels proposent de modifier le système dans le but de retrouver le menu Démarrer comme nous avons l’habitude de l’avoir. Dans ce tutoriel, nous allons installer le logiciel « IObit StartMenu 8 » qui est gratuit et relativement bien réalise. Bien qu’il soit encore en version bêta, il s’avère stable, fonctionnel et réactif. II. Téléchargement La première des choses consiste à télécharger gratuitement le logiciel, pour cela rendez-vous sur le site de l’application et cliquez sur « Free Download ». Pour le téléchargement, vous allez être redirigé vers le site « MajorGeeks ». III. Installation Une fois le téléchargement terminé, double cliquez sur l’exécutable pour installer l’application. Si vous obtenez le message indiqué ci-dessous lors de l’exécution cliquez sur « Exécuter quand même », c’est juste un message d’avertissement de Windows SmartScreen qui souhaitait

Lire cet article