Windows 7 et la veille prolongée

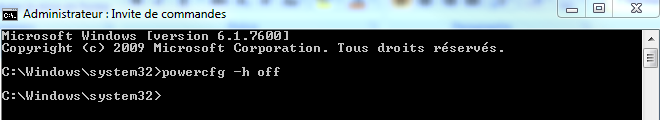

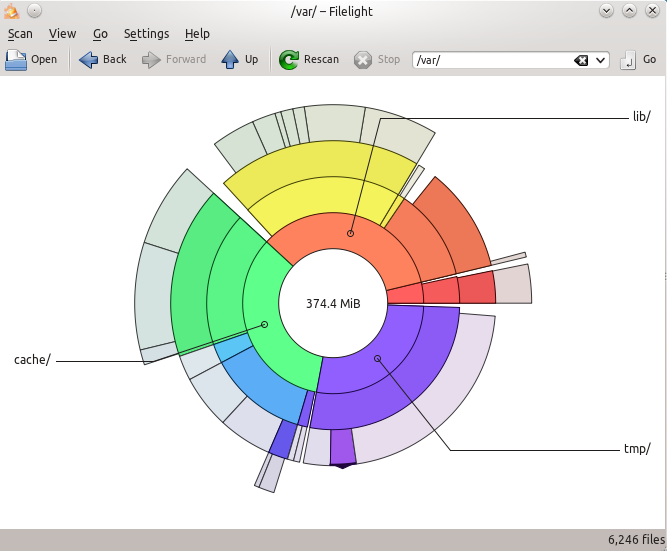

I. Présentation Sur votre Windows 7 ou Vista, vous avez déjà surement remarqué dans le menu démarrer l’option « Mettre en veille prolongé ». II. Qu’est ce que c’est ? La mise en veille prolongée a pour effet lors de sa mise en œuvre d’enregistrer l’état de votre ordinateur au moment ou vous souhaitez le faire entrer en veille prolongée. Cet état est enregistré dans un fichier (hiberfil.sys). L’activité de l’ordinateur lors d’une veille prolongée est semblable à celle d’un ordinateur totalement éteint. Une fois que l’on veut sortir l’ordinateur de la veille prolongée, celui-ci récupère le fichier (hiberfil.sys). Au lieu de «Démarrage de Windows », nous pouvons lire « Reprise de Windows ». La lecture du fichier hiberfil.sys sert à récupérer l’état exacte de l’ordinateur au moment de la mise en veille et de restituer cet état. La différence avec la veille « normale » est que celle si se contente de mettre l’ordinateur dans un état de fonctionnement

Lire cet article