Désactiver l’accès au Windows Store

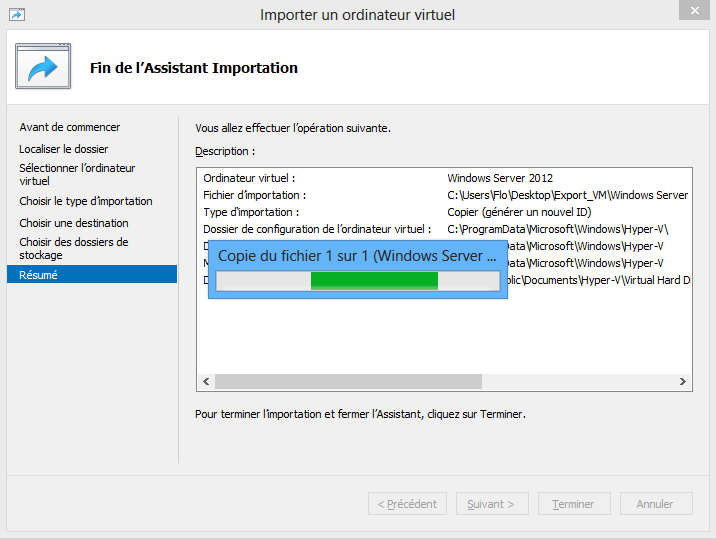

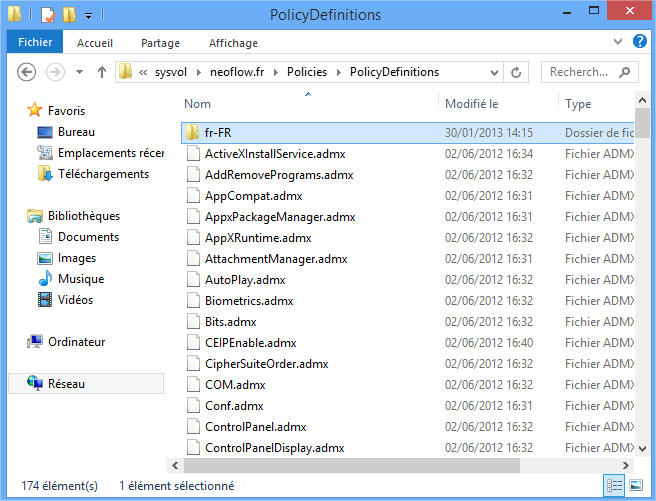

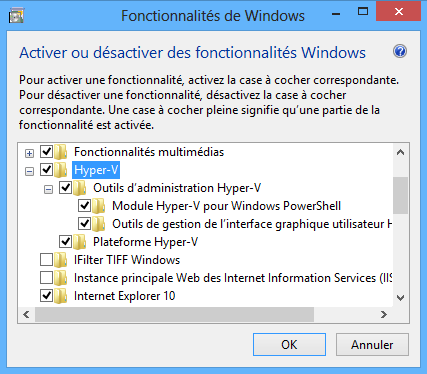

I. Présentation Pour une raison ou pour une autre vous pourriez avoir envie de bloquer l’accès au Windows Store sur vos postes Windows 8, notamment dans le cas d’une utilisation de Windows 8 en entreprise. Sachez que les stratégies de groupe le permettent. Soit par les stratégies de groupe locale, soit par les stratégies de groupe que vous allez déployer avec vos contrôleurs de domaine mais il faudra au préalable intégrer les GPO sur vos serveurs (s’ils ne sont pas sous Windows Server 2012). Dans ce tutoriel, nous allons voir comment éditer les stratégies de groupe afin de désactiver l’accès au Windows Store, puis, nous vérifierons que cela fonctionne. Dans les deux cas, le paramètre à activer reste le même. La seule chose qui change c’est la façon par laquelle on atteint la console d’édition des stratégies de groupe. II. Accéder à l’édition des stratégies locales (Windows 8) Si vous êtes sur Windows 8 et que vous ne disposez pas

Lire cet article