Sécuriser les authentifications Htaccess avec l’option Digest

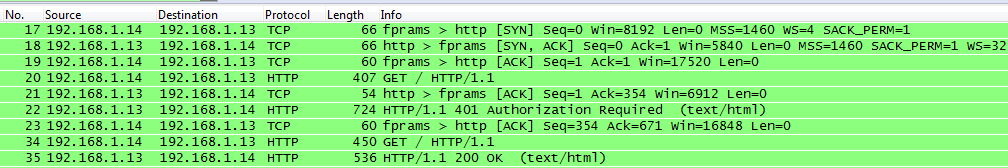

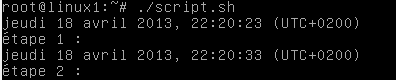

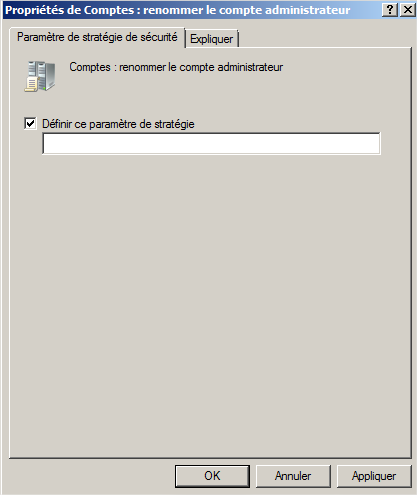

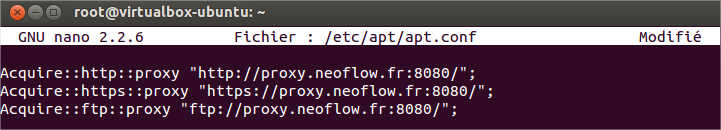

I. Présentation Le fichier .htaccess est un moyen rapide et efficace pour restreindre et protéger l’accès à un dossier ou à des fichiers web sur un serveur. La plupart des tutoriels nous disent souvent d’utiliser l’option simple « AuthType Basic » pour la méthode d’authentification. Cependant, cette option fait passer les mots de passe quasiment en clair sur le réseau remettant ainsi sérieusement en cause leur crédibilité en terme de sécurité. Dans ce tutoriel, nous allons voir une démonstration du passage du mot de passe lors d’une authentification .htaccess utilisant un type d’authentification « Basic » puis nous verrons comment mieux sécuriser le passage de l’authentification sur le réseau par un .htaccess. II. Démonstration Nous partons ici du fait qu’un fichier « .htaccess » utilisant l' »AuthType Basic » est déjà en place. Pour ceux pour qui ce ne serait pas encore le cas, je vous oriente vers ce tutoriel sur la mise en place d’une protection simple avec « .htaccess ». Nous allons donc avoir un serveur web (dans

Lire cet article