WS 2012 – Forcer la mise à jour des GPO à distance

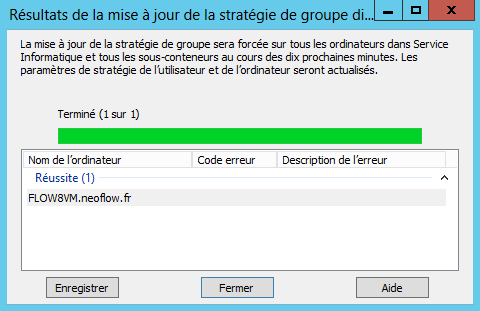

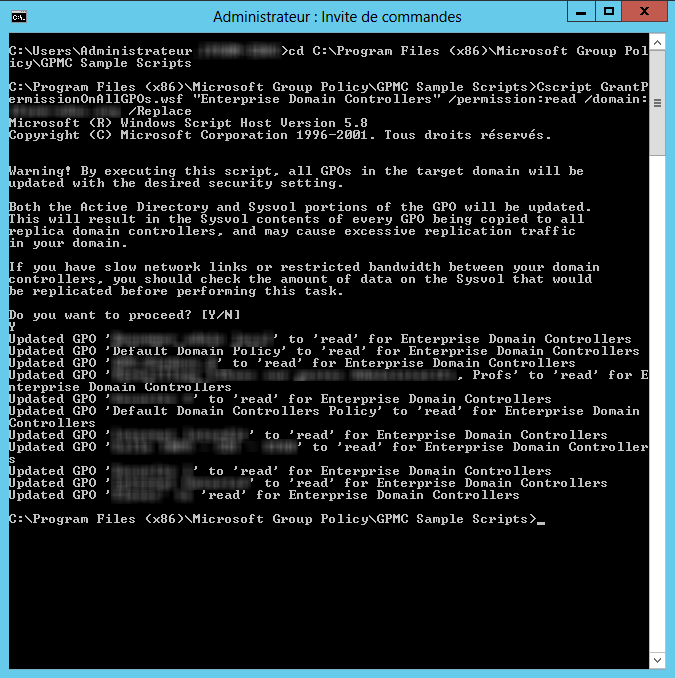

I. Présentation La commande « gpupdate /force » permettant de mettre à jour les paramètres de stratégies de groupe sur une machine Windows d’un domaine est très connue et très utilisée. Toutefois, l’arrivée de Windows Server 2012 a était accompagnée par une nouvelle fonctionnalité qui permet de faire une actualisation des GPO à distance sur une ou plusieurs machines du domaine. II. Utilisation de la fonctionnalité Voyons comment utiliser cette fonctionnalité sur un serveur Windows Server 2012 évidemment. Au sein du Gestionnaire de serveur, cliquez sur « Outils » puis « Gestion des stratégies de groupe » puisque c’est au sein de cette console que tout va se jouer. Ensuite, développez les parties « forêt » et « domaine » jusqu’à arriver sur vos différentes Unités d’organisation (OU). Une fois que vous y êtes, cliquez droit sur celle contenant les machines sur lesquelles vous souhaitez effectuer l’actualisation des GPO puis cliquez sur l’option « Mise à jour de la stratégie de groupe ». Note : Il n’est pas possible d’effectuer la mise

Lire cet article