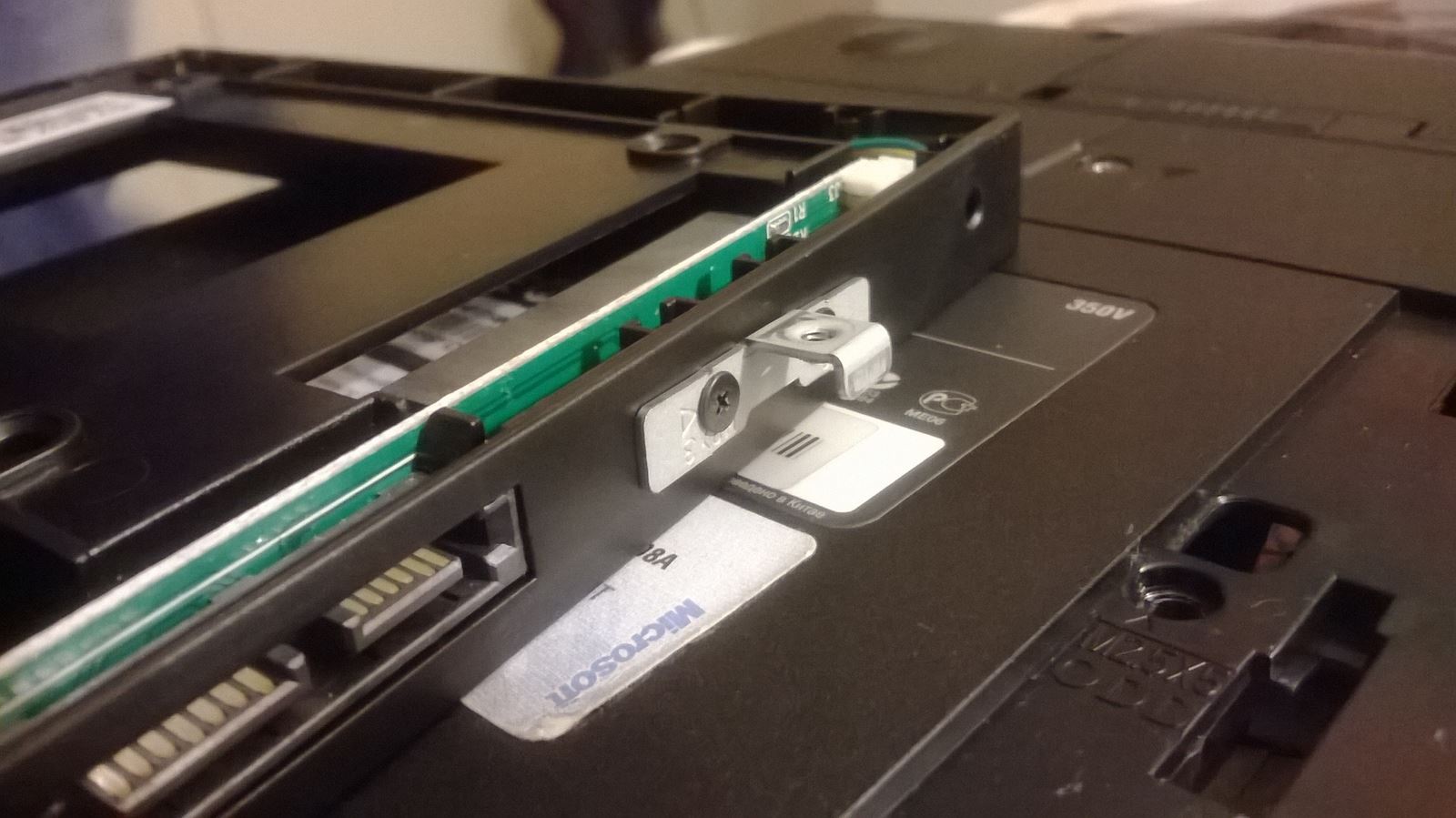

Remplacez votre lecteur CD/DVD par un disque dur SSD

I. Présentation Avec l’émergence d’outils de stockage rapides, performants et légers (voir sans existence physique) comme les clés USB, disques durs externes ou les outils de synchronisation Cloud comme Google Drive, Dropbox ou Owncloud, l’utilité des CD/DVD et de leurs lecteurs sur les postes portables se fait de moins en moins ressentir ! De plus en plus d’ordinateur portables récents n’en disposent plus du tout, les retirer d’un ordinateur portable est souvent l’occasion de gagner de la place physique et ainsi d’avoir des postes plus petits et légers ! Dans ce tutoriel, nous allons voir comment nous pouvons rendre un ordinateur portable plus performant en remplaçant le lecteur CD très peu utilisé par un disque dur SSD ! Nous allons voir comment installer un boitier destiné à accueillir votre disque dur SSD à la place de l’emplacement actuel du lecteur CD. Dans un deuxième temps, nous verrons comment mettre en externe notre lecteur CD par l’intermédiaire d’un boitier avec une

Lire cet article