Mise en place d’un cache de paquets pour votre LAN

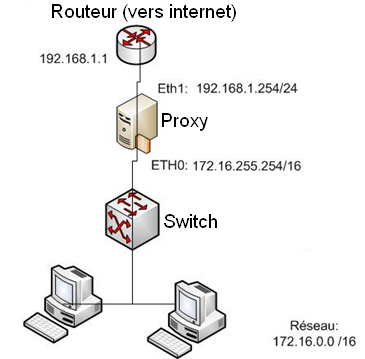

I. Présentation On a tendance à télécharger et mettre à jour les paquets des applications Linux sur chacun des PC sauf que cela peut être long et surtout gourmand en terme de bande passante. C’est pour cela qu’il peut être intéressant d’héberger sur un des PC un cache de paquets, ce qui permettra d’éviter de télécharger plusieurs fois le même paquet. En effet, les autres machines n’auront qu’à se connecter au PC qui gère le cache de paquets pour récupérer les paquets nécessaires. Le « serveur » qui s’occupe de la gestion du cache des paquets est une sorte de « proxy APT », APT faisant référence à Aptitude, un gestionnaire de paquets Linux. Ce tutoriel va se dérouler en 3 étapes : le principe de fonctionnement du paquet, la configuration du serveur et la configuration des machines du LAN. II. Comment ca marche ? Une machine client a besoin d’un paquet…on lance la commande apt-get install nom_du_paquet. La requête arrive au

Lire cet article