Gérer les applications au démarrage sous Debian avec rcconf

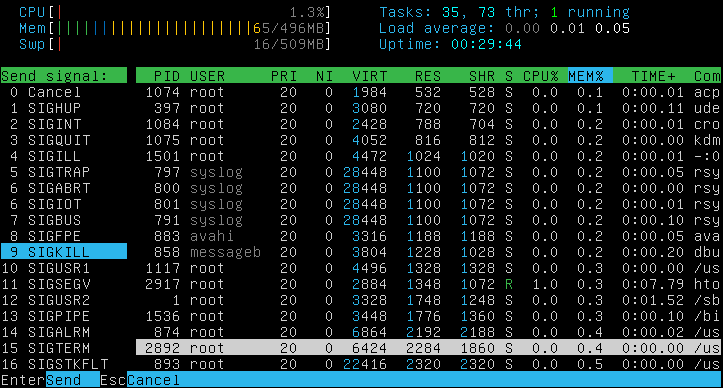

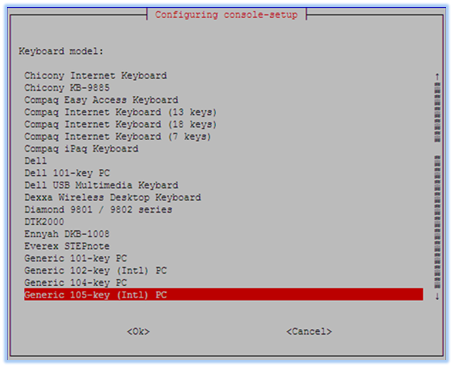

I. Présentation Sous Debian, diverses applications se lancent au démarrage, certaines applications ne sont pas indispensables, il n’est donc pas nécessaire qu’elles soient démarrées lors du boot. Pour gérer les applications au démarrage, nous utiliserons un petit outils appelé rcconf, celui-ci gère les applications de taille conséquente (il peut ignorer les applications peu lourdes) au démarrage et permet d’activer ou de désactiver leur fonctionnement au boot. Note : Ce tutoriel fonctionne pour Debian mais aussi pour les distributions dérivées de Debian comme Ubuntu et d’autres distribution Linux II. Procédure Installation de rcconf : apt-get install rcconf Utilisation : Pour utiliser rcconf de manière basique, utilisez cette commande : rcconf A partir de ce menu, il vous suffit de cocher ou décocher (avec la touche Espace) les applications à démarrer en même temps que le boot de votre Debian. Utilisation en mode console : Pour lister les applications et leurs comportement au démarrage : rcconf –list Pour activer ou désactiver une

Lire cet article