Envoi d’un mail lors d’une connexion SSH

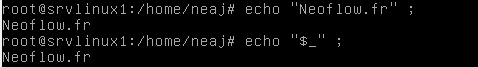

I. Présentation Dans ce tutoriel, nous allons apprendre à paramétrer un envoi de mail lors d’une connexion SSH à un serveur Linux. Cela peut être une solution simple et rapide pour savoir quand quelqu’un se connecte à votre serveur et cela en temps quasi réel (le temps d’envoi d’un mail). Nous allons voir que cette méthode peut s’appliquer à tous les utilisateurs se connectant en SSH,le plus intéressant à faire étant pour root car cela permet de superviser les connexions en SSH pour root et ainsi de détecter si il y a des connexions anormales. II. Le fichier .bashrc Chaque utilisateur possède un fichier « .bashrc » dans son « home » qui peut contenir, entre autre, des commandes exécutées lors de l’initialisation de son shell (ce qui se passe lors d’une connexion SSH). C’est de ce fichier que nous allons nous servir pour effectuer notre envoi de mail. Il suffit donc juste d’y placer les bonnes commandes. Note: On par ici du principe

Lire cet article