lastb : logs des connexions utilisateurs échouées

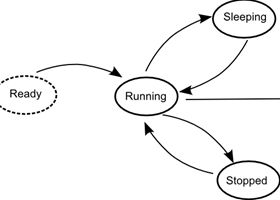

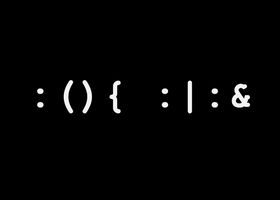

I. Présentation Sous Linux, un fichier de log est utilisé pour journaliser les tentatives infructueuses de connexion et, il est consultable grâce à la commande « lastb ». Concernant ce fichier il est situé au chemin suivant : /var/log/btmp II. Le fichier de log Si le fichier « /var/log/btmp » est absent de votre système, vous devez le créer manuellement à l’aide de la commande suivante : touch /var/log/btmp En effet, s’il est absent il ne sera pas créé tout seul à cause d’un choix local de configuration. Si vous désirez activer cette journalisation, créez-le comme indiqué ci-dessus. III. Utilisation Dans le cadre de tests et pour générer des logs, je tente de me connecter sur une machine en utilisant différents comptes utilisateurs. Certains existent réellement, d’autres non. Pour consulter le journal, il suffira d’entrer la commande suivante : lastb Vous obtiendrez un résultat de ce type : On peut voir que les tentatives infructueuses effectuées avec un utilisateur inconnue de la base locale

Lire cet article