Kaspersky SC 10 – Chaînage de tâches

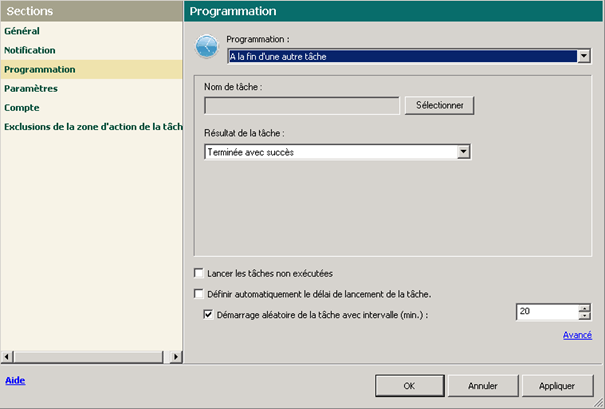

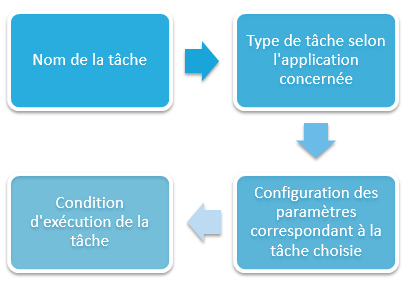

I. Présentation Ce qu’on appelle un chaînage de tâches est un enchaînement de tâches c’est-à-dire qu’on exécute une tâche lorsqu’une autre tâche a fini de s’exécuter avec un état précis. Par exemple, la tâche de mise à jour des bases virales s’exécute et si elle se termine avec l’état « Terminée avec succès » alors on exécute la tâche d’analyse du poste de travail sinon on ne fait pas l’analyse. II. Procédure Dans les propriétés de la tâche qui doit être exécutée à la suite d’une autre, accédez à la section « Programmation » puis dans la liste déroulante choisissez « A la fin d’une autre tâche ». Ensuite, dans la partie inférieure cliquez sur « Sélectionner » et indiquez la tâche à surveiller avant d’exécuter celle-ci. Enfin, indiquez si la tâche doit s’exécuter lorsque l’autre tâche se termine avec succès ou avec une erreur.

Lire cet article