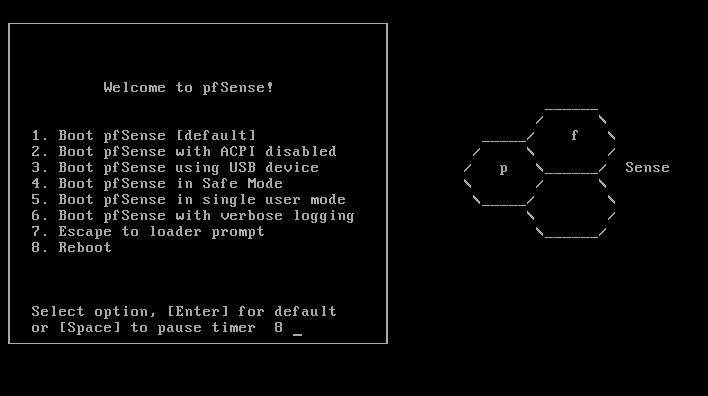

Installation de Pfsense

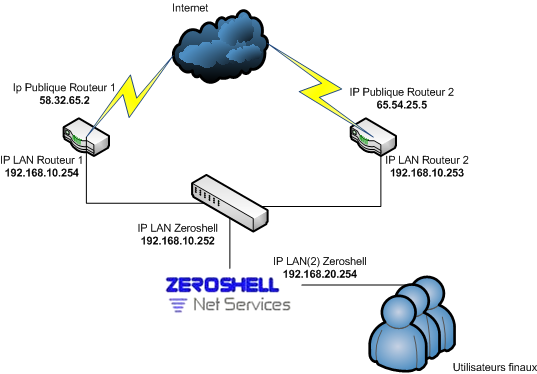

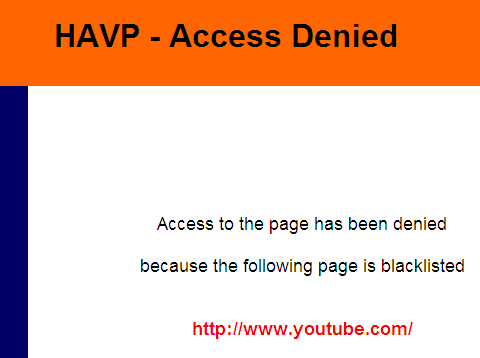

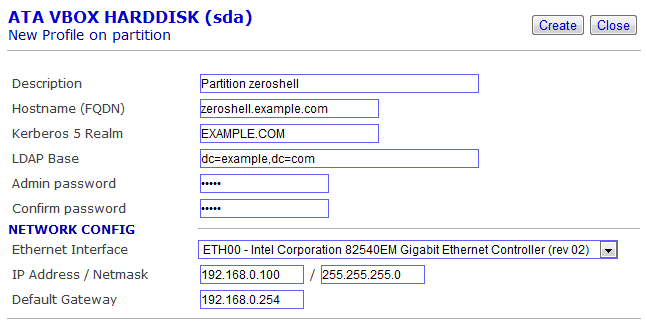

I. Présentation Pfsense est un OS transformant n’importe quel ordinateur en routeur/pare-feu. Basé sur FreeBSD, connu pour sa fiabilité et surtout sa sécurité, Pfsense est un produit OpenSource adapté à tout type d’entreprise. Voici ses principales fonctionnalités : – Gestion complète par interface web – Pare-feu stateful avec gestion du NAT, NAT-T – Gestion de multiples WAN – DHCP server et relay – Failover (possibilité de monter un cluster de pfsense) – Load balancing – VPN Ipsec, OpenVPN, L2TP – Portail captif Cette liste n’est pas exhaustive et si une fonction vous manque, des extensions sont disponibles directement depuis l’interface de Pfsense, permettant notamment l’installation d’un proxy ou d’un filtrage d’URL, très simplement. En plus d’être disponible en version 32 et 64 bits, Pfsense est également disponible pour l’embarqué, il fonctionne très bien sur des petits boitiers Alix. Dernière chose, Pfsense nécessite deux cartes réseaux minimum (une pour le WAN et une pour le LAN). II. Télécharger l’image La dernière

Lire cet article