Change un mot de passe dans PfSense

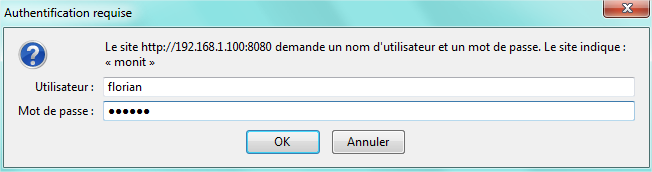

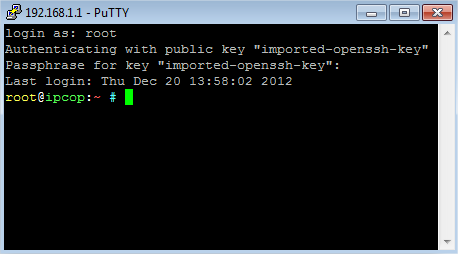

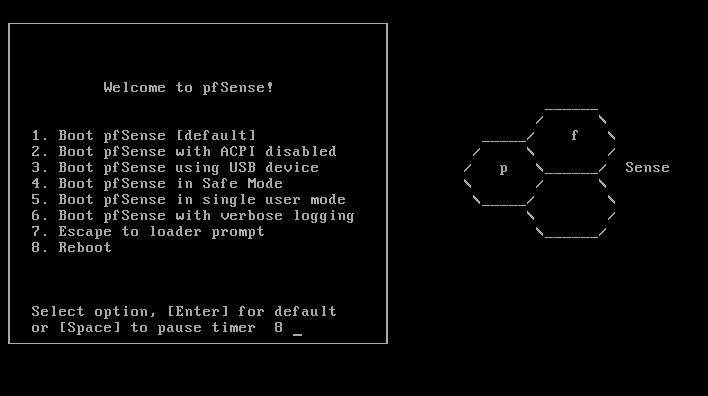

I. Présentation Dans ce tutoriel, nous allons apprendre à changer le mot de passe d’un utilisateur (normal ou d’un utilisateur « admin »). Pour information, ce tutoriel est effectué sur la version 2.0.3 RELEASE (i386) de PfSense et la machine est une machine virtuelle sous VirtualBox. II. Procédure Le mot de passe d’un utilisateur ne peut se modifier que depuis le webConfigurator (l’interface Web de PfSense). Il faut donc s’y rendre et se connecter avec un utilisateur ayant les droits d’administration (idéalement l’utilisateur administrateur par défaut « admin ») : On s’authentifie donc puis on se rend dans « System » > « User Manager » pour aller modifier les informations des utilisateurs : On devra ensuite sélectionner l’utilisateur à qui nous souhaitons changer le mot de passe : Pour modifier les paramètres de tel ou tel utilisateur, il faut cliquer sur l’icône contenant un « e » à droite de sa ligne. On aura alors l’affichage de l’ensemble de ses paramètres : Il nous suffit alors de saisir deux

Lire cet article