Comment fonctionne le DNS Hijacking ?

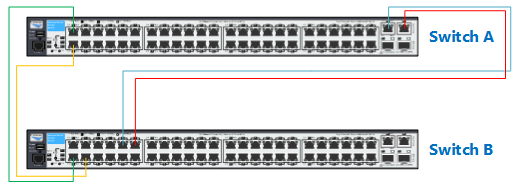

I. Présentation Le DNS hijacking est un type d’attaque malicieuse du service DNS, appelée aussi « Redirection DNS ». L’objectif de cette attaque est d’écraser les paramètres TCP/IP d’un ordinateur afin de le diriger vers un serveur DNS pirate plutôt que son serveur DNS habituel. Pour cela, l’attaquant doit déjà prendre le contrôle de la machine cible pour altérer les paramètres DNS. On parlera alors de DNS hijacking. Pour rappel (car bien évidemment vous le savez), le protocole DNS est responsable de la translation entre les noms de domaine et les adresses IP. Par exemple, lorsque vous saisissez le nom de domaine « it-connect.fr » le serveur DNS se charge de trouver l’adresse IP correspondante à ce nom de domaine. II. Comment ça fonctionne ? Sur vos machines, vous utilisez généralement le DNS de votre entreprise, celui de votre box ou à la limite un DNS situé sur internet comme ceux de Google. Jusqu’ici tout va bien, vous pouvez naviguer en toute sécurisé sur

Lire cet article