Correctifs de sécurité : comment analyser plus facilement les Patch Tuesday de Microsoft ?

Chaque mois, Microsoft publie un nouveau Patch Tuesday dans le but de corriger des failles de sécurité dans ses produits, services et systèmes d'exploitation à l'aide de nouvelles mises à jour. Sachez qu'un site peut vous aider à décrypter le contenu de ces mises à jour ! Présentation.

Quand Microsoft publie un nouveau Patch Tuesday, il convient de se référer à la section "Security Update Guide" du portail "Microsoft Security Response Center" pour en savoir plus sur les différentes failles de sécurité corrigées : produits et versions affectés, niveau de criticité, référence CVE, etc.... Et tous les mois, l'histoire se répète.

Gagnez du temps avec Microsoft Patch-A-Palooza

Pour vous aider à effectuer cette analyse, vous pouvez suivre les articles d'actualités, notamment mis en ligne sur IT-Connect, mais également vous référer au site Microsoft Patch-A-Palooza ! Ce site lancé le 13 octobre 2023 s'appuie sur l'API du site Microsoft Security Response Center pour récupérer les informations sur les vulnérabilités divulguées par Microsoft et nous les présenter de façon synthétique.

Ainsi, la page d'accueil du site permet de sélectionner le "Patch Tuesday" de son choix, ou plutôt le mois de son choix, pour avoir accès aux informations sur les mises à jour de sécurité. Il est possible d'accéder, mois par mois, aux données entre janvier 2016 et octobre 2023 (Patch Tuesday le plus récent à l'heure où j'écris ces lignes).

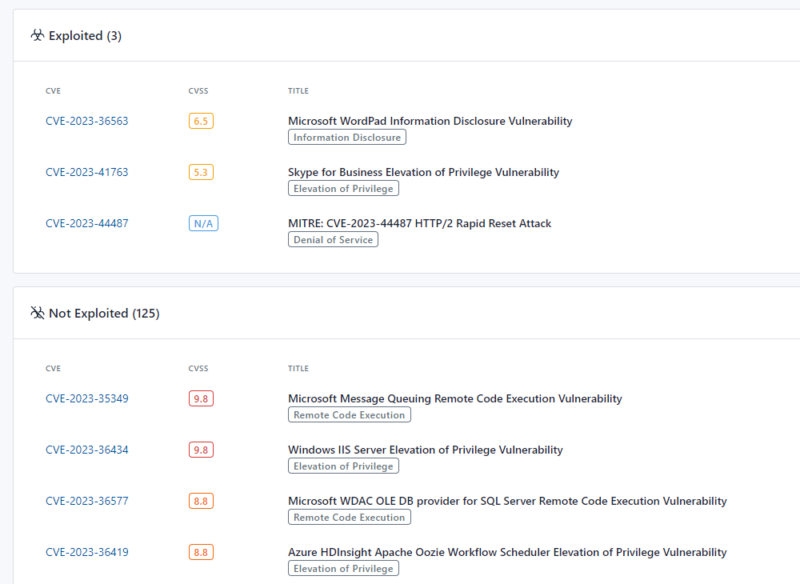

Au-delà de fournir quelques statistiques telles que le nombre de vulnérabilités corrigées, le nombre de vulnérabilités critiques, ou encore le nombre de vulnérabilités par produits affectés, ce site classe les vulnérabilités en deux sections :

- Les vulnérabilités exploitées

- Les vulnérabilités non exploitées

Ainsi, en un coup d'œil, vous pouvez vous renseigner sur les failles de sécurité exploitées et qui vont nécessiter une attention particulière et immédiate. Cette mise en page fait toute la différence en comparaison du portail Microsoft et permet de s'y retrouver plus facilement !

Par ailleurs, cette vue synthétique indique aussi le score CVSS, le nom de la vulnérabilité et son type. Chaque nom de CVE contient un lien qui renvoie vers le portail de MSRC de Microsoft, sur la page de la CVE en question, afin d'en savoir plus.

Ce qui peut éventuellement manquer, c'est le fait de pouvoir appliquer des filtres comme sur le portail MSRC de Microsoft (illustré ci-dessous). Ceci permettrait d'afficher toutes les CVE avec un score CVSS supérieur à une valeur précise, ou encore d'afficher toutes les vulnérabilités affectant une catégorie de produits. C'est peut-être dans la feuille de route de l'auteur !

Par ailleurs, la section "Statistics" permet d'avoir quelques statistiques sur les précédents Patch Tuesday avec 3 différents graphes :

- Nombre de vulnérabilités par niveau de criticité (faible, élevé, critique, etc.), par mois

- Nombre de vulnérabilités par type de menace (élévation de privilèges, exécution de code à distance, etc.), par mois

- Nombre de vulnérabilités par catégorie de produits Microsoft, sur l'année

Le site Microsoft Patch-A-Palooza est intéressant aussi bien pour obtenir des informations sur les statistiques, les tendances, et obtenir rapidement des informations sur les CVE affectant les produits et services de Microsoft.

Enfin, il y a également une version en ligne de commande (script Python) présentée sur GitHub.

Félicitations à Alexander Hagenah qui est à l'origine de ce site !

Qu'en pensez-vous ?

Merci Florian pour cette information précieuse. Très utile pour s’y retrouver dans cette jungle que sont les CVE tous les mois. 😉 A ce propos je vais pouvoir m’en servir pour essayer de comprendre ou nous en sommes concernant la dernière phase sur le renforcement du chiffrement Kerberos (fin de l’utilisation du chiffrement RC4 et obligation d’utiliser AES) ce qui est assez déroutant lorsque dans ton infra tu te trimballe encore des Windows Serveurs 2003. Ce projet a été initié par MS en Novembre 2022 avec la sortie de la KB5019964 La derniere phase devait apparaitre en octobre 2023. Ou la possibilité de pouvoir utiliser encore RC4 était possible grâce a la clé de registre KrbtgtFullPack. J’ai appliqué la cumulative d’octobre sur notre environnement de test et les clients 2003 continuent a s’authentifier. j’avoue être un peu dérouter et aucune communications trouvées a ce sujet chez MS. Des infos de votre coté?