Coronavirus et cybersécurité, même combat ?

Sommaire

I. Présentation

Les parallèles qui peuvent être faits entre le domaine de la cybersécurité et divers autres domaines du monde scientifique m'ont toujours amusés. Dans cet article, nous allons voir en quoi les mesures de protections sanitaires qui ont été adoptées dans la plupart des pays du monde peuvent faire écho aux mesures de protections et principes de sécurité utilisés en cybersécurité.

On peut alors se mettre à utiliser des parallèles intéressants entre des notions qui sont maintenant communément acquises et intégrées (les gestes barrières) et des principes de cybersécurité qui sont d'ordinaire moins faciles à faire comprendre. A noter que je viens du domaine de la cybersécurité, et non de la médecine 🙂

II. Une histoire de jargon

Le monde de la médecine, et notamment de la virologie, possède de nombreux points communs avec celui de la cybersécurité, on y parle d'infection, de virus, de protection, de détection et de traitement. Cela prend d'autant plus de sens aujourd'hui car l'actualité nous oblige à respecter les gestes barrières, qui font étrangement penser aux grands principes de sécurité. Nous allons en détailler quelques uns.

Ainsi vous verrez dans cet article des phrases qui, dans leur commencement, peuvent parler du coronavirus et dans leur fin, de la cybersécurité, sans que cela ne vous interpelle. Cela car les termes utilisés sont très souvent les mêmes.

III. Quelques parallèles intéressants...

A. Le masque ou la réduction de la surface d'attaque

La crise du coronavirus a changé de manière importante notre façon de vivre et d'interagir en société, notamment dans les pays "occidentaux" où le port du masque et la distanciation sociale étaient des choses peu communes.

Le fait de porter un masque dans le contexte sanitaire équivaut au principe de réduction de la surface d'attaque dans la cybersécurité. On va chercher à réduire au maximum les portes d'entrées de notre corps dont pourrait profiter le virus pour se répandre. Ainsi, le masque permet de réduire les risques de transmission d'une charge malveillante (le coronavirus) d'un agent infecté vers un agent sain.

On pourrait tout simplement décrire le masque comme un pare-feu qui permet de contrôler et de filtrer ce qui sort et ce qui rentre, en bloquant ce qui n'est pas désirable (les gouttelettes transmettrices du virus) et en autorisant ce qui est nécessaire aux fonctions métiers uniquement (l'air pour respirer). C'est l'objet de la règle 17 du guide d'hygiène de l'ANSSI (Activer et configurer le pare-feu local des postes de travail). À noter que le masque permet autant de filtrer ce qui rentre dans notre bouche que ce qui en sort. Au même titre qu'un pare-feu, qui permet de filtrer aussi bien les communications entrantes et que sortantes.

À noter que mon expérience dans le domaine de l'audit de sécurité des systèmes d'information me fait observer que les communications sortantes sont très rarement filtrées par les pare-feu en place. Grâce au parallèle avec les geste barrière, on comprend que le port du masque permet aussi bien de se protéger soi-même des autres, que les autres de soi-même. Pensez donc à aussi définir une politique de pare-feu pour vos flux sortants, cela permet de réduire la dangerosité d'un système en cas d'infection et sa capacité de transmission d'un virus ou de propagation d'une cyberattaque !

C'est exactement le rôle que jouent les pares-feux locaux, périmétriques et interzones dans le domaine de la cybersécurité, ils permettent une interconnexion entre des systèmes et des zones de sensibilités différentes (internet, le LAN, la DMZ, la zone serveur) mais ne laissent pas tout passer. Cela sous peine que ces réseaux s'échangent des contenus malveillants permettant de se compromettre entre eux. Ceux-ci doivent donc être, au même titre que les masques, configurés pour ne laisser passer uniquement ce qui est strictement vital et nécessaire aux fonctions métiers supportées, et rien d'autre.

Vous trouverez plus d'informations sur le principe de surface d'attaque dans cet article : Analyse et réduction de la surface d’attaque

La distanciation sociale est un autre geste barrière qui fait de manière très intéressante écho au monde de la cybersécurité. Dans le contexte sanitaire, cette distanciation prend forme de plusieurs manières :

- fermeture des établissements recevant du public (hôtels, restaurants, bars, discothèques, etc.) ;

- restriction ou interdiction des déplacements inter-régionaux et internationaux ;

- devoir se tenir à 1 mètre les uns des autres.

Celui vise à cloisonner les personnes afin de limiter les risques de propagation du virus. On part du principe que si l'on met tout le monde dans la même pièce, une seule personne peut transmettre le virus à tout le monde. C'est exactement le même principe en cybersécurité. Au sein d'une architecture, nous allons dessiner des zones réseaux et restreindre les possibilités de communications entre ces zones. On ne va pas mettre tous les postes de travail et les serveurs au sein d'un seul et même réseau mais cloisonner le SI par LAN, VLAN, et autres zones réseau définies par :

- des besoins métiers ;

- des besoins techniques ;

- des niveaux de criticités.

À titre d'exemple concret, les serveurs ayant une interconnexion forte avec internet ne seront pas dans le même réseau que les serveurs n'ayant des interconnexions qu'avec les utilisateurs internes. Car les serveurs d'une DMZ ont une exposition plus forte aux attaques et pourraient mettre en danger des serveurs pour lesquels cette exposition peut être évitée. Au même titre que dans un hôpital, les patients covid sont traités dans des ailes ou étages bien spécifiques et distincts des patients "non-covid".

À nouveau au cours de mes audits, il est très fréquent de croiser des réseaux que l'on appelle "à plat", c'est à dire sans cloisonnement. Dans ces réseaux, tous les systèmes (serveurs, utilisateurs, etc.) peuvent communiquer entre eux sans restrictions d'accès. Pour faire un parallèle, cela équivaudrait à passer une nuit dans une discothèque avec 100 personnes en pleine période de confinement, et sans masque. Si une personne est infectée, toutes les autres le seront également d'ici la fin de la nuit.

La mise en place d'un cloisonnement strict et efficace permet par exemple de réduire les dégâts en cas de compromission d'un serveur dans la DMZ ou du poste de l'agent d'accueil et de ne pas permettre à l'attaquant de se propager trop facilement vers tous les autres systèmes du réseau. Les réseaux sont alors interconnectés par des pare-feux filtrants, sur lesquels on utilise notamment des systèmes de contrôle (IDS, WAF), de protection (IPS) et de journalisation.

C'est l'objet de la règle 19 du guide d'hygiène de l'ANSSI : Segmenter le réseau et mettre en place un cloisonnement entre ces zones

C. Les mesures d'hygiène (informatique)

Sur le site du gouvernement, on peut trouver plusieurs mesures d'hygiènes qui sont à respecter en toute circonstance, par exemple :

- évitez de vous toucher les yeux, le nez ou la bouche ;

- lavez-vous fréquemment les mains ;

- utilisez du savon et de l'eau, ou une solution hydroalcoolique.

On peut très bien faire le lien entre ces mesures sanitaires et leurs homologues dans le domaine de la cybersécurité. Il convient par exemple d'être autant vigilant lorsque l'on navigue sur internet et que l'on ouvre des pièces jointes mail que lorsque l'on va faire ses courses ou que l'on touche la poignée de porte d'un établissement public. En cas de doute ou de manière fréquente lorsque l'on a eu une interaction avec un corps étranger (un mail, une pièce jointe, un site internet, une clé USB), il convient de régulièrement faire un petit check-up en utilisant un antivirus, des systèmes de détection, de mise à jour, etc.

Dans les deux domaines, une première action est de limiter ses interactions avec ce qui peut potentiellement être vecteur d'une compromission/infection, et une deuxième vise à stopper au plus vite une potentielle transmission du virus.

Le gel hydroalcoolique a donc ici les mêmes fonctions qu'un antivirus et le fait d'éviter de se toucher les yeux, le nez, la bouche peut correspondre au fait d'adopter un comportement prudent et responsable lorsque l'on accède à un mail, un site internet, ou lorsque l'on clique sur un lien.

Aussi bien pour le coronavirus que pour la sécurité d'un système d'information, le succès est possible si tout le monde s'y met et respecte les règles de bonne conduite et d'utilisation des ressources mises à disposition. La sensibilisation constante à l'application de ces mesures est alors un vecteur de succès. Il convient donc de s'assurer que les utilisateurs soient au fait des bonnes pratiques à adopter, mais aussi qu'ils en comprennent les raisons et les implications pour que ces mesures soient plus facilement acceptées.

D. La détection d'une infection ou d'une cyberattaque

À nouveau, dans le monde de la médecine comme celui de la cybersécurité, les mesures de détection d'une infection ou d'une compromission sont très similaires. À titre d'exemple, un antivirus ou un IDS (Intrusion Detection System, fail2ban ou AIDE en sont des exemples parmi d'autres), va opérer de plusieurs manières :

La détection d'une signature d'attaque

Qu'il s'agisse d'un binaire, d'une analyse par les journaux d'évènements ou les flux réseaux, le système de détection va chercher à faire correspondre un bout d'échantillon pris avec la signature d'une attaque ou d'un virus ayant été détectée par le passé. De la même manière en médecine, la présence actuelle ou passée d'un virus dans le corps humain peut se détecter par la présence d'éléments de signature (développement d'anticorps antiviraux, présence de particules virales complètes, protéines virales ou Acides nucléiques viraux).

Source : http://www.microbes-edu.org/etudiant/methodediag.html

L'analyse comportementale

Dans ce cas, l'IDS ou l'antivirus va chercher à observer l'activité du système et reconnaitre des actions qui paraissent malveillantes ou un comportement anormal par rapport à une situation habituelle, ce que l'on pourrait tout à fait décrire comme les symptômes d'une maladie. L'élévation de la température corporelle est ici un exemple du domaine de la médecine, la surcharge des capacités de traitements d'un serveur web ou le blocage d'un grand nombre de comptes utilisateurs pour tentatives d'authentification infructueuses sont des exemples du domaine de la cybersécurité.

Dans tous les cas, il faut être en possession des éléments nécessaires pour analyser un échantillon, le comprendre et le comparer à un symptôme et une situation connue. Concernant la liste des symptômes connus, on parle en cybersécurité d'indicateur de compromission.

Un indicateur de compromission (en anglais, Indicator of Compromise ou IOC), en sécurité informatique, est un artefact observé sur un réseau ou dans un système d'exploitation qui indique, avec un haut niveau de certitude, une intrusion informatique. Des exemples d'indicateurs de compromission sont : des signatures virales, des adresses IP particulières, les hash de fichiers malveillants, des URLs ou des noms de domaine de serveurs de commande et de contrôle de botnet. Une fois que les identificateurs ont été identifiés dans un processus de réponse aux incidents et de criminalistique informatique, ils peuvent être utilisés pour la détection précoce des tentatives d'attaque en utilisant des systèmes de détection d'intrusion et des logiciels antivirus. Source : https://fr.wikipedia.org/wiki/Indicateur_de_compromission

Nous pourrions aller plus loin en comparant les tests COVID réalisés de manière massive avec les capacités des antivirus centralisés d'un système d'information. Ceux-ci offrent la possibilité d'exécuter des scans à tout moment sur tout ou partie des postes utilisateurs et d'avoir un rapport en direct de l'état du SI.

E. L'isolement et l'investigation

En cas de détection d'une personne étant atteinte du coronavirus, la principale action menée aujourd'hui (pour les cas les moins graves) est l'isolement du patient, c'est à dire la mise en quarantaine. Là aussi, on retrouve un trait commun avec les antivirus, qui exécutent dans un premier temps les exécutables dans un "bac à sable" et qui les positionnent ensuite, ainsi que les fichiers malveillants trouvés pendant une analyse, en quarantaine. On peut aussi penser au contrôle d'accès réseau (802.1.x, port security, etc.) qui refusent tout accès au réseau pour des systèmes non connus, cela pour éviter qu'un élément externe au SI ne puisse venir affaiblir son niveau de sécurité, voir le compromettre.

La phase d'investigation consiste dans le cadre du coronavirus à retracer les cas contacts, les personnes avec lesquelles un individu porteur a été en contact et aurait donc pu transmettre le coronavirus. Dans le contexte de la cybersécurité, la détection d'une intrusion doit faire l'objet d'une investigation, appelée forensic et réalisée le plus souvent par des CERT (Computer emergency response team).

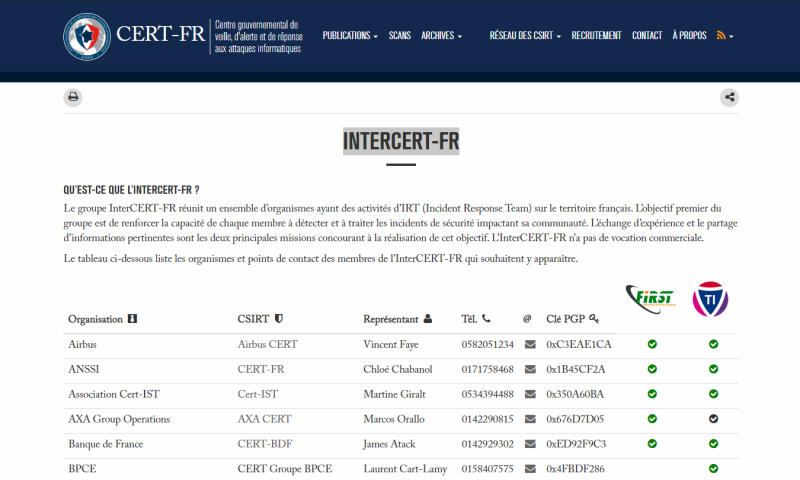

Un computer emergency response team (CERT) ou computer security incident response team (CSIRT) est un centre d'alerte et de réaction aux attaques informatiques, destiné aux entreprises ou aux administrations, mais dont les informations sont généralement accessibles à tous. Source : https://fr.wikipedia.org/wiki/Computer_emergency_response_team

La liste des CERT mandatés par l'ANSSI peut être consultée sur son site web : INTERCERT-FR.

Un CERT va mener plusieurs actions qui vont permettre de connaitre l'étendue de l'attaque, où l'attaquant a pu aller, où il est peut être encore et va aider la DSI à prendre les premières mesures en vue de contenir l'attaque, puis de revenir à une situation stable.

Pour plus d'informations, je vous conseille de consulter le super retour d'expérience de l'ANSSI au sujet de la cyberattaque de TV5Monde en avril 2015 :

- Retour technique de l'incident de TV5Monde - 1. Analyse de l'incident

- Retour technique de l'incident de TV5Monde - 2. audits, la remédiation et la reconstruction

F. La mise en place d'indicateurs pour la prise de décision

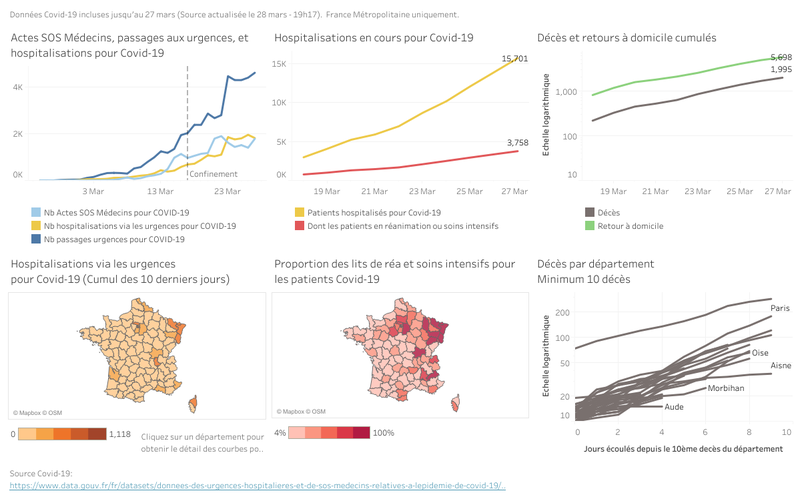

Les fameux graphiques et chiffres quotidiens ou hebdomadaires du gouvernement concernant la crise du coronavirus font maintenant partie du paysage médiatique. Ces éléments permettent aux français de savoir où nous en sommes par rapport à cette crise et au gouvernement de prendre des décisions ajustées. Il s'agit donc d'une métrique qui aide à la sensibilisation et à la prise de décision.

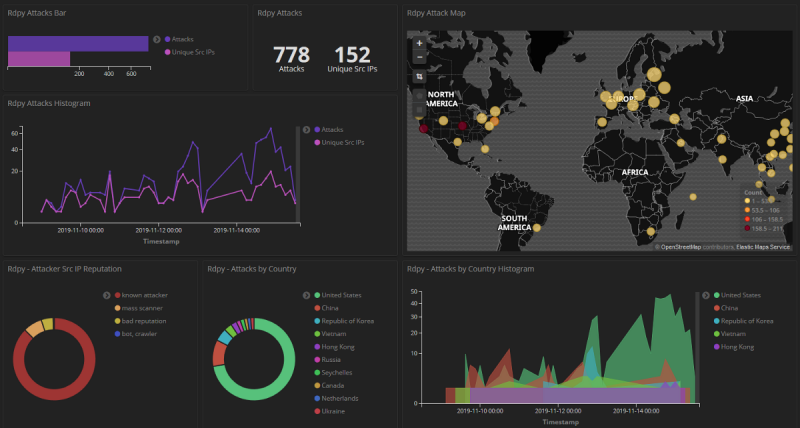

Au même titre dans le monde de la cybersécurité, des indicateurs doivent être mis en place afin de détecter un écart par rapport à une situation habituelle, mais aussi l'amélioration ou la dégradation lente d'une situation.

Des chiffres concernant le nombre de phishing remontés par les utilisateurs, de pièces jointes malveillantes interceptées ou de détection antivirus sur le parc informatique peuvent là aussi être intéressants pour montrer l'efficacité ou l'inefficacité d'une solution ou d'une décision, mais aussi de dessiner une tendance, et donc ensuite de défendre un budget ou la mise en place d'un mécanisme de sécurité contraignant.

Imaginez à quel point il nous serait difficile de faire confiance aux décision du gouvernement si aucune statistique, aucun état de la situation n'était fait. De même, si ces données n'étaient pas partagées, il serait difficile d'accepter les restrictions que constituent les gestes barrières ou le confinement. Ces points peuvent aussi nous inspirer sur la manière dont le sujet de la cybersécurité est abordé dans une organisation.

Dans les faits pour le domaine de la sécurité, cela commence par activer les journaux d'évènements pour la plupart des composants du SI, puis de les centraliser (règle 36 du guide d'hygiène de l'ANSSI : Activer et configurer les journaux des composants les plus importants). La centralisation permet leur sauvegarde, la corrélation d'évènements et enfin la réalisation de statistiques.

IV. Pour aller plus loin

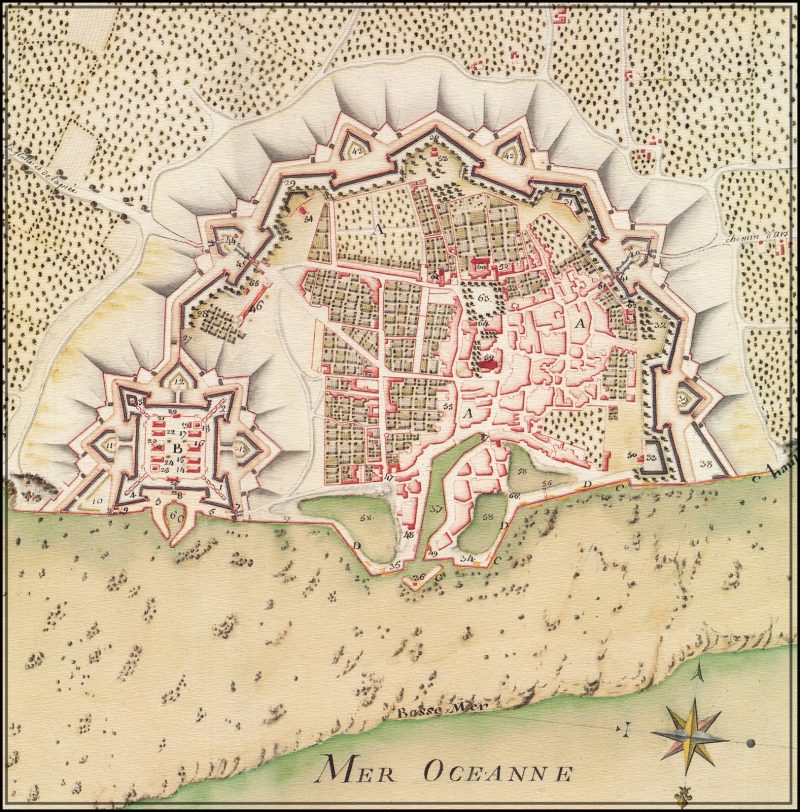

Outre le domaine de la médecine, la cybersécurité s'inspire également massivement du domaine militaire ou les notions d'attaque et de défense sont très souvent utilisées. Il m'est par exemple souvent arrivé de penser au principe de construction des bâtiments militaires de Vauban pour illustrer le principe de défense en profondeur, lui même issu du domaine militaire. Vauban utilise systématiquement plusieurs barrières, indépendante les unes des autres, pour défendre ses fortifications.

Egalement, il utilise très souvent l'environnement pour ajouter une difficulté supplémentaire à ses assaillants. Pensons par exemple au choix de positionnement de la fortification de la ville de Saint-Malo, entourée d'îlots qui compliquent la navigation . Mais cela sera peut être le sujet d'un autre article. En attendant je vous oriente vers ce document, écrit en 2004 mais dont les principes sont toujours applicables aujourd'hui : La défense en profondeur appliquée aux systèmes d’information

En plus des parallèles amusants que l'on peut faire entre ces domaines, on peut aussi s'inspirer des solutions trouvées dans un domaine pour résoudre une situation problématique qui nous semble similaire. Par exemple, le biomimétisme consiste à observer comment la nature a résolue des problèmes et à s'en inspirer pour résoudre nos problèmes actuels.

D'autres ressources :

- Bonnes pratiques contre le coronavirus : Coronavirus, pour se protéger protéger les autres -

- Bonnes pratiques contre les cyberattaques : Guide d'hygiène informatique de l'ANSSI

Bonne lecture 🙂