Conteneurs Docker : plus de 1 650 images malveillantes identifiées sur le Docker Hub

Plusieurs centaines de milliers d'images de containers sont disponibles en libre accès sur Docker Hub, et parmi elle, des chercheurs en sécurité ont identifié environ 1 650 images malveillantes : du cryptomineur à la porte dérobée, les souches malveillantes sont variées.

Pour rappel, Docker Hub est une librairie officielle qui permet aux utilisateurs de Docker de télécharger gratuitement des images de containers prêtes à l'emploi, que ce soit pour un projet personnel en local ou sur un serveur. Grâce à ces images prêtes à l'emploi, que l'on peut assimiler à des templates, la création de containers est plus simple.

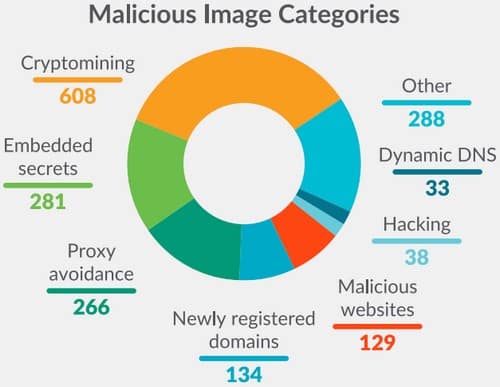

Sur cet espace, il y a des images saines et des images malveillantes : certaines images sont vérifiées par l'équipe Docker Library Project, mais pour les autres, le statut est inconnu. Les chercheurs en sécurité de chez Sysdig ont analysé les images du Docker Hub pour voir l'ampleur du problème. Pour cela, ils ont scanné 250 000 images Linux non vérifiées et il s'avère qu'il y a 1 652 images malveillantes.

Ces images malveillantes ont été catégorisées. La catégorie la plus représentée est celle des cryptomineurs, suivi par la catégorie "Embedded secrets". Cette catégorie correspond aux images qui contiennent des identifiants en dur, que ce soit des clés SSH, des identifiants AWS, des jetons GitHub, etc... Parfois, il peut s'agir d'une erreur de la part de l'utilisateur qui a mis en ligne l'image, tandis que dans d'autres cas, c'est intentionnel de la part d'une personne malveillante. En effet, Sysdig explique que c'est un moyen pour le cybercriminel de pouvoir accéder aux containers déployés grâce aux clés SSH intégrées à l'image. On est clairement sur une porte dérobée dans ce cas là.

Cette analyse est très intéressante et le résultat n'est pas surprenant : que ce soit Docker Hub, GitHub ou encore PyPI, il faut se méfier des images, paquets et scripts mis à disposition publiquement. Et une fois encore, afin de tromper l'utilisateur, la technique du typosquatting est utilisée : ainsi, par erreur, des images malveillantes sont téléchargées à la place des images officielles et l'utilisateur se retrouve avec une image infectée. À ce sujet, je vous encourage à lire notre article "Attaques typosquatting : attention aux packages et aux dépendances".