Configurer des transferts de ports sur IPCOP

Sommaire

I. Présentation

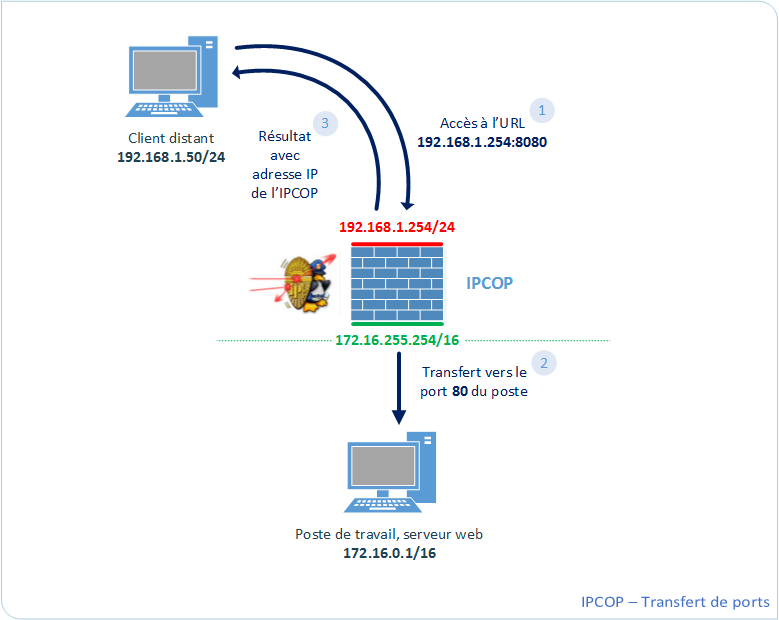

Pour accéder avec une machine depuis le réseau ROUGE vers une machine sur le réseau GREEN d’IPCOP, il est nécessaire d’utiliser la fonctionnalité du transfert de port afin d’ajouter une règle dans le pare-feu qui autorise l’accès. Par défaut, tous les accès vers les machines du réseau sécurisé (GREEN) sont interdits par les machines du réseau non-sécurisé (RED), IPCOP remplit son rôle de pare-feu afin de protéger les hôtes du LAN.

On appelle aussi cette fonctionnalité « port forwarding » et dans le cas d’IPCOP cela se met en place grâce à des règles IPTABLES puisqu’IPCOP utilise cette application pour jouer le rôle de pare-feu.

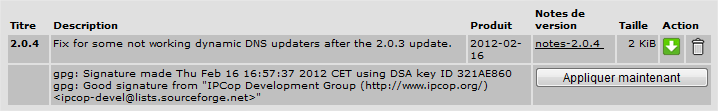

Ainsi, nous pourrons dire que lorsqu’on accède à l’interface ROUGE d’IPCOP sur le port 8080 on doit être redirigé vers le port 80 du poste de travail qui a la fonctionnalité de serveur web, ayant pour adresse IP « 172.16.0.1 », et, qui se situe dans le LAN (réseau GREEN). C’est d’ailleurs ce que nous allons voir ici à titre d’exemple, j’utiliserais pour ma part la version 2.0.4 de la distribution IPCOP (mais vous pouvez utiliser la version 1.4.x).

De plus, comme on accède à notre machine située dans le réseau LAN depuis l’adresse IP de l’interface ROUGE d’IPCOP, cela permet de masquer l’adresse IP de la machine et donc de protéger les informations du réseau local.

Finalement, c’est le même principe que sur votre box que vous avez à la maison où vous configurer de la redirection de port afin d’accéder à distance à votre machine en « bureau à distance », à votre serveur web situé à la maison, à votre NAS, etc…

II. Schéma

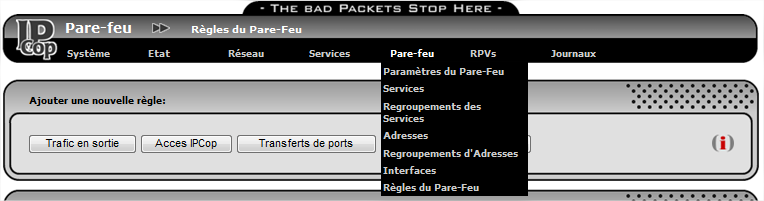

Afin de vous résumer l’architecture et que vous ne soyez pas perdu, voici un schéma :

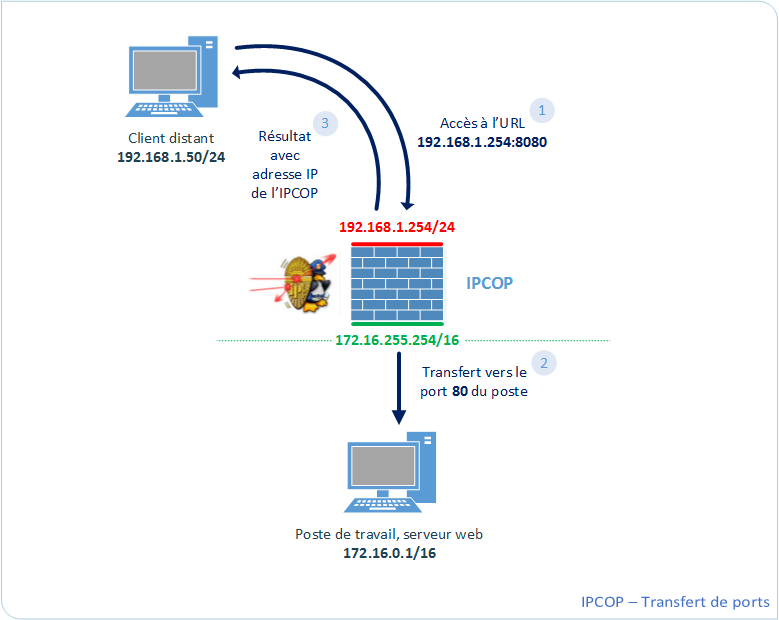

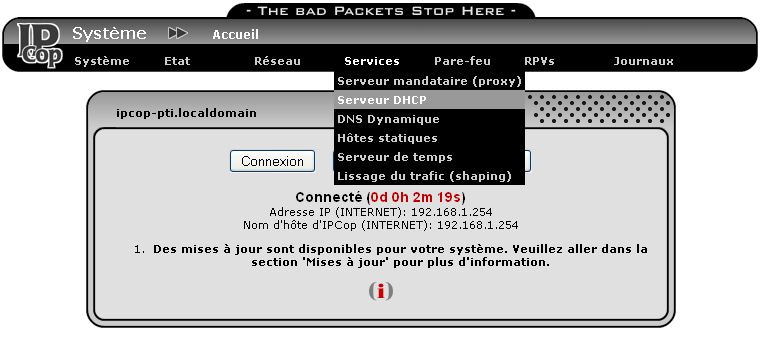

III. Configuration du transfert de port

Après vous êtes connecté à l’interface web d’administration d’IPCOP, allez dans le menu « Pare-feu » puis « Règles du Pare-feu » et une fois que vous y êtes cliquez sur « Transferts de ports ».

La configuration se déroule en 5 phases :

- Source : restreindre ou non la source c'est-à-dire le client.

- Destination externe IPCOP : port sur lequel vous devez accéder pour « déclencher » le transfert.

- Destination interne : Vers quelle machine et quel port doit-on transférer la demande ?

- Additionnel : Activer ou désactiver la règle, la journalisation de la règle, etc…

- Ajouter une plage d’horaire : Appliquer la règle selon une plage d’horaire.

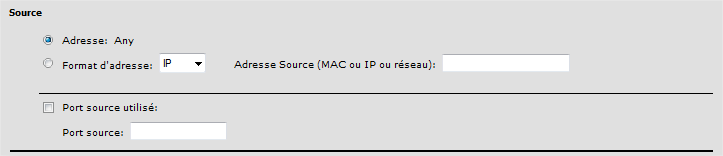

Commençons par la première phase de la configuration, à savoir la « Source ». Si vous souhaitez que n’importe qui c'est-à-dire n’importe quelle adresse IP ou adresse MAC source puisse utiliser accéder à votre machine du LAN, laissez coché « Adresse : Any ». Sinon, cliquez sur « Format d’adresse » et sélectionnez « IP » ou « MAC » puis indiquez cette adresse dans le champ sur la droite. Par exemple, pour autoriser uniquement à l’adresse IP « 192.168.1.50 » on cocherait cette case en indiquant IP puis l’adresse IP dans le champ de droite.

Pour ma part, je laisse sur « Adresse : Any » puisque le serveur web doit être accessible depuis le réseau ROUGE pour tout le monde.

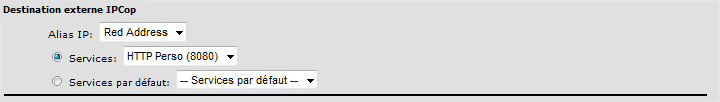

Deuxièmement, on choisit quel est la destination externe au niveau du port puisque l’adresse IP sera forcément celle de l’interface ROUGE d’IPCOP puisqu’il n’y a qu’elle qui est visible depuis l’extérieur. Choisissait dans la liste des services celui qui correspond à votre numéro de port, s’il n’y est pas vous pouvez toujours le créer (« Pare-feu » puis « Services » dans le menu).

Pour ma part j’utilise un service « HTTP Perso (8080) » qui correspond au port 8080 afin de coller à la configuration voulue.

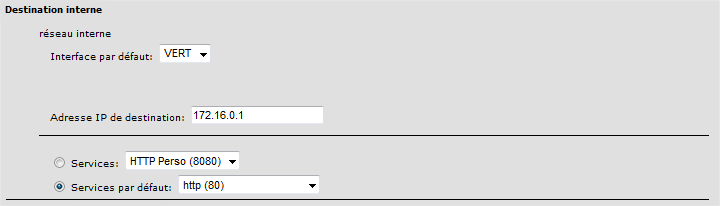

Troisièmement, intéressons-nous à la destination en interne. Vous devez donc indiquer l’adresse IP de votre machine/serveur dans le champ « Adresse IP de destination » donc « 172.16.0.1 » pour ma part. Il est également nécessaire d’indiquer le port de destination dans la liste des services prédéfinis ou dans vos services personnalisés, je choisis donc le service « http » pour le port « 80 ».

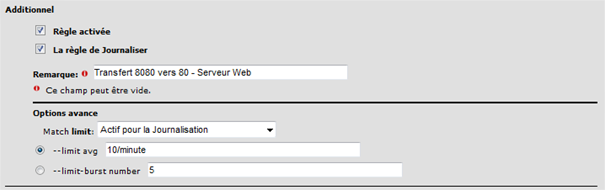

Ensuite, activez ou non la règle en cochant « Règle activée » ainsi que la journalisation grâce à la case « La règle de Journaliser », et, indiquez une remarque dans le champ « Remarque » afin de nommer la règle. Dans les options avancées, vous pouvez configurer un peu plus en détail la journalisation.

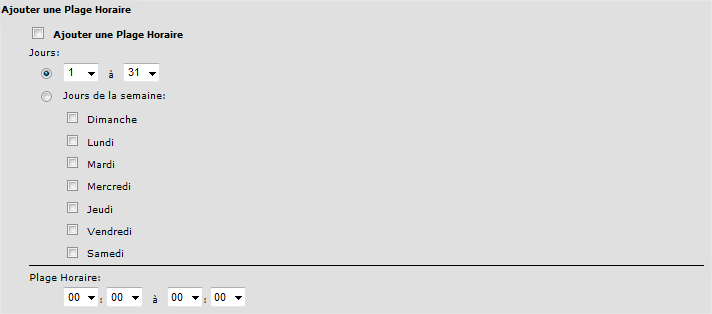

Pour finir, vous pouvez éventuellement configurer une plage d’horaire pendant laquelle la règle de port forwarding sera active. En dehors de cette plage, il sera impossible d’utiliser la règle.

La gestion des plages horaires est très intéressante, si cette règle concerne un accès SSH à un serveur vous pouvez par exemple mettre en place une règle qui est active sur le port « 2002 » de 00h à 12h puis une autre qui sera active de 12h01 à 23h59 sur le port « 2222 » et ensuite pourquoi pas inverser les règles une fois arrivé à la moitié du mois, comme ça on varie la manière dont on accède au serveur. Il suffira ensuite de se rappeler des numéros de ports selon la période.

Cliquez ensuite sur « Suivant », un résumé de la règle apparaîtra et si vous êtes sûr des paramètres indiqués cliquez sur « Enregistrer ».

Vous noterez l’avertissement d’IPCOP qui vous indique que vous ouvrez votre pare-feu, ce qui est logique puisque cette règle permet un accès au LAN depuis l’extérieur. C’est pour cela que c’est important de bien la configurer et de restreindre au maximum selon ce à quoi vous souhaitez donner accès.

Il ne vous reste plus qu’à tester votre accès à partir d’un poste client situé dans le réseau ROUGE.

IV. Visualisation des journaux

A partir du menu, si vous allez dans « Journaux » puis « Journaux du pare-feu » vous verrez que la règle est bien journalisée :

Votre accès est en place, la journalisation l’est aussi ce qui est important pour la traçabilité des accès et pouvoir obtenir des informations en cas de problème.

Bonjour.

J’ai lu votre tutoriel http://www.it-connect.fr/configurer-des-transferts-de-ports-sur-ipcop/

suite à une réponse à ma question sur http://forum.ubuntu-fr.org/viewtopic.php?pid=15804381

J’ai mis en application vos recommandations mais ça ne fonctionne pas. Pourtant votre tutoriel me semble très clair.

Peut-être ne suis-je pas assez compétent, me manque-t-il une information ?

Est-ce dû à ma version IpCop qui est actuellement 2.1.1 après mise à jour ?

Mon IpCop est peut-être mal configuré au niveau du RED et du GREEN !

Remarques :

À la première mise en service de IpCop, tous les ordinateurs fonctionnaient sous Windows Seven. Ipcop remplissait son rôle normalement.

À ce jour, seul un portable est encore sous Windows Seven (avant que je fasse la bascule totale sous Cubuntu). Le reste (desktop et notebook) est sous Cubuntu.

Pour le poste Win 7 tout fonctionne. Pour les postes Cubuntu ça coince uniquement pour les mises à jour. Sauf si je ne « passe » pas par IpCop.

Je suis disposé à vous communiquer plus d’informations concernant ma configuration.

Cordialement.

Payen.

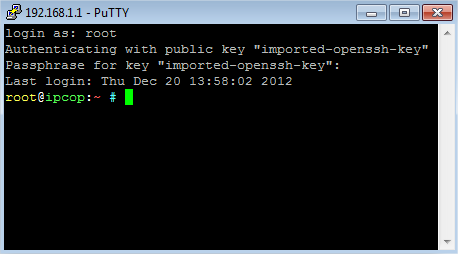

J’ai trouvé la solution ici : http://www.ipcops.com/phpbb3/viewtopic.php?t=16989. C’est un peu laborieux mais ça marche chez moi sur un IPCop v2.1.5, derrière un routeur Sagem F@st 3864 Extended (BBox 3 de Belgacom). J’ai appliqué la méthode pour accéder à SSH, netbios-smb et webmin.

Je veux que le nic rouge accepte les demandes de SSH sur un port non standard de 7389 (par exemple) pour que je puisse me connecter à la machine A sur le réseau vert sur le port standard de 22. Je veux faire la même chose via les ports 7390 & 7391 pour me connecter respectivement à la machine B & Machine C sur le réseau vert.

En résumé :

Rouge: 7389 -> Green-MachineA: 22

Rouge: 7390 -> Green-MachineB: 22

Rouge: 7391 -> Green-MachineC: 22

1) Dans le Menu Pare-feu/Services. Créer un service appelé p.ex. « SSH » : sélectionner TCP comme protocole, port 22, laisser vide ICMP et les deux cases Inverser.

2) Créer un service appelé p.ex. « SSH-A », sélectionner TCP comme protocole, port 7389, laisser vide ICMP et les deux cases Inverser. Répéter pour les deux autres machines B et C.

3) Dans le Menu Pare-feu/Règles de pare-feu/Trasferts de ports créer une nouvelle règle :

– Source. Adresse: Any, laisser vide port source.

– Destination externe IPCop. Alias IP: Red Address. Services : « ASSH »

– Destination interne. Adresse de MachineA. Services: « SSH » personnalisé, interface par défaut interne Green

– Activer la règle et, éventuellement, la journalisation.

– Répéter pour les deux autres machines B et C.

– Enregistrer et tester.