Comment protéger son serveur dédié avec le pare-feu OVHcloud ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à activer et configurer le pare-feu d'OVHcloud afin de contrôler les accès sur un serveur dédié, tout en sachant que cette fonctionnalité gratuite est également disponible avec les serveurs VPS, les instances Public Cloud et Hosted Private Cloud.

Comme nous l'avons vu dans un précédent article, il est possible d'installer VMware ESXi sur un serveur dédié OVHcloud. Compte tenu du fait que ce serveur bénéficie d'une adresse IP publique et qu'il est exposé sur Internet, il augmente la surface d'attaque de votre infrastructure Cloud et il peut représenter une cible de choix. C'est d'autant plus vrai, car depuis plusieurs mois, il y a de plus en plus de ransomwares qui sont compatibles avec les hyperviseurs VMware ESXi dans le but de chiffrer vos machines virtuelles (une fois le serveur compromis).

La bonne nouvelle, c'est qu'avec la fonctionnalité de pare-feu réseau proposée par OVHcloud, on va pouvoir affiner les flux à destination de notre serveur dédié afin d'autoriser la connexion à l'interface Web de VMware ESXi uniquement à partir de certaines adresses IP publiques. Pour cela, il est nécessaire d'avoir une adresse IP publique dédiée à l'administration de l'hyperviseur et une autre adresse IP (via l'IP fail-over) permettant de communiquer avec les machines virtuelles dans le but de gérer les flux indépendamment.

Il y a une limitation à connaître quant au filtrage des flux avec ce pare-feu : les flux en provenance d'Internet (externe) sont filtrés, mais ce qui provient du réseau interne à OVHcloud ne sera pas filtré. Par exemple, deux serveurs dédiés peuvent communiquer ensemble même après la mise en place du pare-feu et sans qu'il soit nécessaire de créer une règle explicite.

II. Créer le pare-feu sur une adresse IP

Pour commencer, vous devez accéder à votre espace client et accéder à la gestion des adresses IP. Par exemple, pour un serveur dédié, il faudra cliquer sur "Bare Metal Cloud" dans le menu principal, puis à gauche sur "IP".

Le pare-feu doit être créé et activé par adresse IP et les règles sont gérées de manière indépendante pour chaque adresse IP. C'est un petit inconvénient, car si vous avez plusieurs serveurs associés à plusieurs adresses IP, il faudra répéter la configuration X fois. Disons que c'est pour la bonne cause et que cela vaut le coup malgré tout.

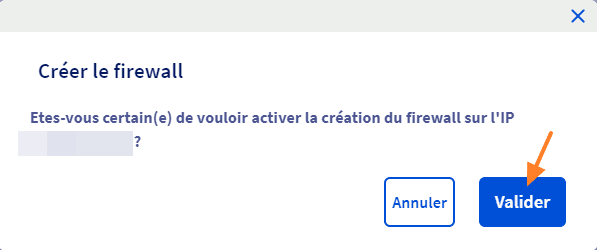

Au niveau de l'adresse IP concernée, cliquez sur le menu "..." à droite puis choisissez "Créer Firewall".

Cliquez sur "Valider" pour confirmer. Sachez que le pare-feu peut être supprimé par la suite.

III. Activer et configurer le pare-feu OVHcloud

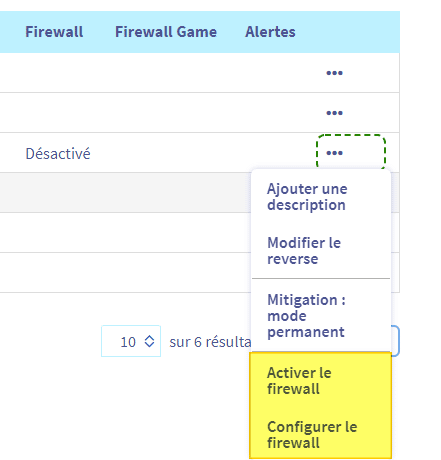

Le pare-feu étant créé sur cette adresse IP, dans le menu, il y a deux nouvelles entrées : Activer le firewall et Configurer le firewall. Commencez par cliquer sur "Activer le pare-feu".

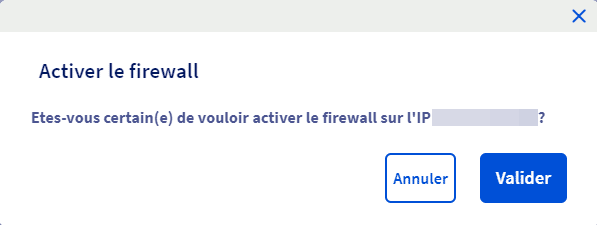

Une nouvelle fois, confirmez l'opération.

Ensuite, dans le menu, choisissez "Configurer le firewall" pour passer à la création des règles. Ajoutez une règle via le bouton "Ajouter une règle".

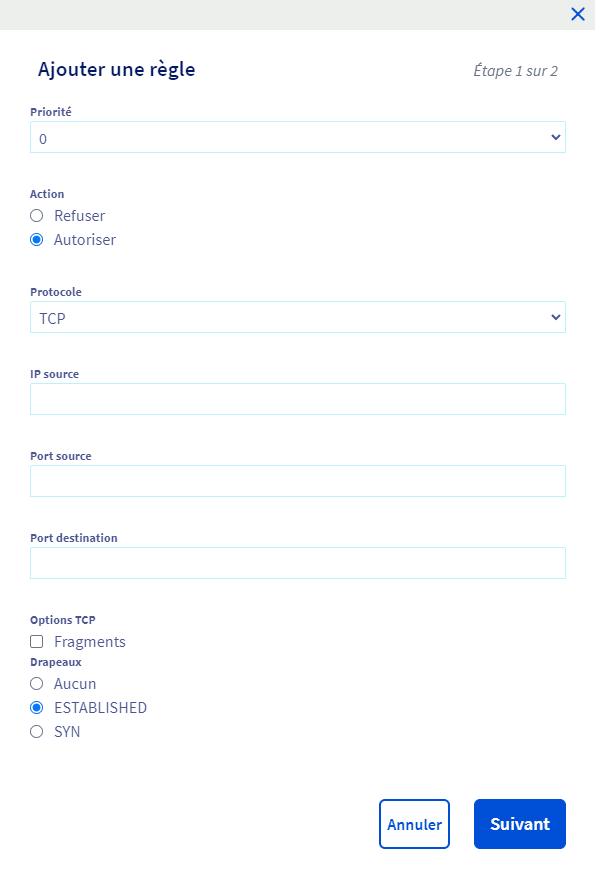

Le pare-feu prend en charge un total de 20 règles, avec chacune un numéro de priorité allant de 0 à 19. La règle avec le numéro 0 sera traitée en première, tandis que la règle avec le numéro 19 sera traitée en dernière. Lorsque le flux correspond à une règle, le pare-feu ne traite pas les suivants. Voilà pour le principe de fonctionnement.

Pour la règle avec la priorité 0, OVHcloud recommande ce qui suit : "nous vous conseillons d’autoriser le protocole TCP sur toutes les adresses IP avec une option établie. Celle-ci vous permet de vérifier que le paquet fait partie d’une session précédemment ouverte (déjà initiée). Si vous ne l’autorisez pas, le serveur ne recevra pas les retours du protocole TCP des requêtes SYN/ACK."

Ce qui donne :

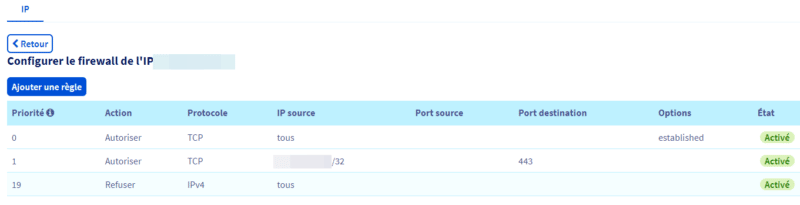

Validez, et répétez l'opération pour autoriser certains flux. Par exemple, vous pouvez autoriser le protocole TCP sur le port 443, uniquement à partir d'une adresse IP publique source spécifique. De ce fait, il n'y a que cette adresse IP source qui pourra se connecter sur l'interface de gestion de l'hyperviseur (à l'exception des serveurs adressés sur le réseau OVHcloud).

La dernière règle, avec la priorité 19, est là pour refuser tout le trafic IPv4 afin de bloquer tous les flux non autorisés par les règles avec une priorité inférieure.

Voici un exemple :

Le pare-feu OVHcloud est configuré sur cette adresse IP ! À tout moment, il est possible d'ajuster la configuration de ce pare-feu et la prise en compte des règles ne prend que quelques secondes donc c'est appréciable. Cette astuce est intéressante pour protéger l'accès à l'interface de gestion d'un hyperviseur, d'un logiciel, etc... À vous de jouer !

ça reste quand même très éloigné des services des cloud providers américains !!