Comment empêcher les utilisateurs d’ouvrir une session locale sur les serveurs Windows ?

I. Présentation

Dans ce tutoriel, nous allons apprendre à configurer un serveur Windows Server pour que les utilisateurs lambda ne puissent pas ouvrir de sessions en local sur le serveur.

Même s'il faut des autorisations spécifiques pour se connecter en RDP sur un serveur via le client Bureau à distance, ce n'est pas le cas avec les ouvertures de session en local. Ainsi, un utilisateur devant la console d'un serveur peut ouvrir sa session, y compris s'il n'est pas administrateur du serveur : même s'il y a peu de chance que l'occasion se présente, mieux vaut anticiper et retirer cette autorisation !

Par défaut, Microsoft précise que les autorisations sont les suivantes :

- Sur les stations de travail et les serveurs : Administrateurs, Opérateurs de sauvegarde, Utilisateurs avec pouvoir, Utilisateurs et Invité.

- Sur les contrôleurs de domaine : Opérateurs de compte, Administrateurs, Opérateurs de sauvegarde et Opérateurs d’impression.

Grâce à une GPO, nous allons remédier à cette problématique en retirant ce privilège aux utilisateurs authentifiés du domaine Active Directory.

II. Restreindre la connexion sur les serveurs

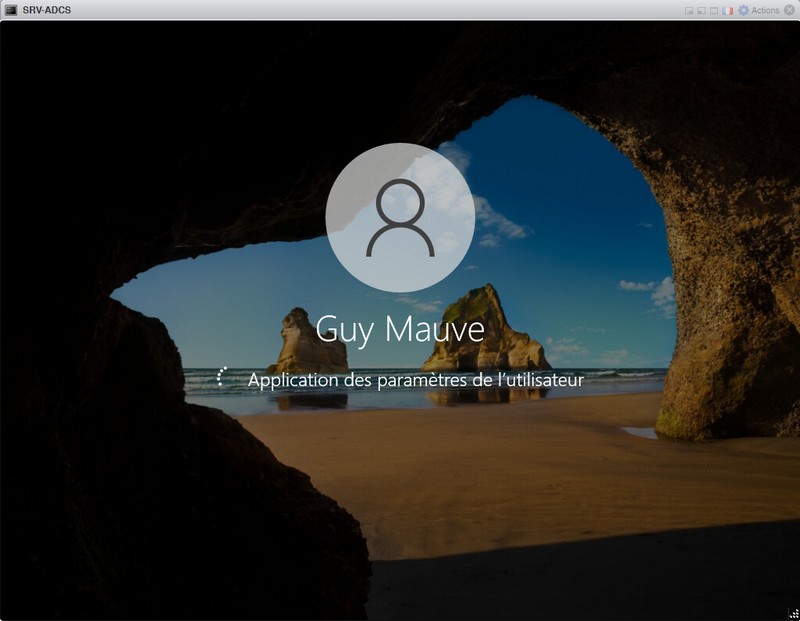

Tout d'abord, avant de mettre en place la restriction, constatons que l'utilisateur "Guy Mauve" parvient à se connecter à un serveur en local. Pourtant, il n'est pas administrateur du serveur, ni même administrateur du domaine. Dans cet exemple, la connexion est initialisée à partir de la console de gestion de l'hyperviseur.

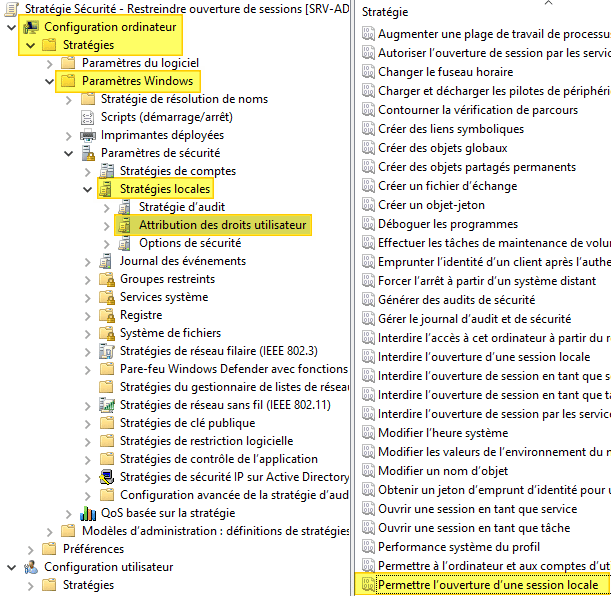

Pour modifier cette autorisation, nous allons créer une GPO. Pour ma part, elle se nomme "Sécurité - Restreindre ouverture de sessions" et elle s'applique sur l'OU "Serveurs" de mon Active Directory. Au sein de cette GPO, il faut éditer le paramètre "Permettre l'ouverture d'une session locale" qui se situe à cet emplacement :

Configuration ordinateur > Stratégies > Paramètres Windows > Stratégies locales > Attributions des droits utilisateur

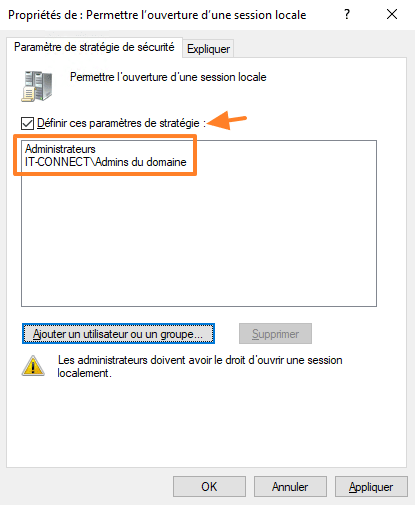

Nous allons définir ce paramètre en cochant l'option "Définir ces paramètres de stratégie". Puis, il faut ajouter les différents groupes que vous souhaitez autoriser à se connecter. A minima, il convient d'ajouter "Administrateurs", ainsi que les autres groupes de votre choix.

Voilà, la GPO est prête !

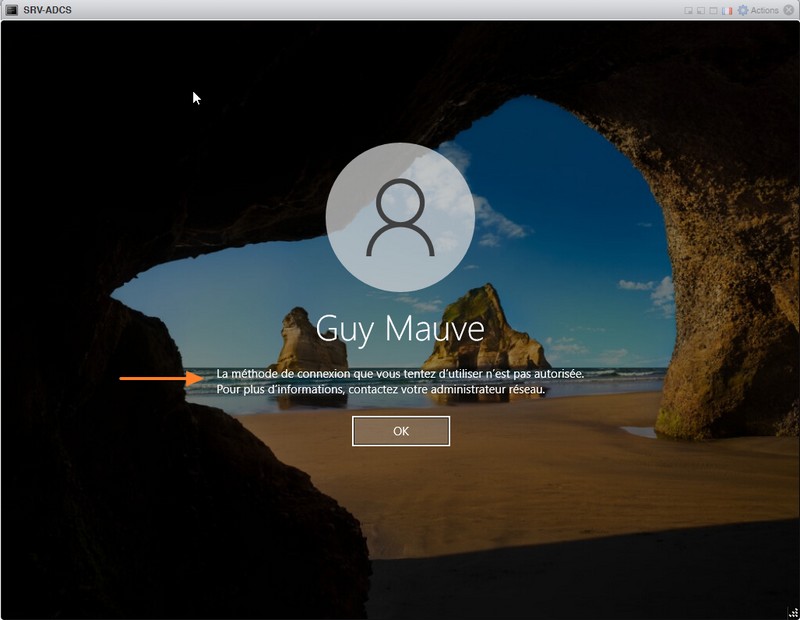

Après avoir appliqué cette GPO sur le serveur grâce à un "gpupdate /force", nous pouvons essayer d'ouvrir une session avec un utilisateur "lambda" tel que "Guy Mauve". Cette fois-ci, la session ne s'ouvre pas et le message suivant s'affiche : "La méthode de connexion que vous tentez d'utiliser n'est pas autorisée. Pour plus d'informations, contactez votre administrateur réseau". Bonne nouvelle !

Ici, c'est l'exemple d'un serveur membre. Sur les contrôleurs de domaine, cette autorisation est retirée par défaut. Désormais, grâce à la GPO, vous pouvez généraliser cette configuration et protéger vos serveurs ! Enfin, sachez que cette règle n'empêche pas l'ouverture d'une session en RDP via le Bureau à distance si l'utilisateur dispose des autorisations nécessaires (sur un serveur RDS, par exemple).

À vous de jouer !

Intéréssant, Merci !!!

Très utile à savoir, Merci!