Comment déployer un bastion d’administration avec la solution open source Teleport ?

Sommaire

- I. Présentation

- II. Architecture de Teleport

- III. Les fonctions clés de Teleport

- IV. Mise en place de Teleport sur Debian 12

- V. Comment ajouter des ressources à Teleport ?

- VI. Teleport : se connecter à un serveur Linux (SSH)

- VII. Teleport : se connecter à des serveurs Windows (RDP)

- VIII. Découverte des fonctionnalités de Teleport

- IX. Conclusion

I. Présentation

Dans ce tutoriel, nous allons apprendre à installer et à configurer Teleport, une application open source pour déployer un bastion d'administration ! Cet article se concentre sur la version "Community" (gratuite) de Teleport, mais sachez qu'il y a également des versions payantes avec plus de fonctionnalités. Quoi qu'il en soit, Teleport est une solution moderne pour vous permettre d'administrer votre infrastructure.

Nous allons commencer par une présentation de l'architecture de Teleport et de ses fonctionnalités principales, avant de passer à la pratique ! Nous verrons comment l'installer et inscrire nos premières ressources à administrer !

La documentation de Teleport est ultra-complète et c'est vraiment appréciable. Différents liens seront intégrés tout au long de cet article. Par ailleurs, il semble y avoir une communauté assez importante autour de ce projet.

Teleport est une alternative à Apache Guacamole, un autre bastion open source que j'ai déjà présenté dans une série de tutoriels :

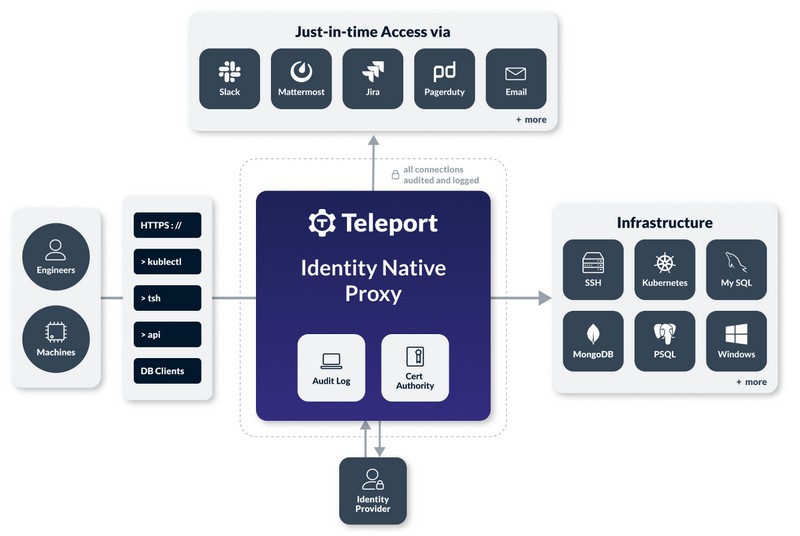

II. Architecture de Teleport

L'architecture Teleport repose sur une notion de cluster. En fait, un cluster Teleport correspond à plusieurs composants : Teleport Auth Service, Teleport Proxy Service, des agents Teleport et des ressources auxquelles vous souhaitez vous connecter.

Teleport intègre son propre modèle de sécurité où le "Teleport Auth Service" est l'autorité de certification. C'est elle qui émet des certificats pour les utilisateurs et les serveurs, pour tous les protocoles pris en charge (SSH, RDP, HTTPS, etc.). Ceci implique que tous les utilisateurs et les serveurs doivent "joindre" l'instance Teleport que l'on appelle un cluster Teleport. Avec Teleport, oubliez les mots de passe et les clés : l'authentification est effectuée avec des certificats !

Par ailleurs, Teleport s'appuie sur le composant "Teleport Proxy Service" pour rendre accessibles les ressources depuis l'extérieur (en principe, c'est le seul composant accessible depuis Internet).

Enfin, les agents Teleport permettent les communications entre l'instance Teleport et les ressources à administrer.

III. Les fonctions clés de Teleport

Pour mieux faire connaissance avec Teleport, voici une liste exhaustive des fonctionnalités présentes dans la version communautaire :

- Prise en charge de divers protocoles et services : SSH, RDP, HTTPS, Kubernetes, PostgreSQL, MongoDB, MySQL, etc.

- Accès basé sur les rôles (RBAC)

- Gestion d'utilisateurs avec prise en charge native du MFA (TOTP)

- Journaux de sécurité et d'audit pour savoir tout ce qui se passe sur votre cluster Teleport

- Enregistrement des sessions au format vidéo (avec replay)

- Authentification basée sur des certificats (on oublie l'authentification par mot de passe et par clé)

- Personnalisation de la configuration à l'aide de l'interface Web, de ligne de commandes et de fichiers YAML

- Aucun client lourd à installer, car l'accès aux sessions s'effectue à partir de l'interface Web (bien qu'il existe une app cliente)

- Hiérarchisation de plusieurs bastions Teleport

- Solution modulaire : les différents services peuvent être répartis sur différents hôtes

Pour comparer les différentes éditions de Teleport, notamment la version communautaire avec les versions payantes, rendez-vous sur cette page :

Contrairement aux versions payantes, la version communautaire ne prend pas en charge le SSO SAML (uniquement le SSO GitHub), ni les clés matérielles pour l'authentification.

IV. Mise en place de Teleport sur Debian 12

Dans ce tutoriel, nous allons déployer Teleport sur une machine Debian 12. L'objectif étant de publier Teleport via l'URL suivante : https://teleport.it-connect.tech. Pour le certificat SSL, il sera obtenu via Let's Encrypt. Vous pouvez bien entendu utiliser un autre type de certificat.

En production, il est recommandé de publier Teleport derrière un reverse proxy. Cette partie ne sera pas abordée dans ce premier article.

Remarque : Teleport peut être déployé dans un container Docker.

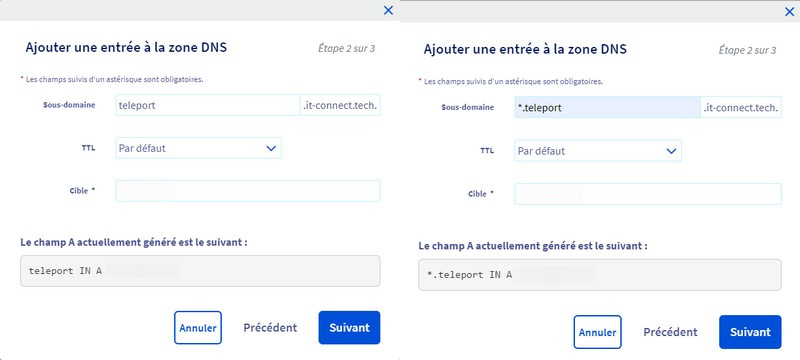

A. Préparation du nom de domaine

Avant de procéder à l'installation, il faut préparer le nom de domaine que vous allez utiliser pour Teleport. Ici, un nom de domaine public est utilisé.

Il y a deux enregistrements A à créer dans la zone DNS du domaine :

teleport.domaine.fr

*.teleport.domaine.frCes deux enregistrements A doivent pointer vers l'adresse IP du serveur Teleport (ou celle du reverse proxy, selon l'architecture). En ce qui me concerne, les enregistrements sont créés dans la zone DNS du domaine "it-connect.tech".

Pour vérifier que l'enregistrement DNS est bien pris en charge, vous pouvez utiliser l'outil nslookup :

nslookup teleport.it-connect.techCette commande doit retourner l'adresse IPv4 définie dans l'enregistrement DNS.

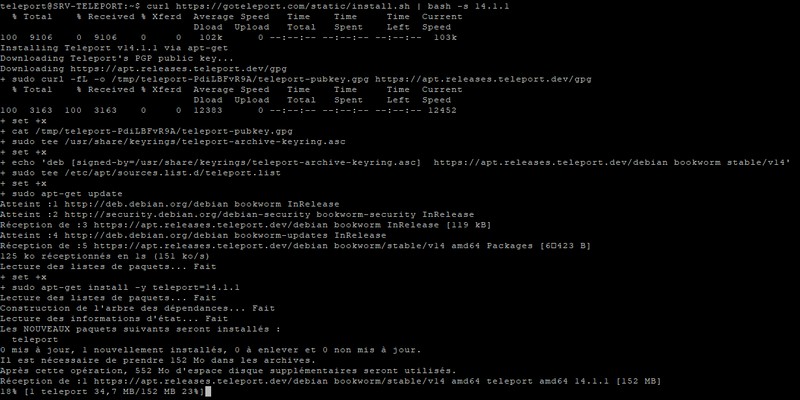

B. Installation de Teleport

L'installation de Teleport est très simple car il suffit d'exécuter un script d'installation mis à disposition sur le site officiel de la solution. Ainsi, nous allons exécuter cette commande et patienter un instant (la version 14.1.1 sera installée) :

sudo curl https://goteleport.com/static/install.sh | bash -s 14.1.1

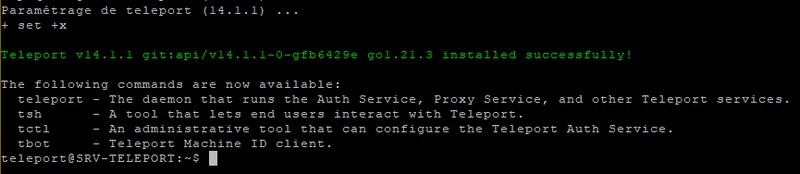

Suite à l'installation de Teleport, nous avons plusieurs commandes à notre disposition comme le montre l'image ci-dessous. Nous ferons appel à certaines d'entre elles dans la suite de cet article.

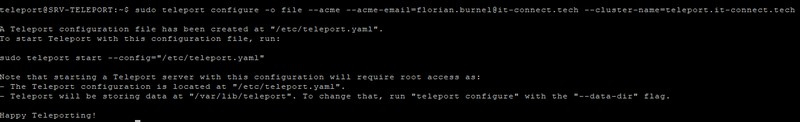

Pour que Teleport soit actif, il convient de créer un fichier de configuration. Pour cela, nous utiliser la commande "teleport" avec plusieurs options. Le fait d'utiliser "--acme" permet d'obtenir un certificat SSL via Let's Encrypt, tandis que le donnera également un nom à notre cluster (en reprenant le nom de domaine). Même s'il n'y a qu'un hôte Teleport, on parle de cluster.

sudo teleport configure -o file --acme --acme-email=e-mail@it-connect.tech --cluster-name=teleport.it-connect.tech

Cette commande aura pour effet de créer le fichier de configuration suivant :

/etc/teleport.yamlPour finir, nous allons activer le démarrage automatique de Teleport et le démarrer dès maintenant :

sudo systemctl enable teleport

Created symlink /etc/systemd/system/multi-user.target.wants/teleport.service → /lib/systemd/system/teleport.service.

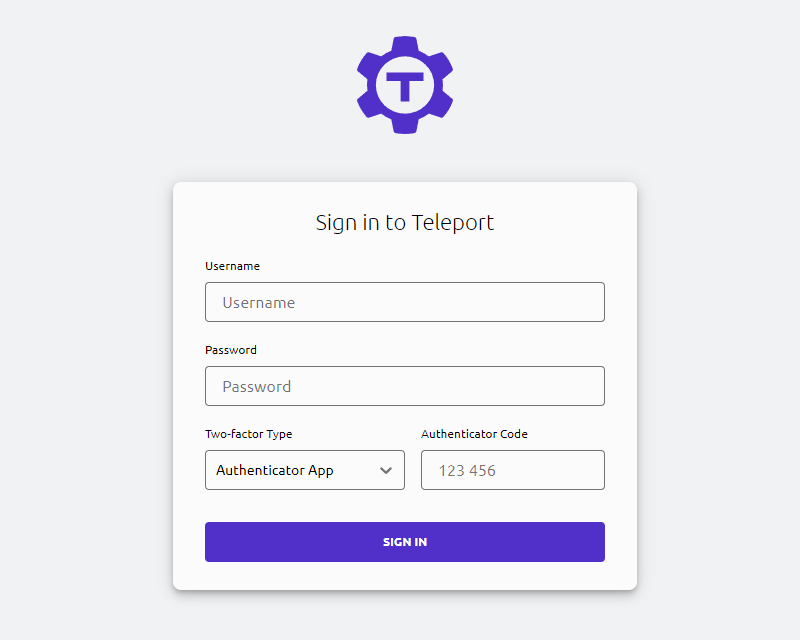

sudo systemctl start teleportA partir de ce moment-là, vous devez pouvoir accéder à la page de connexion de Teleport :

Mais, comment se connecter ? C'est ce que nous allons voir dans la prochaine partie !

C. Créer un premier compte administrateur

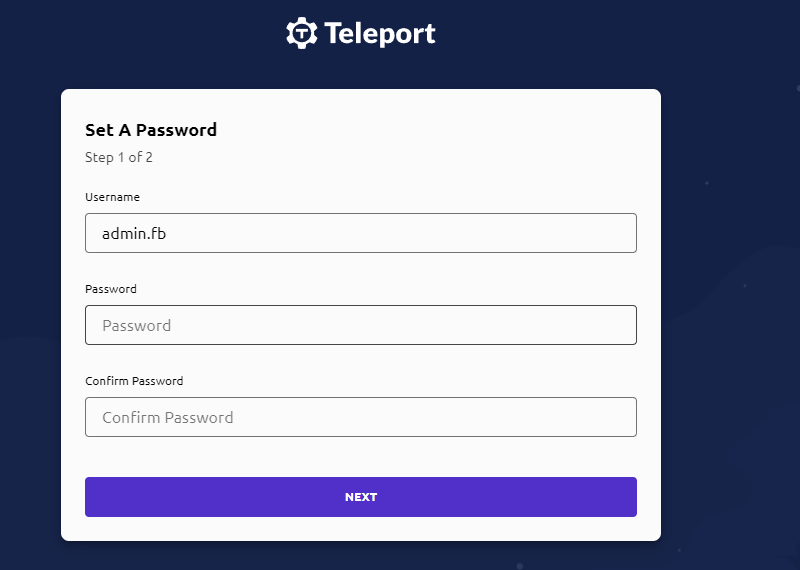

Pour créer notre premier compte administrateur et ainsi avoir accès à l'interface Web de Teleport, nous devons utiliser la ligne de commande.

L'exemple ci-dessous permet de créer l'utilisateur "admin.fb", de lui attribuer les rôles "editor" et "access", et on lui autorise aussi l'utilisation de trois identifiants pour se connecter aux ressources (--logins pour les identifiants Linux / --windows-login pour les identifiants Windows). Le mot de passe doit être défini dans un second temps.

sudo tctl users add admin.fb --roles=editor,access --logins=admin.fb,Administrateur,floCette commande retournera une sortie similaire à celle-ci :

User "admin.fb" has been created but requires a password. Share this URL with the user to complete user setup, link is valid for 1h:

https://teleport.it-connect.tech:443/web/invite/46d49a7b4456c5421a2628bdcabe41c4

NOTE: Make sure teleport.it-connect.tech:443 points at a Teleport proxy which users can access.Nous devons utiliser le lien d'invitation pour accéder à l'interface Teleport afin de créer un mot de passe. Il faudra aussi configurer le MFA sur notre compte : c'est appréciable !

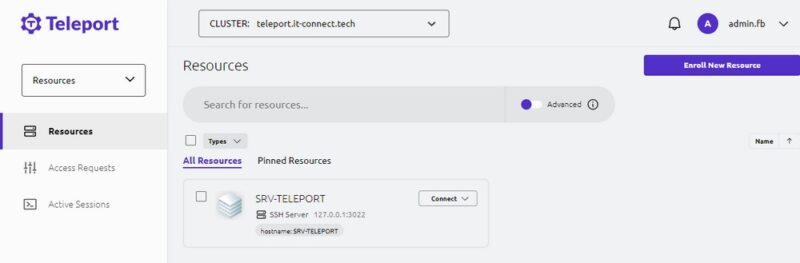

Après avoir finalisé la création du compte, vous avez accès à l'interface de Teleport !

En ligne de commande, vous pouvez lister les comptes utilisateurs et leurs rôles avec cette commande :

sudo tctl users lsV. Comment ajouter des ressources à Teleport ?

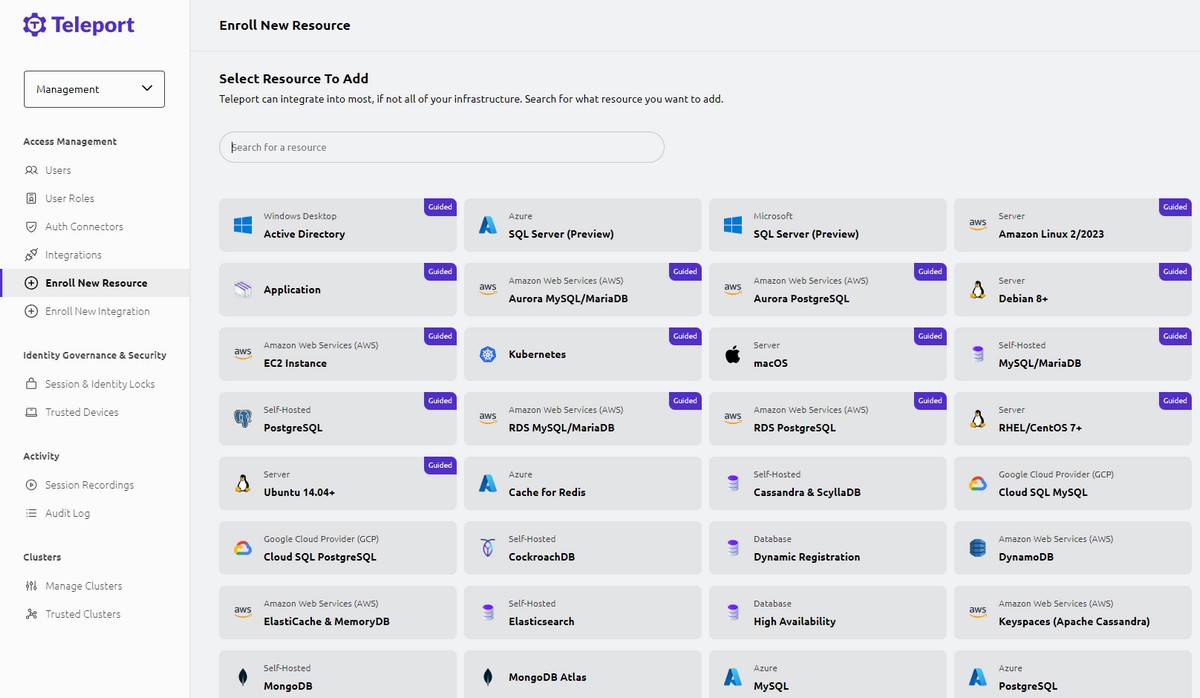

Pour ajouter une nouvelle ressource dans Teleport, nous devons cliquer sur le bouton "Enroll New Resource" en haut à droite.

Comme le montre l'image ci-dessous, Teleport prend en charge des ressources diverses et variées : Linux, macOS, Windows, SQL Server, MySQL, Kubernetes, etc...

VI. Teleport : se connecter à un serveur Linux (SSH)

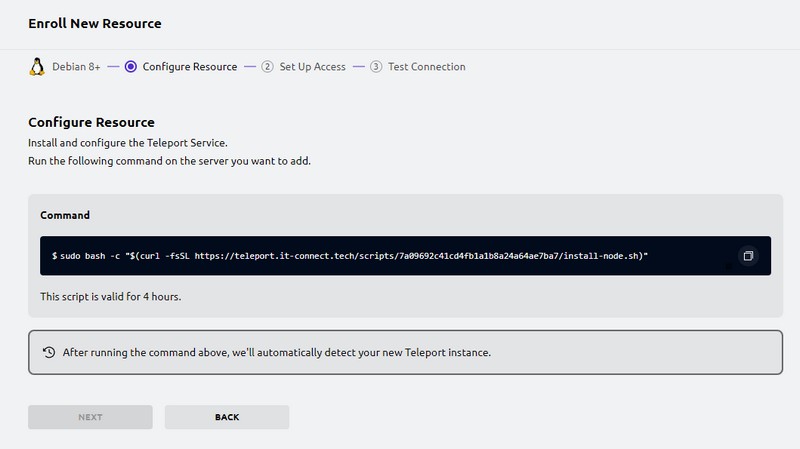

Pour commencer, nous allons ajouter une machine sous Debian (nommée SRV-DEB-1) : la connexion vers cet hôte sera établie via SSH. Dans ce cas, nous allons cliquer sur "Debian 8+" dans la liste. Un assistant sera exécuté.

Le service Teleport doit être déployé sur la machine Linux. Là encore, Teleport facilite l'opération en mettant à notre disposition un script d'installation prêt à l'emploi. Il suffit de copier la ligne de commande qui s'affiche dans l'assistant :

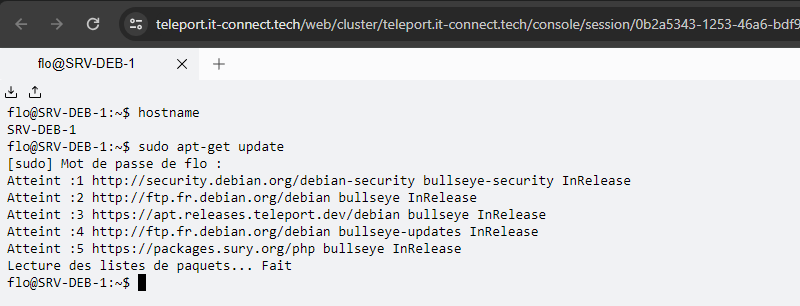

Nous allons nous connecter en SSH sur la machine SRV-DEB-1 afin d'exécuter la commande :

Suite à l'installation du service Teleport, il y a bien une communication établie avec le serveur Teleport. D'ailleurs, l'assistant Teleport nous donne l'information : "Successfully detected your new Teleport instance". Nous pouvons cliquer sur "Next".

A l'étape "Set Up Access", nous devons indiquer quels sont les utilisateurs disponibles pour se connecter sur ce serveur. Ici, l'utilisateur "flo" est indiqué car il est présent sur la machine "SRV-DEB-1". Poursuivez.

La dernière étape consiste à tester la connexion. Bien que ce soit facultatif, ceci permet de valider que tout fonctionne.

Désormais, cette nouvelle ressource est disponible sur le tableau de bord de Teleport. Nous pouvons établir une connexion vers cette ressource à tout moment. Il suffit de cliquer sur le bouton "Connect" et de choisir l'utilisateur avec lequel s'authentifier.

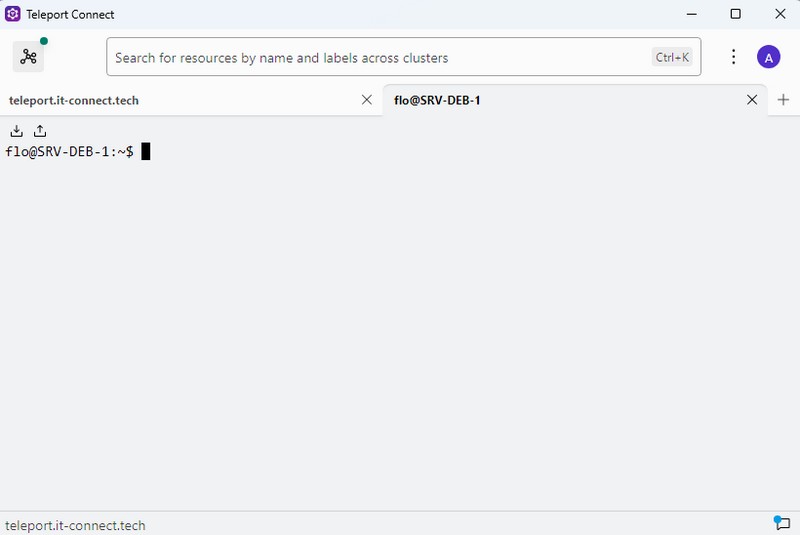

L'authentification est automatique et gérée par Teleport. Il n'est pas nécessaire de saisir le mot de passe de l'utilisateur. Nous obtenons bien accès à la session sur le serveur distant :

Il ne reste plus qu'à profiter de Teleport comme bastion SSH pour administrer un ou plusieurs serveurs Linux !

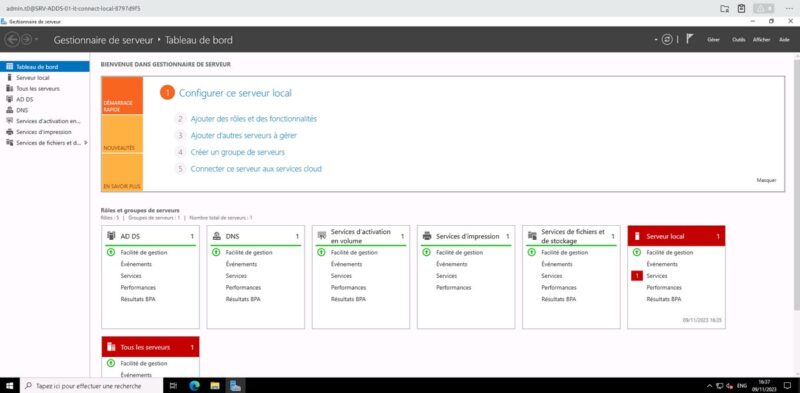

VII. Teleport : se connecter à des serveurs Windows (RDP)

Nous allons connecter notre instance Teleport à un environnement Active Directory de manière à pouvoir nous authentifier sur les machines du domaine Active Directory depuis l'interface de notre bastion Teleport. En termes de mise en œuvre, c'est plus lourd que pour ajouter une machine Linux.

Sachez qu'il est possible d'ajouter une ou plusieurs machines Windows sans passer par l'Active Directory. Dans ce cas, regardez cette page :

Remarque : l'instance Teleport doit être en mesure de résoudre votre nom de domaine Active Directory.

A. Préparer l'Active Directory pour Teleport

Teleport va se connecter à votre domaine Active Directory de manière à permettre l'authentification sur vos machines à l'aide de certificats. Ceci implique de préparer l'environnement. Lorsque la configuration sera prête, Teleport va partir en phase de découverte : il va ajouter en tant que ressources dans Teleport toutes les machines Windows de votre annuaire Active Directory.

Pour cela, nous avons deux solutions :

- Utiliser un script PowerShell prêt à l'emploi mis à disposition par Teleport (voir la doc)

- Ce script est fourni par l'assistant d'inscription d'une ressource de type "Active Directory"

- Effectuer les étapes manuellement, une à une (voir la doc)

Il faut savoir que Teleport a besoin d'un contrôleur de domaine Active Directory (rôle ADDS) et d'une autorité de certification Active Directory (rôle ADCS). Sachez que le script de configuration automatique ne fonctionnera pas sur tous les environnements. Par exemple, si les rôles ADDS et ADCS ne sont pas installés sur le même serveur, il échouera à la fin.

Quoi qu'il en soit, il y a les grandes étapes suivantes à effectuer :

- Créer un compte de service dédié à Teleport (avec des autorisations restrictives pour des raisons de sécurité)

- Créer une GPO pour empêcher le compte de service Teleport de se connecter en mode interactif

- Créer une GPO pour autoriser les connexions Teleport sur les serveurs et postes de travail Windows

- Vous devez configurer une GPO qui autorise les machines Windows à faire confiance à l'autorité de certification Teleport et à accepter l'authentification par carte à puce basée sur un certificat (Smart card). Ceci implique de publier le certificat de la CA Teleport dans l'Active Directory et de configurer l'accès RDP des machines Windows

- Configurer un certificat pour les connexions RDP

- Exporter le certificat de l'autorité de certification Active Directory (afin de le déclarer dans Teleport par la suite)

- Configurer le service "Windows Desktop Service" de Teleport

Référez-vous à la documentation officielle (ou à ma vidéo) pour effectuer la préparation de l'environnement Active Directory.

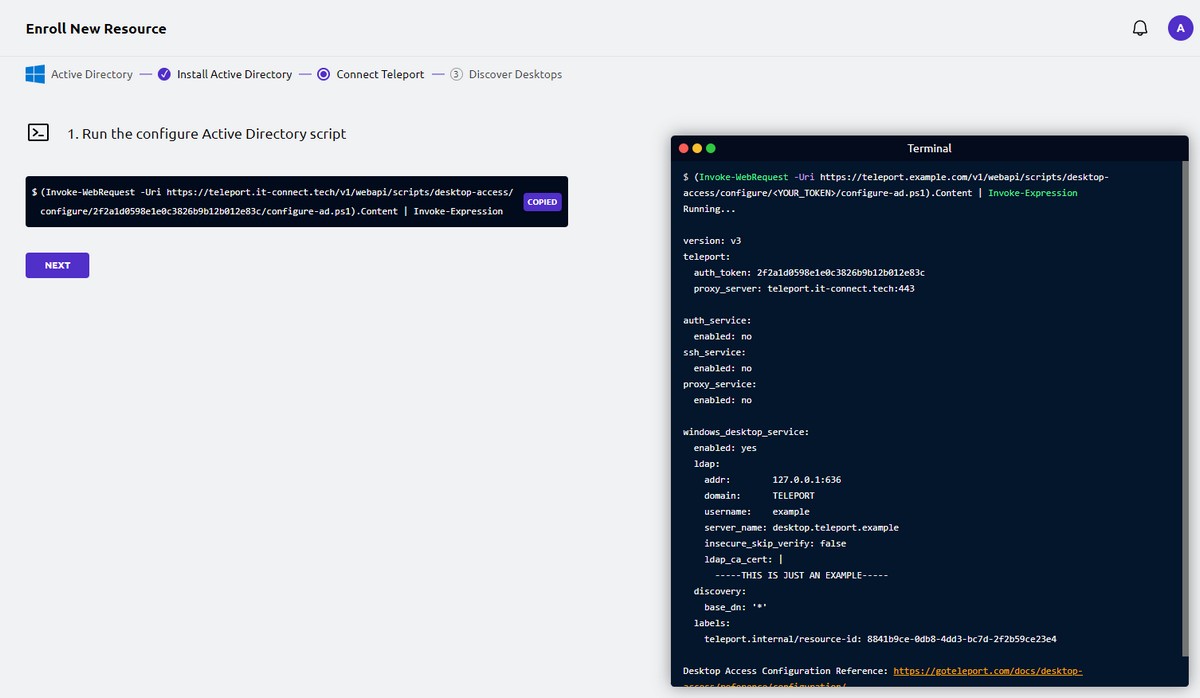

Toutefois, nous allons quand même parler de la dernière étape : configurer le service "Windows Desktop Service" de Teleport.

B. Configurer Windows Desktop Service dans Teleport

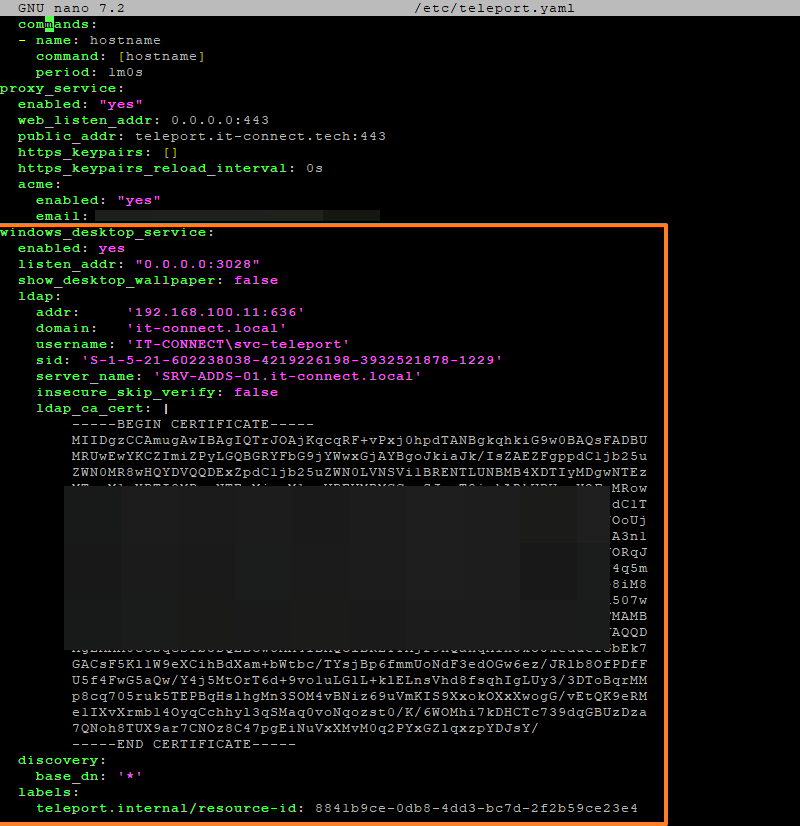

Nous devons modifier le fichier "/etc/teleport.yaml" pour configurer le "Windows Desktop Service" de Teleport. L'assistant Teleport qui sert à ajouter une ressource Active Directory nous donne une configuration complète, mais nous ne devons pas écraser tout le contenu de notre fichier "teleport.yaml".

- Nous devons uniquement ajouter ces lignes (à adapter avec vos valeurs) :

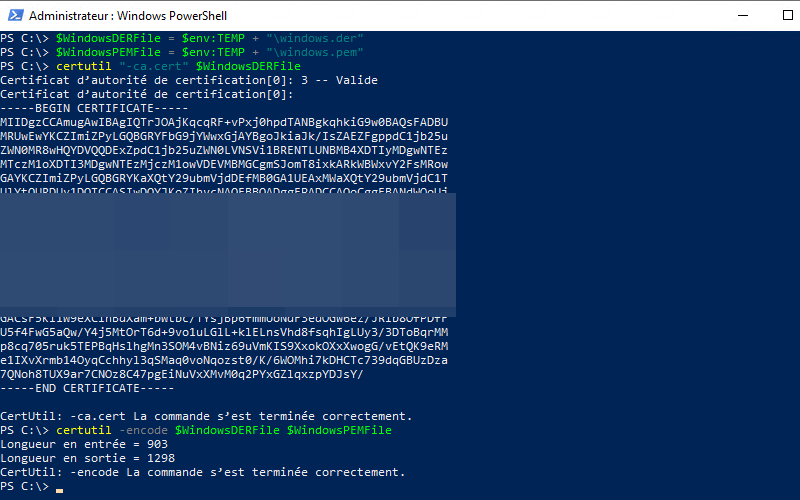

Si vous avez besoin d'aide pour obtenir votre certificat ADCS (à renseigner dans la propriété ldap_ca_cert), exécutez ces lignes dans une console PowerShell (sur votre serveur ADCS) :

$WindowsDERFile = $env:TEMP + "\windows.der"

$WindowsPEMFile = $env:TEMP + "\windows.pem"

certutil "-ca.cert" $WindowsDERFile

certutil -encode $WindowsDERFile $WindowsPEMFileVous n'aurez plus qu'à copier-coller la valeur :

Une fois que le fichier "teleport.yaml" a été modifié avec les nouvelles valeurs. Redémarrez le service Teleport :

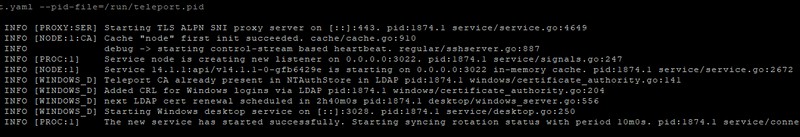

sudo systemctl restart teleportC. Découverte des hôtes Windows

Suite à son redémarrage, Teleport va prendre en charge la configuration du service Windows Desktop. Ainsi, il va partir en phase de découverte des hôtes Windows de notre Active Directory. Vous pouvez suivre ce processus en regardant le statut de Teleport :

sudo systemctl status teleportD'ailleurs, si cette commande retourne une erreur et que Teleport est arrêté, c'est qu'il y a surement une erreur dans le fichier de configuration "teleport.yaml".

Sinon, vous devriez voir des lignes comme celles-ci :

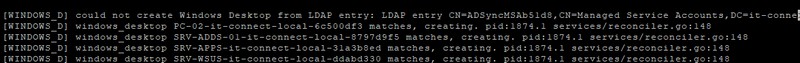

Elles seront suivies par d'autres lignes qui montrent bien que Teleport est en train de créer des ressources pour nos hôtes Windows :

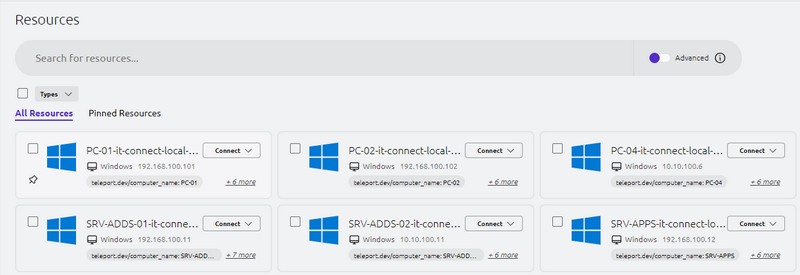

Du côté de l'interface de Teleport, nous pouvons voir apparaître les ressources Windows :

Afin de pouvoir nous connecter aux machines Windows, nous avons une configuration supplémentaire à effectuer.

D. RBAC : créer un rôle pour l'accès aux ressources Windows

Teleport prend en charge la création de chaque rôle, où chaque rôle peut donner accès à une ou plusieurs ressources. Nous devons créer un rôle permettant d'accéder aux machines Windows.

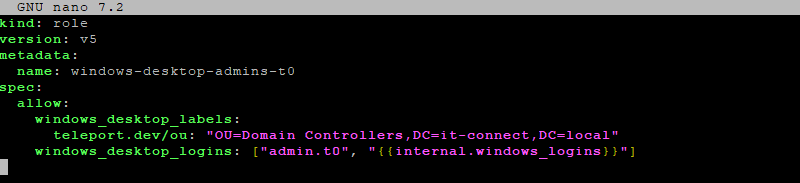

Dans cet exemple, nous allons créer le rôle "windows-desktop-admins-t0" pour donner accès uniquement aux machines situées dans l'OU "OU=Domain Controllers,DC=it-connect,DC=local" de notre Active Directory. Nous allons autoriser le compte "admin.t0" et les éventuels "windows_logins" spécifiés lors de la création des comptes locaux de Teleport (via l'option --windows-logins de la commande tctl users add). Dans cet objectif, nous pouvons considérer qu'il s'agit d'un rôle pour l'administration du tiers 0 de notre environnement AD.

Commençons par créer un fichier YAML pour définir ce rôle :

sudo nano /etc/windows-desktop-admins-t0.yamlPuis, dans ce fichier nous allons ajouter le contenu suivant (référez-vous à la documentation pour ajouter vos propres filtres) :

kind: role

version: v5

metadata:

name: windows-desktop-admins-t0

spec:

allow:

windows_desktop_labels:

teleport.dev/ou: "OU=Domain Controllers,DC=it-connect,DC=local"

windows_desktop_logins: ["admin.t0", "{{internal.windows_logins}}"]

Quand le fichier est prêt, nous pouvons l'enregistrer.

Ensuite, nous devons créer le rôle dans Teleport en utilisant ce fichier YAML comme source :

cd /etc/

sudo tctl create -f windows-desktop-admins-t0.yaml

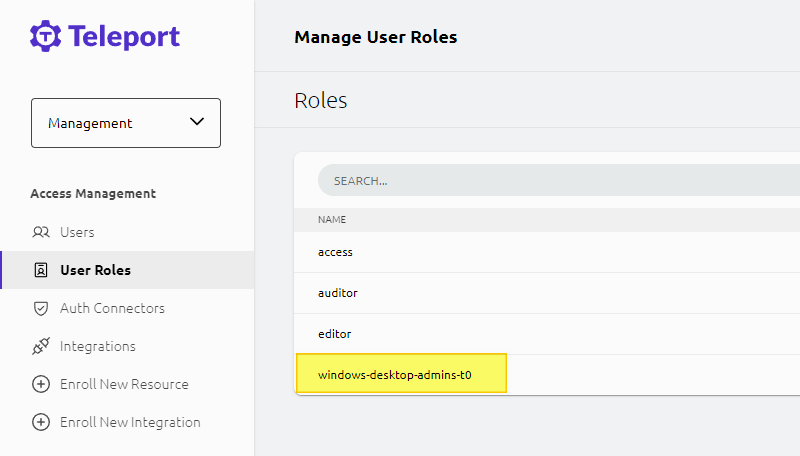

role 'windows-desktop-admins-t0' has been createdCe rôle est désormais référencé dans l'interface de Teleport :

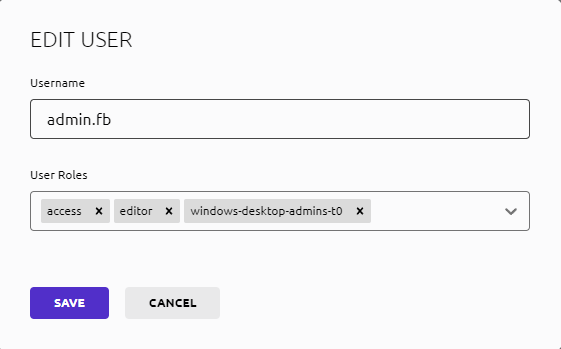

Pour que notre utilisateur "admin.fb" (ou un autre utilisateur) puisse se connecter aux ressources Windows correspondantes, nous devons lui associer ce rôle.

À partir du menu "Users" à gauche, nous allons éditer l'utilisateur et lui attribuer le rôle :

Ensuite, nous devons nous déconnecter puis nous reconnecter à Teleport afin de faire un test de connexion...

E. Se connecter à une machine Windows en RDP

Notre utilisateur "admin.fb", peut, en théorie, se connecter aux serveurs de l'OU "Domain Controllers" de l'AD. C'est le cas du serveur SRV-ADDS-01. En cliquant sur "Connect" au niveau de cette ressource, nous pouvons spécifier un nom d'utilisateur ou choisir directement "admin.t0".

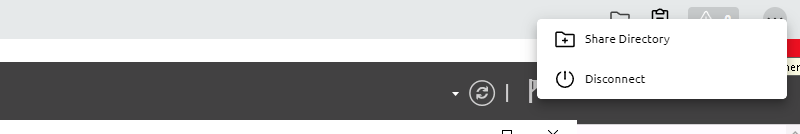

Après avoir indiqué l'identifiant, la connexion vers l'hôte distant sera établie via le protocole RDP. L'authentification par certificat est automatique. À condition que cet utilisateur dispose bien des autorisations nécessaires (aussi bien côté du serveur cible que des permissions Teleport (RBAC)).

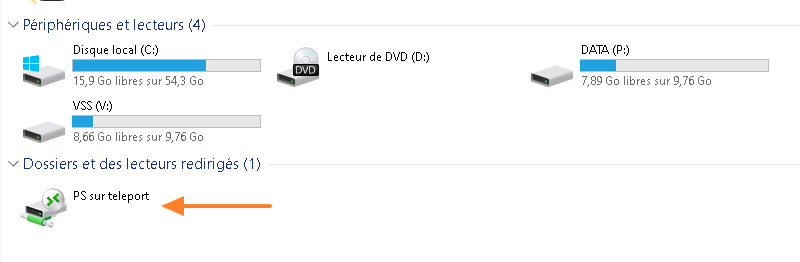

La fonction "Share Directory" permet de partager un répertoire de votre PC avec l'hôte distant.

Après l'avoir sélectionné, il apparaît bien dans l'Explorateur de fichiers du serveur.

Désormais, mon instance Teleport me permet d'administrer des machines Windows et Linux.

VIII. Découverte des fonctionnalités de Teleport

Pour finir, nous allons "découvrir en images" certaines fonctionnalités de Teleport. Il s'agit de fonctionnalités accessibles dans la version gratuite (Community).

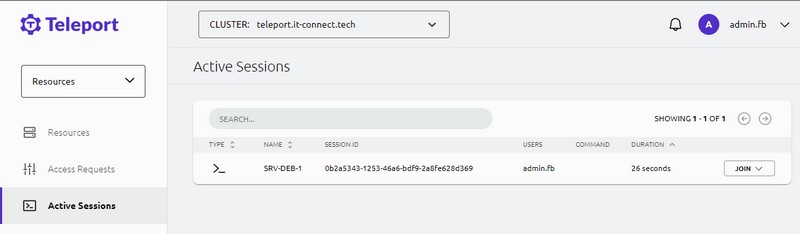

A. Les sessions actives

La section "Active Sessions" permet d'obtenir la liste des sessions actives. Dans l'exemple ci-dessous, nous pouvons voir que l'utilisateur "admin.fb" est connecté depuis 26 secondes au serveur "SRV-DEB-1". Sur les sessions en mode "console" (comme celle-ci), il est possible d'intervenir en tant qu'observateur (vous voyez en direct ce que fait l'utilisateur) ou en tant que "paire" (vous voyez ce que fait l'utilisateur et vous pouvez intervenir également, pour saisir une commande par exemple).

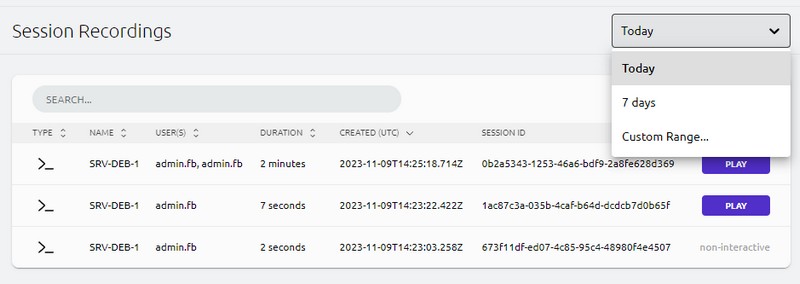

B. Les enregistrements vidéos des sessions

Teleport prend en charge nativement l'enregistrement des sessions. Chaque session est automatiquement enregistrée et il est possible de revoir chaque session via la section "Session Recordings" de l'interface de Teleport. Autrement dit, chaque session donne lieu à un fichier vidéo permettant d'avoir un replay complet de la session.

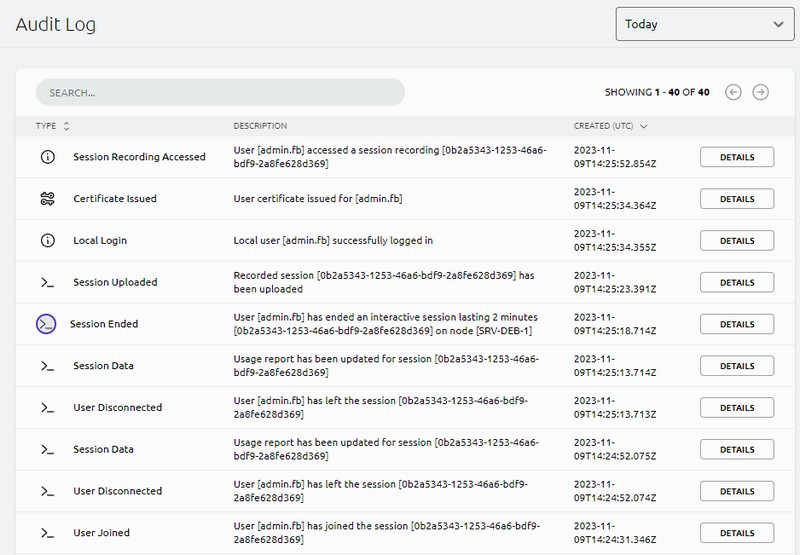

C. Les journaux d'audit

Très importante, la section "Audit Log" permet d'avoir un historique de tous les événements liés au bastion Teleport. Voici quelques exemples :

- Connexion d'un utilisateur

- Création d'une nouvelle ressource

- Délivrance d'un nouveau certificat de connexion

- Création d'un nouvel enregistrement de session

- Connexion à une session

- Etc...

Vous savez tout ce qu'il s'est passé et quand ça s'est passé !

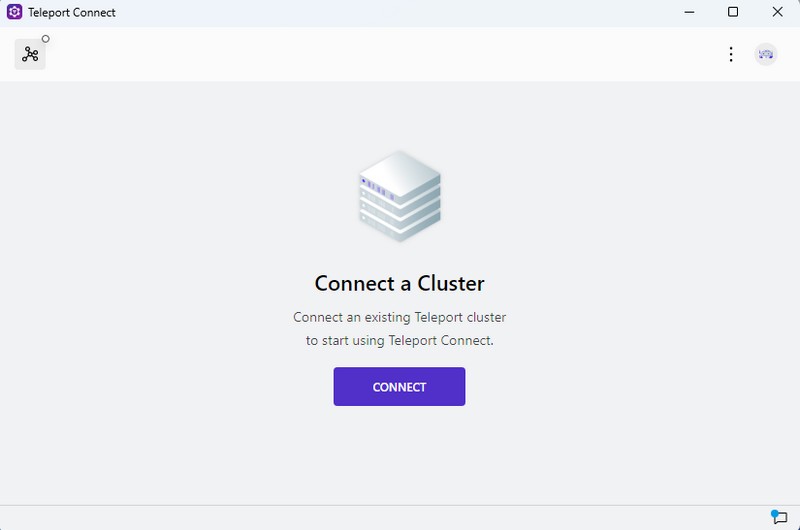

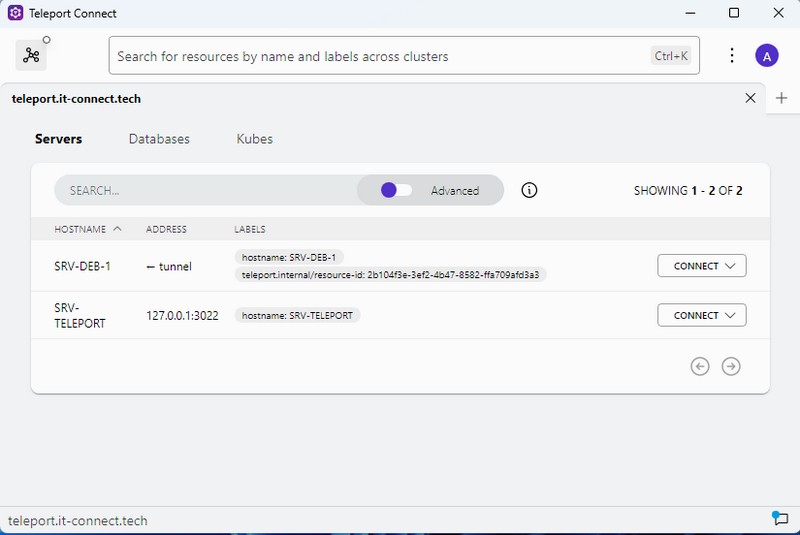

D. L'application Teleport Connect

L'application Teleport Connect est un client Teleport qui se présente sous la forme d'une application disponible pour Windows, Linux et macOS. Elle permet de se connecter à un cluster Teleport et d'accéder aux ressources inscrites. Cette application prend en charge uniquement les serveurs en SSH, Kubernetes et les bases de données.

Pour en savoir plus, consultez ce lien :

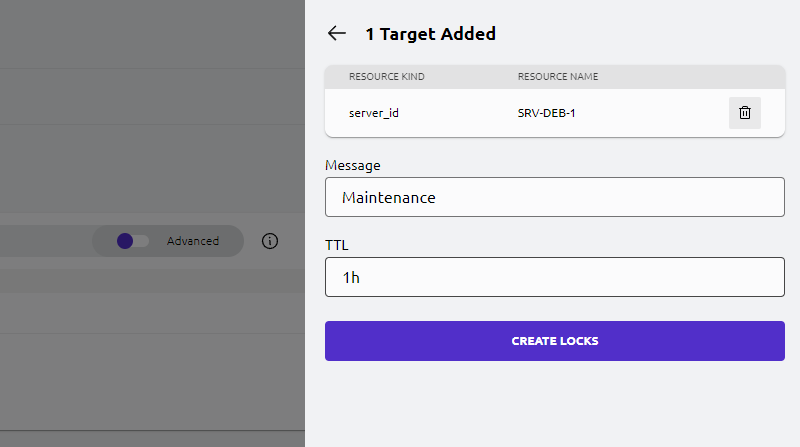

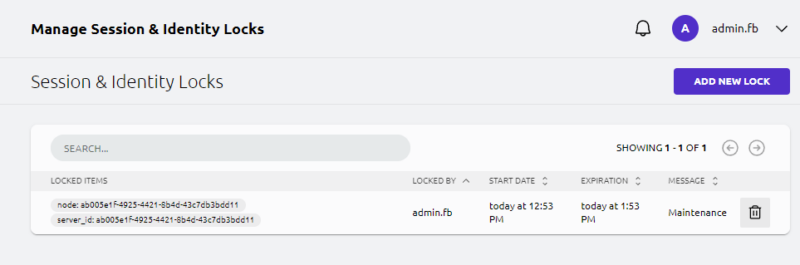

E. Le verrouillage des objets

Dans Teleport, vous pouvez verrouiller un objet : un utilisateur, une ressource (serveur), un rôle, un identifiant, un appareil utilisé pour le MFA, etc.... C'est une fonction importante, notamment pour agir rapidement si un compte utilisateur ou un serveur est compromis, mais également pour passer un serveur en mode maintenance.

Par exemple, nous pouvons verrouiller un serveur pendant 1 heure le temps d'une maintenance. Ainsi, nous sommes sûrs qu'aucun utilisateur ne pourra se connecter à ce serveur.

L'interface de Teleport donne un aperçu rapide sur l'ensemble des verrouillages en cours :

Pour aller plus loin avec le locking, consultez la documentation :

IX. Conclusion

Après avoir suivi ce tutoriel, vous devriez être en mesure de déployer Teleport et administrer vos premiers serveurs, que ce soit du Linux ou du Windows. Vous pouvez aller plus loin puisque Teleport prend en charge d'autres types de ressources.

Si vous avez des questions ou des idées pour un prochain tutoriel sur Teleport, n'hésitez pas à poster un commentaire.

Pour aller plus loin, rendez-vous sur la documentation officielle ainsi que la chaine YouTube de la solution :

Bonjour Florent, je m’étais déjà penché sur le sujet, il me semble que l’identification via l’AD était une option payante?

Bonjour et merci infiniment pour vos vidéos !

J’ai suivis le tuto, mais je n’arrive pas a me connecter à l’interface de teleport …

je me suis arrêté à la création du fichier yalm, avec les bonnes infos je pense.

Lorsque je lance un ss -plnt, j’ai bien le port 443, 3025,3022 en écoute.

root@bastion:/# ss -plnt

State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

LISTEN 0 100 127.0.0.1:25 0.0.0.0:* users:((« master »,pid=280,fd=13))

LISTEN 0 128 *:3025 *:* users:((« teleport »,pid=1122,fd=10))

LISTEN 0 4096 *:22 *:* users:((« sshd »,pid=135,fd=3),(« systemd »,pid=1,fd=55))

LISTEN 0 100 [::1]:25 [::]:* users:((« master »,pid=280,fd=14))

LISTEN 0 128 *:443 *:* users:((« teleport »,pid=1122,fd=11))

LISTEN 0 128 *:3022 *:* users:((« teleport »,pid=1122,fd=20)) Mais pas moyen d’atteindre la page de connexion.

Le service tourne bien pourtant :

root@bastion:/# systemctl status teleport

* teleport.service – Teleport Service

Loaded: loaded (/lib/systemd/system/teleport.service; enabled; preset: enabled)

Active: active (running) since Mon 2023-11-20 13:25:38 UTC; 1min 38s ago

Main PID: 1122 (teleport)

Tasks: 11 (limit: 57636)

Memory: 85.5M

CPU: 17.940s

CGroup: /system.slice/teleport.service

`-1122 /usr/local/bin/teleport start –config /etc/teleport.yaml –pid-file=/run/teleport.pid

Si vous avez une idée ?

Bonjour,

Je suis dans le même cas que toi.

As-tu eu une réponse ou as tu trouvé une solution ?

Merci

David

Salut,

j’ai la même problématique et je pense que cela vient de la méthode TLS-ALPN server qu’il faut autoriser sur ton firewall.

Effectivement, j’ai eu le cas et dans votre cas, le certificat Let’s Encrypt n’as pas été généré. De ce fait, il essaye de démarrer le service, mais sans certificat.

Ainsi, vous pouvez modifier la partie ‘proxy_service’ et vider la partie « acme » :

proxy_service:

enabled: « yes »

web_listen_addr: 0.0.0.0:443

public_addr: bastion.abcorp.fr:443

https_keypairs: []

https_keypairs_reload_interval: 0s

acme: {} <<<—— Laisser vide

Salut à tous,

depuis la solution a été trouvée pour ma part:

– Certbot (j’ai généré un certif avec Cerbot)

– Mettre une config dans le fichier .yaml avec les chemin du certif et de la clé avec cette commande:

teleport configure -o file \ –cluster-name=tele.example.com \ –public-addr=tele.example.com:443 \ –cert-file=/var/lib/teleport/fullchain.pem \ –key-file=/var/lib/teleport/privkey.pem

Il serait intéressant d’intégrer cela dans le tuto

Bonjour, pensez vous qu’il faille changer Guacamole par cette solution ?

Bonjour,

On ne peux pas supprimer de ressource ?

Merci

Bonjour,

Serait-il possible d’avoir un tuto sur comment intégrer une application/page web sur le bastion comme une page d’administration pi-hole par exemple ce qui permettrait d’avoir accès sans VPN via le bastion au page d’administration des services locaux.

Cordialement.

Bonjour,

Merci pour ce tuto, une suite pour montrer comment intégrer teleport derrière HAproxy serait bien (si vous avez le temps), j’ai essayer mais je reste sur une erreur 503 :-{

Bonjour,

Pour la partie Reverse Proxy : Tu peux utiliser le reverse proxy de Cloudflare via Zero Trust c’est gratuit, avec Protection Anti DDOS.

Vannier,

Tu fais comment pour ton fichier de configuration /ect/teleport.yaml et aussi pour la configuration de la machine que l’on souhaite ajouter /etc/teleport.yaml avec Cloudflare via Zero Trust ?

J’essaye depuis qq temps mais rien ne fonctionne correctement.

Pierre

Bonjour, est-ce que la configuration exposée ici pour l’intégration AD fonctionne avec du Azure AD ? L’idée est que les utilisateurs de l’AD puissent se connecter via teleport pour accéder à des machines Windows ou Linux.

Merci pour cet article @Florian

Bonjour, merci pour ce partage, ce serait bien d’avoir un comparatif avec Apache Guacamole

Bonjour, j’ai des serveur accessible qu’en HTTPS sur interface Web, est-ce que Teleport prend en charge cette « ressource » et comment la mettre en place et la rajouter avec les autres serveurs sur Teleport ?

PS je suis en stage, vite répondez moi !!

Salut, oui, tu peux. Il faut modifier le fichier teleport.yaml et activer les web apps, je te partage le lien de la documentation. https://goteleport.com/docs/enroll-resources/application-access/guides/connecting-apps/

Bonjour,

J’essaie d’installer Teleport (version 16.1.0) sur un serveur Debian 12 neuve.

Lorsque je lance l’installation, j’ai l’erreur : Your system’s architecture isn’t officially supported or couldn’t be determined

Je n’arrive pas à trouver la raison.

Si quelqu’un peut m’aider, je suis preneur

Merci !

Bonjour,

Super tuto qui m’a permis de déployer teleport et de le tester ave succès.

Si l’interface parait plus moderne qu’un bastion guacamole, la configuration et l’intégration de ressources me paraient quant à elles bien plus complexes. Le point fort par rapport à guacamole est sans aucun doute la possibilité de créer de ressources https, ce qui est très pratique lorsque l’on veut sécuriser les portails d’administrations web tels que vcenter par exemple.

En revanche, j’ai beau avoir cherché mais certaines fonctionnalités pourtant basiques sont manquantes : par exemple je n’ai pas trouvé comment restreindre les accès en fonction du jour de la semaine, ou des heures de travail.

C’est dommage car après moultes recherches, je n’ai pas vu d’autre solution de bastion intègrant la possibilité d’accéder à des ressources https.