Codes couleurs dans Wireshark

Sommaire

I. Présentation

Lors de l'utilisation de l’outil d'analyse de paquet Wireshark, on est habitué à voir un ensemble de couleur dans notre analyse réseau, mais il arrive rarement que l'on ait le temps de se demander à quoi ces couleurs servent, c'est ce que nous allons voir dans cet article :

En effet, dans Wireshark, presque chaque ligne représentant un paquet à une couleur spécifique. Nous allons voir que nous pouvons non seulement gérer ces couleurs et leurs conditions d'affichage, mais également en créer de nouvelles.

II. Couleur Wireshark, plus que pratique !

Une fois votre capture réseau faite, il suffit d'aller dans le panneau menu "View" puis dans "Coloring Rules" pour afficher les règles de couleurs affectées à votre capture de paquets :

Vous allez alors voir les règles par défaut présentes dans Wireshark et les filtres qui leur sont associés. On comprend alors directement l'intérêt des couleurs dans les captures réseau. Par exemple, un paquet qui apparaîtra en jaune pâle sera un paquet qui matchera avec le filtre "ARP", un filtre présent par défaut dans Wireshark qui met en avant les paquets utilisant le protocole ARP. Les paquets apparaissant en rouge avec une écriture blanche concernent en revanche des problèmes de TTL, les paquets rouges avec une écriture jaune les TCP avec le flag RST à 1 ou les SCTP ABORT, etc.

Vous remarquez que l'on peut très facilement importer et exporter la liste des règles de couleurs. On peut également modifier l'ordre d'affectation des règles pour affiner nos recherches grâce au cadre de droite.

III. Modifier et ajouter des codes couleurs dans Wireshark

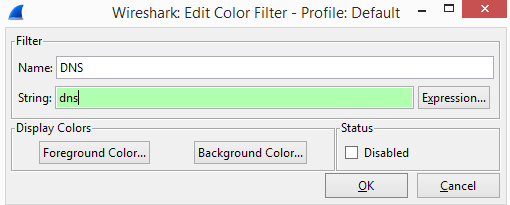

Le plus intéressant dans la découverte de cette fonctionnalité est bien sûr l'ajout de nos propres règles ! Cela permet d'adapter l'outil Wireshark à notre besoin et notre capture réseau. Il est en plus très simple d'ajouter des règles ou de modifier des règles existantes. Pour en ajouter, il faut cliquer sur "New", apparaîtra alors cette nouvelle fenêtre :

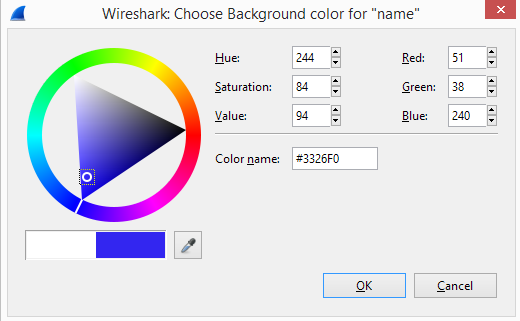

Ici, on peut donner un nom à notre règle puis lui affecter le filtrage qui va nous permettre de trier nos paquets. Il faut pour les règles avancées être à l'aise avec les filtrages Wireshark. Pour faire simple dans le cadre de l'article, nous allons affecter un filtrage DNS en utilisant "DNS", un filtre présent par défaut dans Wirehsark. Ainsi, tous les paquets UDP visant le port 53 vont matcher avec ce filtre. On va ensuite cliquer sur "Foreground Color" pour indiquer la couleur d'écriture et "Background Color" pour indiquer la couleur de fond de la ligne des paquets qui correspondront avec notre filtre :

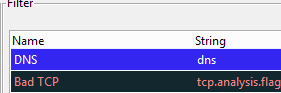

Une fois que l'on aura fini, on pourra voir notre nouvelle règle en haut de la liste des règles présentes par défaut dans Wireshark, libre à vous de la laisser en haut ou de changer sa position en fonction de vos besoins :

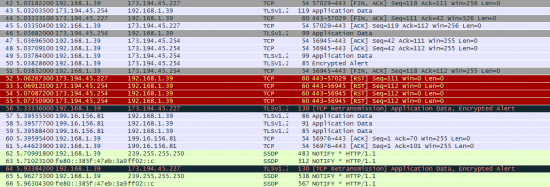

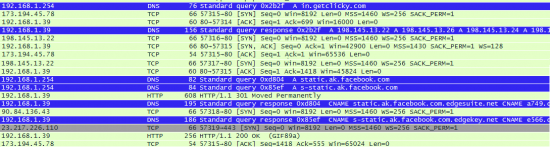

Si l'on retourne dans notre capture réseau, on verra rapidement que notre règle permet de mettre en avant directement les paquets DNS comme on peut le voir avec une capture réseau que j'ai effectué comme exemple :

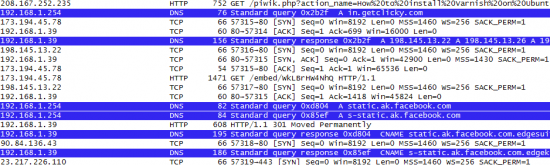

Une autre manipulation très pratique est de désactiver/réactiver les règles. Cela peut se faire très rapidement dans la fenêtre de gestion des règles de couleurs en cliquant sur Enable/Disable après avoir sélectionné une ou plusieurs règles. Par exemple, voici l'aperçu de ce que l'on peut avoir lorsque j'ai désactivé toutes les règles de couleurs sauf celle que je viens d'ajouter concernant le DNS :

La détection des paquets correspondant à notre règle est encore plus claire dans ce cas.