Cisco View : Accès au CLI basé sur les rôles

I. Présentation

Avez-vous déjà pensé à définir les commandes à taper par chaque personne de votre équipe au niveau des équipements Cisco ?

Avec les nouvelles version IOS de Cisco, cette fonctionnalité est maintenant disponible à partir de la version 15.3, cette option s’appelle les « view » et permet de contrôler les commandes à saisir par les utilisateurs qui ont accès à ces équipements.

Par exemple, on peut permettre à un stagiaire de taper les commandes qui commencent par « show » à partir du mode exec. Par ailleurs, depuis le même mode exec on peut interdire à un compte précis la visualiation de la configuration de notre équipement avec la commande « show running-config ».

II. Procédure

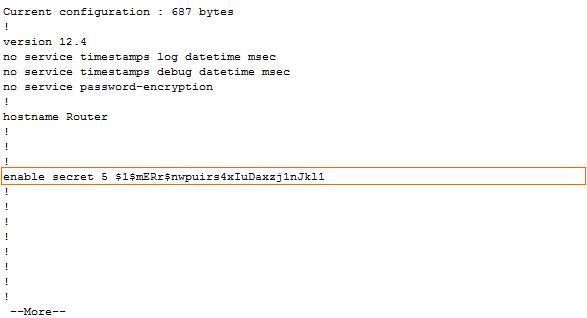

Dans cette seconde partie nous allons voir comment configurer les view sur un équipement cisco.

Activer le modèle AAA :

Router(config)#aaa new-model

Créer le nom de notre view (dans notre cas le nom sera "it-connect") :

ROUTER(config)# parser view it-connect

Une fois que nous avons validé le nom de notre view, nous passerons au mode config-view.

Cette étape consiste à définir un mot de passe pour notre view.

ROUTER(config-view) # secret itconnect

Par exemple on souhaite permettre à un utilisateur de saisir seulement les commandes qui commencent par « show » et lui autoriser d’accéder au mode configuration afin de configurer le routage puis lui interdire d’afficher la configuration en cours et les détails des interfaces d’un équipement avec la commande « show running-config » et « show interfaces »

ROUTER(config-view)# commands exec include all show ROUTER(config-view)# commands exec exclude show running-config ROUTER(config-view)# commands exec exclude show interfaces ROUTER(config-view)# commands exec include configure terminal ROUTER(config-view)# commands configure include all router

On crée un utilisateur puis on lui associe la « view » que nous avons déjà préparé.

ROUTER(config)# username user01 view it-connect secret password mypass

Pour tester notre configuration, on s’authentifie sur l’équipement avec notre compte en passant par le protocole SSH ou Telnet.

On se connecte à notre view par la commande enable view view-name

ROUTER> enable view it-connect Password : (c’est le mot de passe secret définit dans la configuration view)

Faire un test de notre configuration :

ROUTER# show ? aaa Show AAA values aal2 Show commands for AAL2 access-expression List access expression system --More— ROUTER#show running-config ^ % Invalid input detected at '^' marker. ROUTER(config)#? Configure commands: do-exec To run exec commands in config mode exit Exit from configure mode router Enable a routing process

salut ba el hassen sir lah ihfdek oikhluk liiina bonne courage khoya.

Merci Youssef 🙂

Article très intéressant, continuer!

Merci Beniiche 🙂

Courage mystro et merci bq pour les infos

Bonjour merci pour ce tut

mais faudrait aussi ajouter la nécessité d’avoir un enable pwd configuré et activer le enable view sinon on aura un » No view Active! Switch to View Context »

merci encore

Bonjour Gael,

En fait un enable pwd n’est pas obligé dans ce cas, car l’objectif c’est qu’on rentre à notre view avec la commande enable view.

On peut cependant dépasser de taper la commande enable view à l’entrée en passant par le module AAA.

Salut,

j’essaye de faire la même chose à un détail près, que les connexions se fassent via un serveur radius ( NPS), ça fonctionne, les membres du groupe administrateurs du domaines peuvent se connecter sur les switchs en « root » avec leur compte AD, et peuvent tout faire, mais je souhaite créer des accès pour des techniciens avec seulement le droit de passer les commandes show, voir les shut / no shut sur les ports. J’ai configuré sur radius, sur le switch de test, j’ai fait comme toit, j’ai crée ma vue, ajouter les commandes autorisé, sauf qu’avec un compte tech de test, je me connecte bien sur les switch avec un compte AD, mais il a tout les droits et pas juste les show, il ne semble pas appliquer ma gestion des droits

Côté radius, je me suis basé là dessus :

https://ciscoskills.net/2016/04/12/rbac-radius-with-microsoft-nps-2012-r2/

Bonjour, comment voir les views que nous avont créées et les commandes qu’on leurs a affectées ? Merci