Check Point : un correctif publié pour une zero-day dans le VPN déjà exploitée dans des attaques !

Grosse alerte de sécurité chez Check Point : un correctif de sécurité a été publié en urgence pour corriger une faille zero-day présente dans la fonction VPN des firewalls Check Point. Le problème : cette vulnérabilité est massivement exploitée par les pirates. Faisons le point.

En début de semaine, Check Point a mis en ligne un rapport pour évoquer une vague d'attaques visant ses firewalls. À ce moment-là, l'entreprise américaine évoquait une campagne basée sur l'utilisation de comptes locaux présents par défaut sur les firewalls et accessibles par un simple mot de passe.

- Notre article publié en début de semaine : Les pirates ciblent les VPN Check Point pour compromettre les réseaux d'entreprises !

Ces dernières heures, Check Point a fait une autre découverte à ce sujet : les pirates exploitent une faille de sécurité zero-day présente dans la fonction VPN pour compromettre les firewalls.

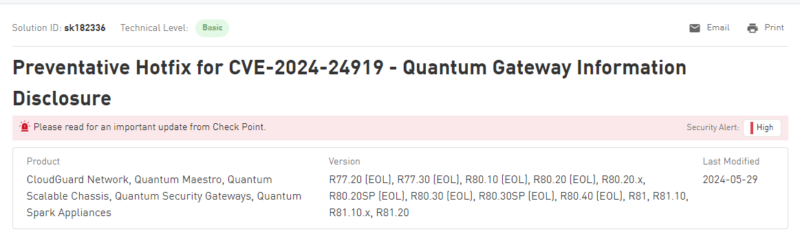

Désormais associée à la référence CVE-2024-24919, cette vulnérabilité est décrite de cette façon par Check Point : "La vulnérabilité permet potentiellement à un attaquant de lire certaines informations sur les passerelles connectées à Internet dont l'accès à distance VPN ou l'accès mobile est activé.", peut-on lire dans le bulletin de sécurité de l'éditeur. Elle est associée à un score CVSS v3.1 de 7.5 sur 10.

Une faille zero-day exploitée depuis le 30 avril

Cette faille de sécurité zero-day est exploitée depuis, au moins, le 30 avril 2024 : date à laquelle la société mnemonic a constaté des tentatives d'exploitation chez certains de ses clients.

D'ailleurs, le rapport mis en ligne par mnemonic apporte des précisions sur les risques associés à cette vulnérabilité qui "permet à un attaquant d'énumérer et d'extraire des hashs de mots de passe pour tous les comptes locaux, y compris le compte utilisé pour se connecter à Active Directory." - On comprend mieux l'attirance des cybercriminels pour cette faille de sécurité.

Check Point recommande d'ailleurs de renforcer la sécurité du compte permettant de lier l'appliance firewall à l'annuaire Active Directory. À juste titre, voici ce que l'on peut lire dans l'article de mnemonic : "Les mots de passe faibles peuvent être compromis, ce qui entraîne d'autres abus et des mouvements latéraux potentiels au sein du réseau."

Qui est affecté ? Comment se protéger ?

D'après le site de Check Point, les produits suivants sont affectés : CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways, Quantum Spark Appliances. Pour que l'appliance soit vulnérable, il doit y avoir une ou plusieurs fonctions d'accès distance activée (Access VPN ou Mobile Access Software Blades).

Un hotfix a été publié pour diverses versions de système, y compris pour certaines versions en fin de vie.

Check Point a publié un article de support pour guider ses clients dans l'installation du correctif de sécurité, dit "hotfix", permettant de se protéger de la CVE-2024-24919. Référez-vous à cette page pour accéder au téléchargement propre à votre version et lire les instructions de l'éditeur.