Depuis le lancement de ChatGPT, les attaques par phishing ont augmenté de 4 151% !

Une nouvelle étude réalisée par SOCRadar met en lumière l'explosion des attaques par phishing depuis le lancement du chatbot IA d'OpenAI : le bien nommé ChatGPT. Voici ce qu'il faut retenir de cette étude.

Depuis que ChatGPT a été lancé, ce n'est pas la première fois qu'une étude met en évidence l'augmentation considérable des campagnes de phishing. D'ailleurs, son utilisation à des fins malveillantes n'est pas nouvelle, même si OpenAI et les autres "éditeurs" d'IA essaient de lutter contre cela.

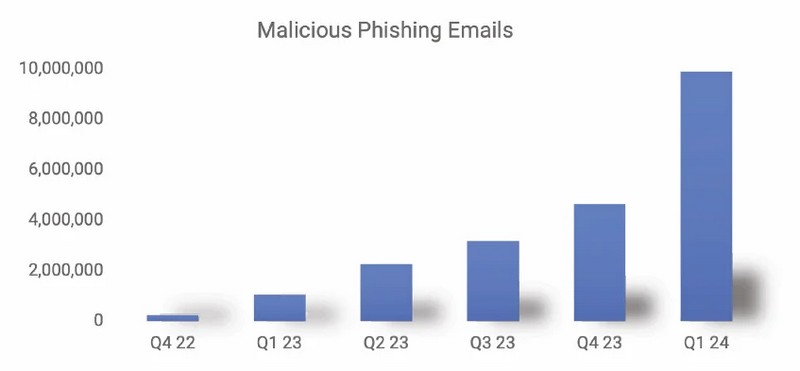

La nouvelle étude publiée par SOCRadar évoque une augmentation de 4 151% des e-mails malveillants utilisés dans le cadre de campagnes de phishing, depuis le lancement de ChatGPT : "Depuis qu'OpenAI a lancé ChatGPT à la fin de l'année 2022, les chercheurs signalent une augmentation stupéfiante de 4 151 % des courriels malveillants.", peut-on lire.

Rien que sur l'année écoulée, une augmentation de 856% a été constatée. Ces campagnes malveillantes ciblent aussi bien les particuliers que les organisations, même si depuis janvier 2024, le nombre de boites aux lettres d'entreprise compromises a augmenté de 29%.

"Avec une augmentation stupéfiante de 856 % des courriels malveillants - et une augmentation de 4 151 % depuis le lancement de ChatGPT - les organisations doivent être en état d'alerte.", précise le rapport au sein duquel nous pouvons retrouver un graphe issu de l'étude "The State of Phishing in 2024" de SlashNext.

Des kits de phishing prêts à l'emploi, à la portée de tout le monde

Cette croissance énorme n'est pas étonnante, car les cybercriminels, au même titre que tous les utilisateurs, peuvent solliciter l'IA pour lui demander de générer des modèles d'e-mails. Ceci leur permet de générer des e-mails, prêts à l'emploi, dans la langue de leur choix, sans faire le moindre effort. De plus, ils peuvent utiliser l'IA pour générer du code, et ainsi développer plus rapidement des logiciels malveillants ou des kits de phishing prêts à l'emploi.

À ce sujet, voici les précisions apportées par SOCRadar : "Ces kits fournissent aux cybercriminels des outils et des modèles prépackagés pour lancer des campagnes de phishing, ce qui permet à des attaquants moins qualifiés de mener plus facilement des attaques sophistiquées." - Distribués sur le Dark Web ou par l'intermédiaire de canaux Telegram, ces kits de phishing sont désormais très complets et à la portée de tous.

Phishing : 10 signes qui ne trompent pas pour identifier un e-mail malveillant

Quand vous recevez un e-mail, soyez vigilant et permettez-vous d'avoir constamment un doute, même si l'e-mail provient d'un ami, de votre boss ou d'un collègue. Voici 10 signes à vérifier pour aider à identifier un e-mail malveillant (liste issue du rapport SOCRadar).

- Messages urgents : les e-mails qui impliquent une action immédiate de votre part, sur un compte bancaire ou pour un colis, par exemple, sont des pièges.

- Expéditeur inconnu : vous ne connaissez pas l'expéditeur ou l'e-mail est plutôt inattendue, il peut s'agir d'une usurpation de l'adresse e-mail.

- Liens suspects : les cybercriminels chercheront toujours à vous piéger avec une pièce jointe malveillante ou un lien malveillant, donc méfiez-vous des liens qui vous dirigent vers des sites web inconnus ou falsifiés. Le survol du lien à partir du client de messagerie révèle la véritable URL : l'occasion de voir le nom de domaine qui se cache derrière ce lien.

- Liens incohérents : méfiez-vous aussi des liens similaires au nom de domaine d'origine, mais qui ne correspondent pas au domaine officiel. Technique du typosquatting où l'attaquant pourrait utiliser "credtimutuel.fr" au lieu de "creditmutuel.fr", par exemple (à condition qu'il soit propriétaire du nom de domaine).

- Pièces jointes : les pièces jointes, au même titre que les liens, sont un véritable danger, notamment lorsque l'extension est .exe, .zip ou .doc, car elles peuvent contenir des logiciels malveillants. Dans certains cas, il peut s'agir d'un simple QR code placé dans un document PDF et qui vous redirigera vers un site malveillant s'il est scanné. Le service PhaaS ONNX est un bon exemple.

- Formatage incohérent : prêtez attention à la mise en forme des e-mails : la police, les couleurs, la mise en page ou les éventuelles images, notamment si cela ne correspond pas au style habituel de l'expéditeur.

- Quand l'offre est trop belle pour être vraie : on veut vous offrir un cadeau, un avantage exceptionnel ? Méfiez-vous, ne soyez pas naïf.

- Demandes d'informations personnelles : les e-mails où l'on vous sollicite pour obtenir des informations sensibles telles que des numéros de sécurité sociale ou des détails de cartes bancaires sont à supprimer sans réfléchir.

- Un e-mail trop générique : un e-mail généré à partir d'une IA peut manquer de personnalisation et être trop générique, notamment si des formulations comme "Cher client" sont utilisées. Néanmoins, avec les nombreuses fuites de données, les attaquants peuvent avoir en leur possession suffisamment d'informations à votre sujet pour créer un e-mail personnalisé et trompeur.

- Demandes inhabituelles : tout ce qui vous semble inhabituel peut être suspect, surtout s'il s'agit d'un paiement ou de la communication d'informations personnelles.

"Quand il y a un doute, c'est qu'il n'y a pas de doute"