WSUS HTTPS avec un certificat SSL, pour plus de sécurité

Actuellement, notre serveur WSUS communique avec les postes gérés au travers de connexions HTTP, ce qui signifie que les flux qui transitent sur le réseau ne sont pas chiffrés. Pour améliorer la sécurité de ces échanges, renforcer la sécurité de notre serveur WSUS et respecter les bonnes pratiques, il convient de mettre en place un certificat SSL pour utiliser des connexions HTTPS.

Puisque WSUS s’appuie sur le serveur Web IIS, c’est au sein du site propre à WSUS qu’il va falloir effectuer la configuration. Pour obtenir ce certificat SSL, il y a plusieurs solutions :

- Utiliser un certificat autosigné et généré depuis le serveur IIS – Option la plus simple et la plus rapide, qui ne nécessite pas de prérequis

- Utiliser un certificat délivré par une autorité de certification d’entreprise, par exemple avec Active Directory Certificate Services (ADCS)

- Utiliser un certificat délivré par Let’s Encrypt (ou une autre entité), mais cela implique d’utiliser un nom de domaine public pour le serveur WSUS, ce qui n’est généralement pas le cas.

Dans le cadre de cette démonstration, deux méthodes seront détaillées pour l’obtention d’un certificat : un certificat autosigné et un certificat obtenu à partir de l’autorité de certification.

En production, on privilégie l’utilisation d’ADCS lorsque WSUS est utilisé dans un environnement Active Directory, même si l’utilisation d’un certificat autosigné sera toujours mieux que le HTTP.

Sommaire

I. Créer le certificat SSL autosigné

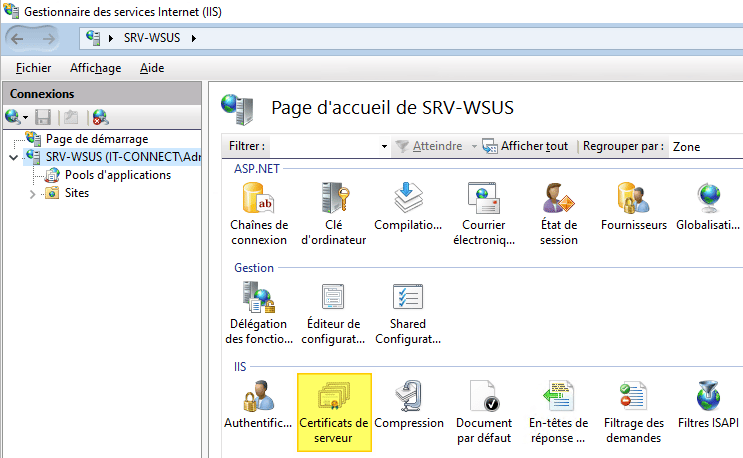

Pour commencer, nous allons générer le certificat. Pour cela, il faut ouvrir la console IIS et accéder à la section « Certificats de serveur ». Vous pouvez passer directement au point suivant si vous souhaitez obtenir le certificat à partir d’une autorité de certification d’entreprise.

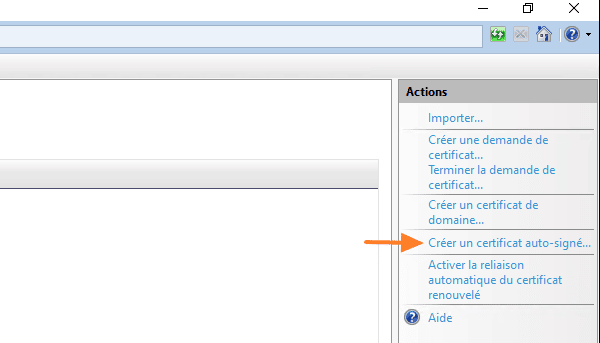

Sur la partie de droite, cliquez sur « Créer un certificat autosigné ».

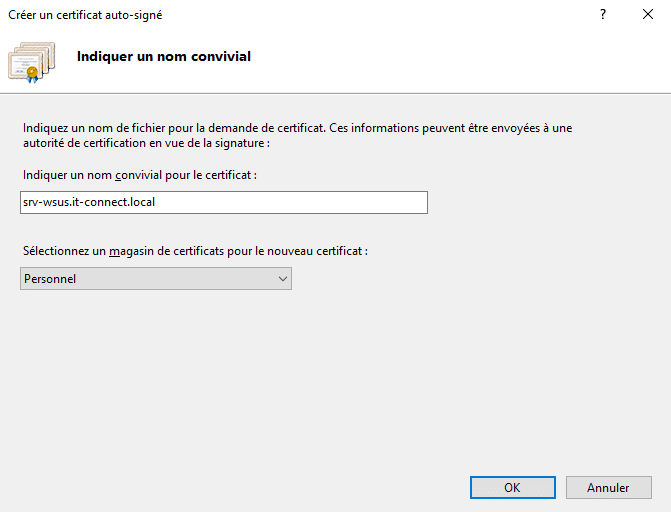

L’assistant s’ouvre… Il suffit d’indiquer un nom, cela peut être le nom du serveur WSUS ou un nom tel que « Certificat SSL WSUS ». À vous de choisir. Choisissez également le magasin « Personnel ». Validez.

Quelques clics suffisent pour obtenir ce certificat.

II. Obtenir le certificat avec l’autorité de certification (ADCS)

Passons à la seconde méthode qui consiste à mettre en place une autorité de certification (CA) d’entreprise basée sur l’Active Directory et le rôle ADCS.

- Si vous disposez déjà d’une CA, vous pouvez passer l’étape d’installation du rôle

- Si vous utilisez un certificat autosigné, vous pouvez passer cette partie et lire la section « III »

A. Création de l’autorité de certification (ADCS)

En ce qui me concerne, l’autorité de certificat sera créée sur un serveur nommé « SRV-ADCS » et membre du domaine Active Directory « it-connect.local ». Pour effectuer un test, vous pouvez installer le rôle ADCS sur le même serveur que ADDS (dans ce cas, le serveur « SRV-ADDS ») mais en production il est important de séparer les deux.

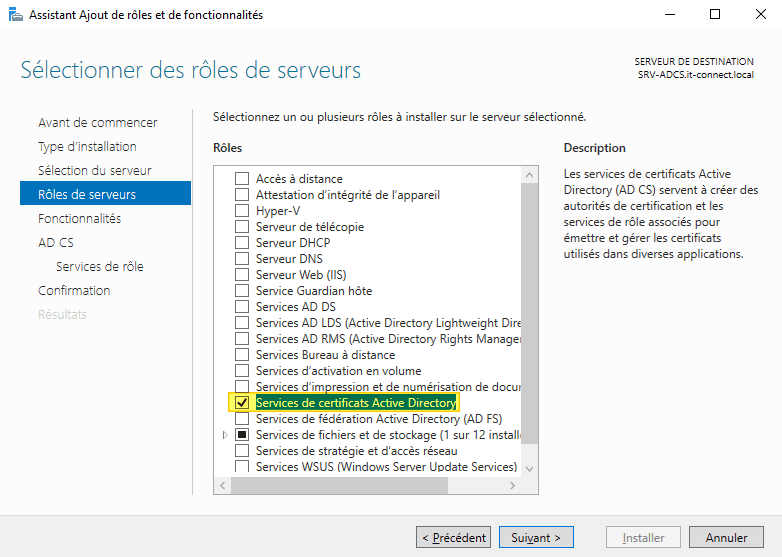

À partir du gestionnaire de serveur, ouvrez l’assistant d’ajout de rôles et de fonctionnalités. Avancez jusqu’à l’étape « Rôles de serveurs » afin de cocher « Services de certificats Active Directory ».

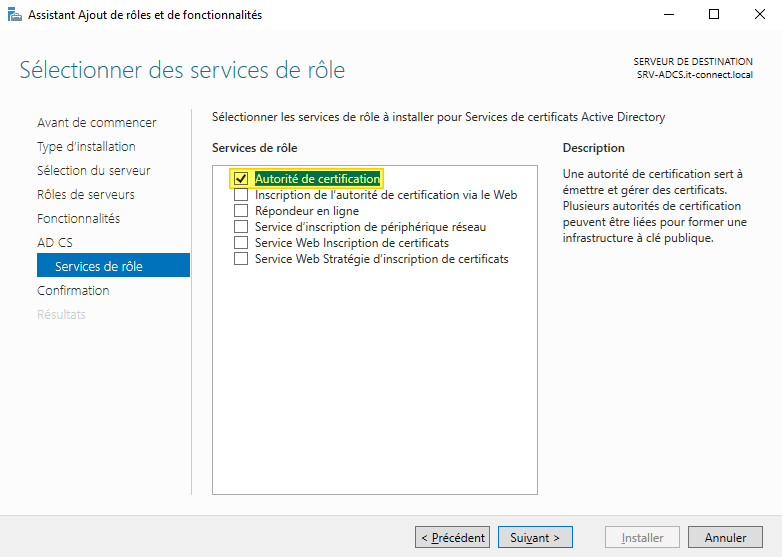

Sélectionnez « Autorité de certification » et poursuivez jusqu’à lancer l’installation du rôle.

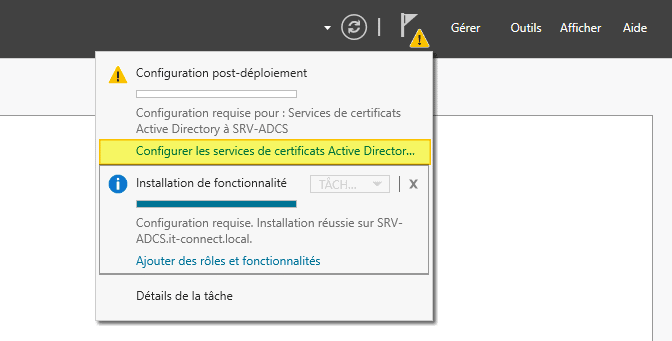

Dès lors que le rôle est installé, un point d’exclamation jaune va apparaître dans le gestionnaire de serveur. Cliquez dessus puis sur « Configurer les services de certificats Active Directory ».

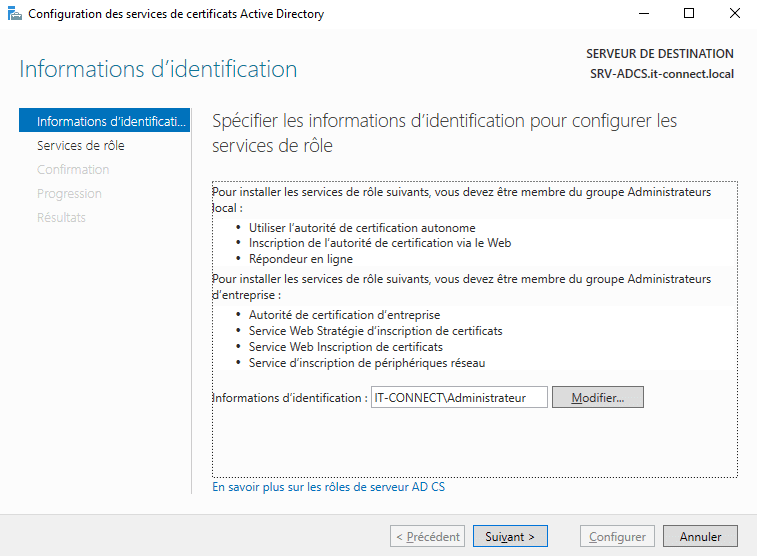

Vous devez poursuivre avec un compte Administrateur du domaine. Votre compte actuel apparaît dans la zone « Informations d’identification ». Vous pouvez changer si besoin.

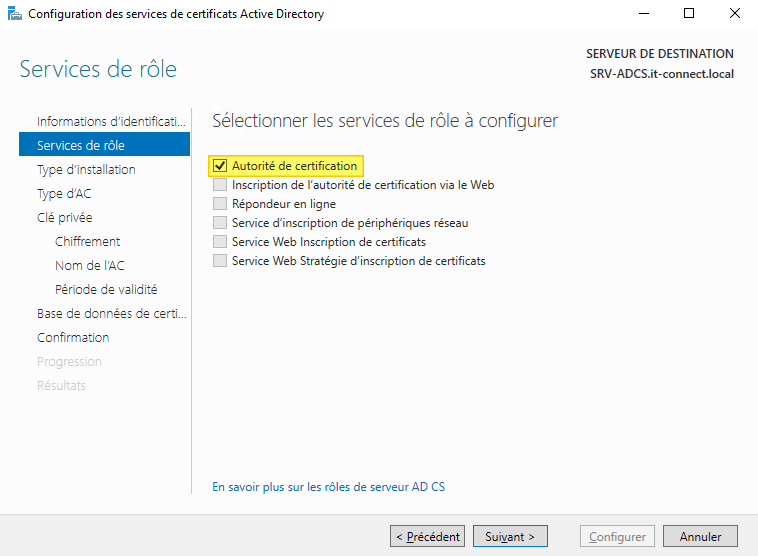

Sélectionnez « Autorité de certification » et continuez.

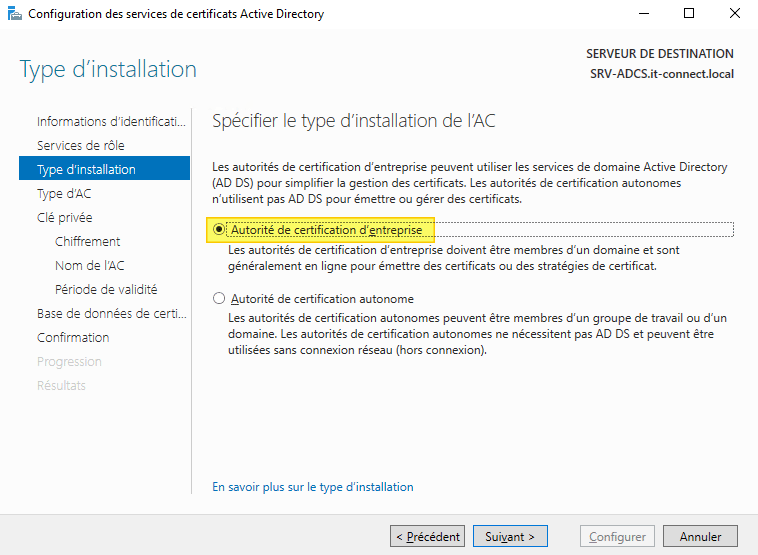

Choisissez « Autorité de certification d’entreprise » puisque notre autorité de certification sera liée à notre annuaire Active Directory, et poursuivez.

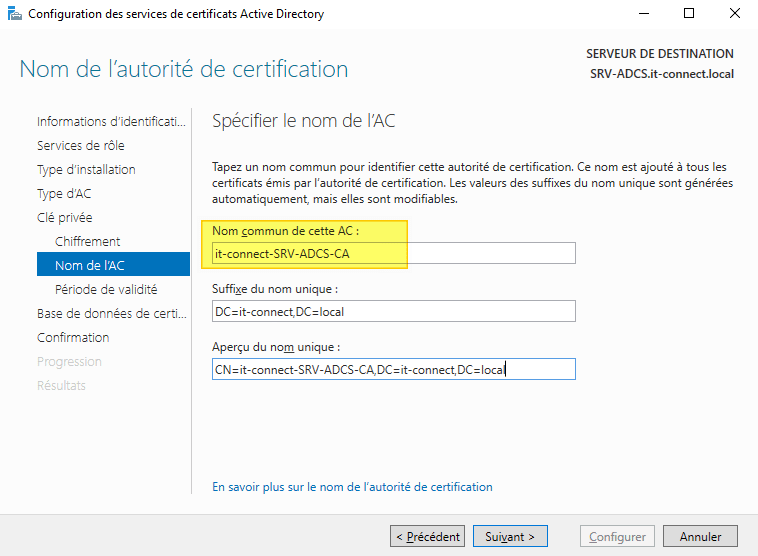

Passez les étapes suivantes sans nécessairement modifier les valeurs par défaut. Le nom de l’autorité de certification peut être modifié à l’étape « Nom de l’AC ».

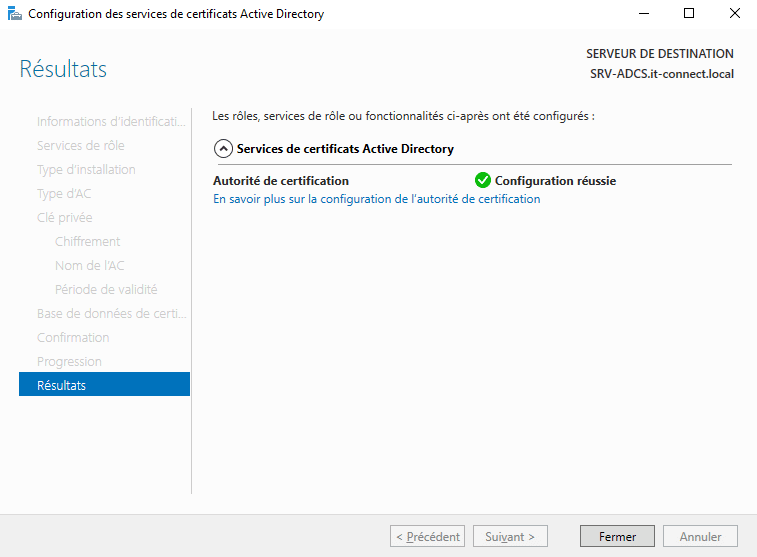

Poursuivez jusqu’à la fin de la configuration de l’autorité de certification. Le message « Configuration réussie » doit s’afficher. L’installation est terminée !

B. Création d’un modèle de certificat

Désormais, nous allons créer un modèle de certificat pour le serveur WSUS, et notre serveur WSUS « SRV-WSUS.it-connect.local » aura le droit de demander un certificat de ce type.

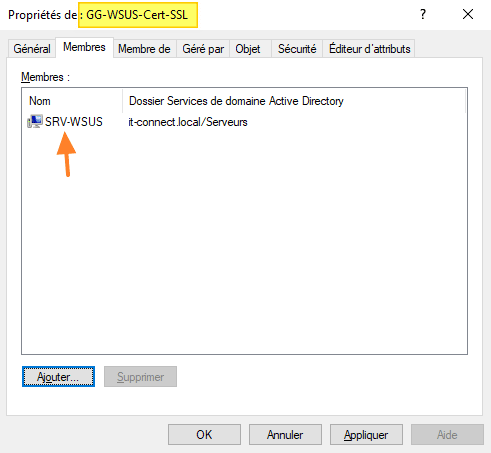

Afin de sécuriser ce processus et de simplifier la gestion des droits, créez un groupe de sécurité dans l’Active Directory dans lequel vous ajoutez le serveur WSUS. En ce qui me concerne, je nomme le groupe « GG-WSUS-Cert-SSL ». Vous pouvez le créer dans l'OU de votre choix.

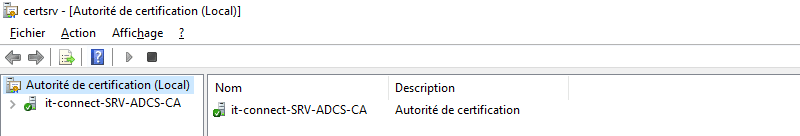

Maintenant, ouvrez la console « Autorité de certification » sur le serveur ADCS.

Déroulez l’arborescence, effectuez un clic droit sur « Modèles de certificats » puis cliquez sur « Gérer ».

Une liste de modèles de certificats s’affiche… Recherchez « Serveur Web ». Effectuez un clic droit sur « Serveur Web » et cliquez sur « Dupliquer le modèle ».

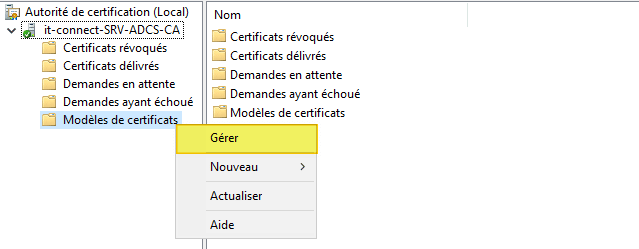

Dans l’onglet « Général », indiquez le nom « WSUS – Certificat SSL » (ou autre chose) puis cochez « Publier le certificat dans Active Directory ».

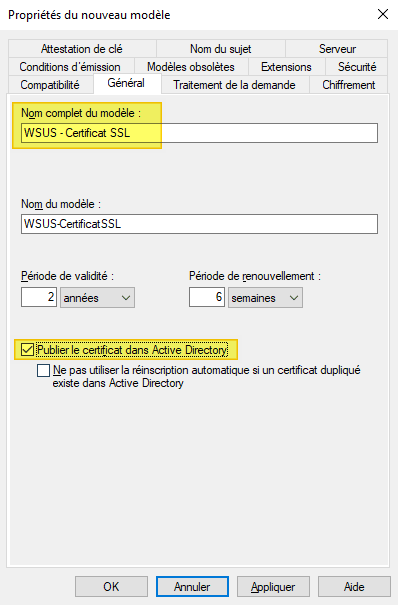

Basculez ensuite sur l’onglet « Traiter la demande » afin de cocher l’option « Autoriser l’exportation de la clé privée ».

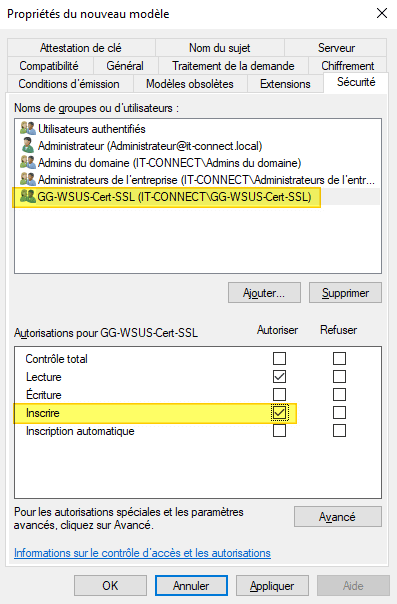

Pour finir, cliquez sur l’onglet « Sécurité » dans le but d’ajouter le groupe « GG-WSUS-Cert-SSL » et de lui ajouter l’autorisation « Inscrire » en plus de « Lecture ». Cliquez sur « OK » et fermez la console des modèles de certificats.

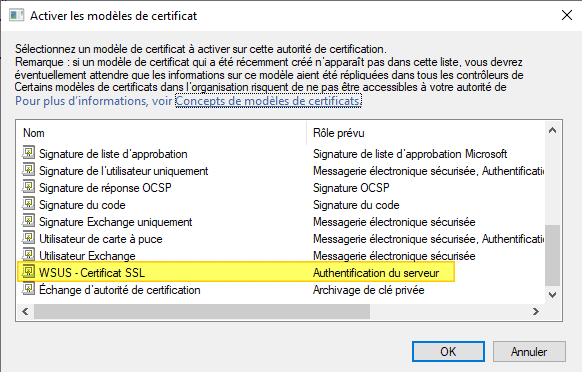

Il nous reste à activer ce nouveau modèle. Sur « Modèles de certificats », effectuez un clic droit puis cliquez sur « Modèle de certificat à délivrer » sous « Nouveau ».

Choisissez « WSUS – Certificat SSL » et cliquez sur « OK ».

C. Demander le certificat SSL à partir du serveur WSUS

À partir du serveur WSUS, à savoir « SRV-WSUS », nous devons effectuer la demande d’un nouveau certificat correspondant au modèle que l’on vient de créer.

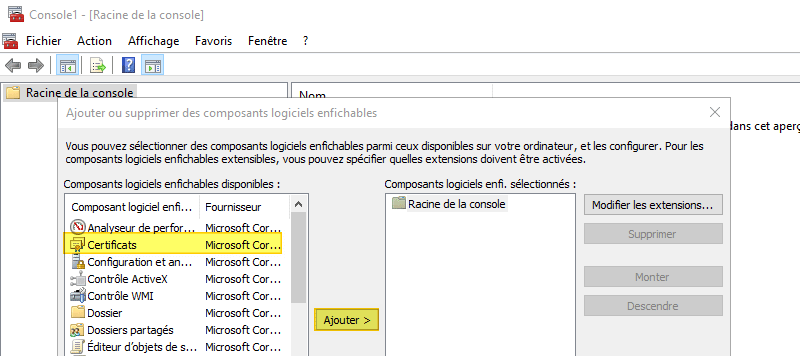

Commencez par redémarrer « SRV-WSUS ». Ensuite, ouvrez une console MMC en tant qu’administrateur et ajoutez le composant enfichable « Certificats ».

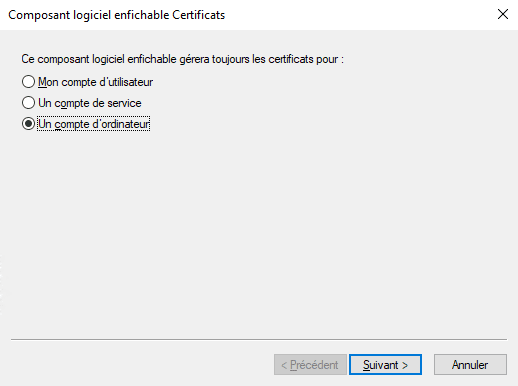

Sélectionnez « Un compte d’ordinateur », car ce certificat sera stocké dans le magasin de certificats de l’ordinateur local et nous allons effectuer la demande auprès de l’autorité de certification d’entreprise au nom de ce serveur.

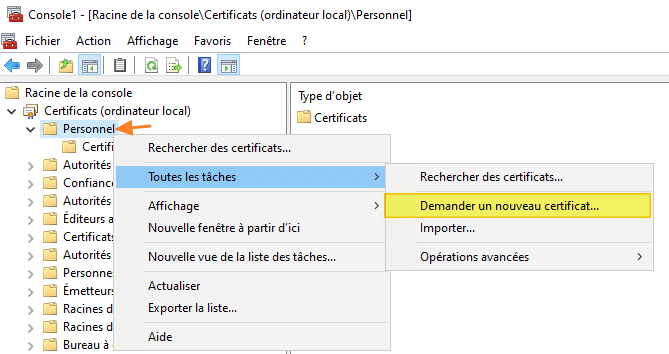

La console s’ouvre… Effectuez un clic droit sur le magasin de certificats « Personnel », puis sous « Toutes les tâches » cliquez sur « Demander un nouveau certificat ».

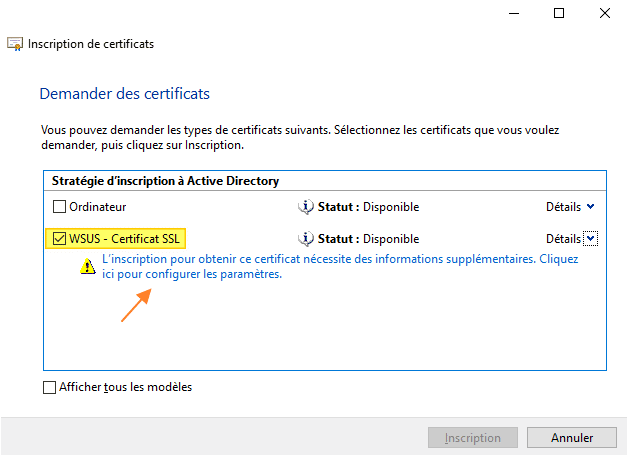

Passez les premières étapes en sélectionnant « Stratégie d’inscription à Active Directory » puis cochez le modèle « WSUS – Certificat SSL ». Pour configurer le certificat, cliquez sur le lien « L’inscription pour obtenir ce certificat nécessite des informations supplémentaires. Cliquez ici pour configurer les paramètres ».

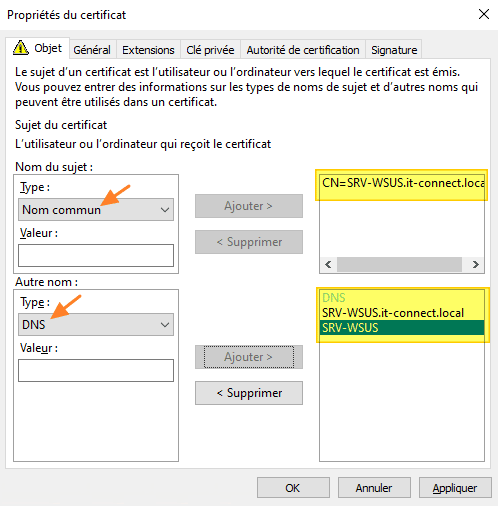

La fenêtre « Propriétés du certificat » s’ouvre. Nous devons indiquer le nom du serveur WSUS pour l’associer à ce certificat. Ainsi, l’adresse « HTTPS » du serveur WSUS correspondra aux informations contenues dans le certificat.

Sous « Nom du sujet », sélectionnez le type « Nom commun » (correspondant au CN) et indiquez le nom complet FQDN du serveur, à savoir « SRV-WSUS.it-connect.local ».

Sous « Autre nom », sélectionnez le type « DNS » et indiquez le nom complet FQDN du serveur, puis répétez l’opération, toujours avec le type « DNS » mais avec le nom NetBIOS du serveur.

Ce qui donne le résultat suivant :

Cliquez sur « OK » pour valider, car il n’est pas nécessaire d’éditer les autres paramètres puisque l’on s’appuie sur notre modèle.

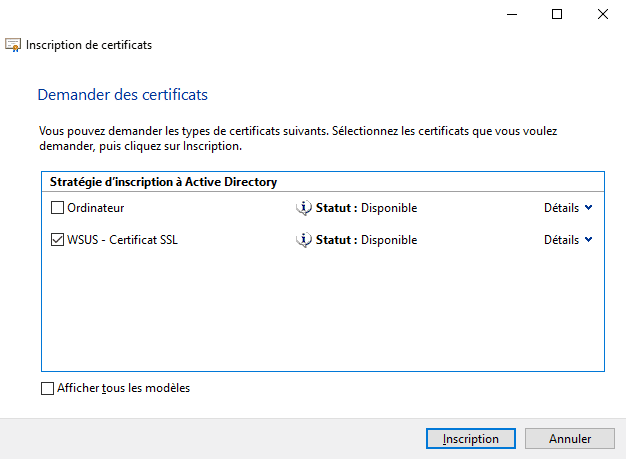

Cliquez sur le bouton « Inscription » pour effectuer la demande de certificat.

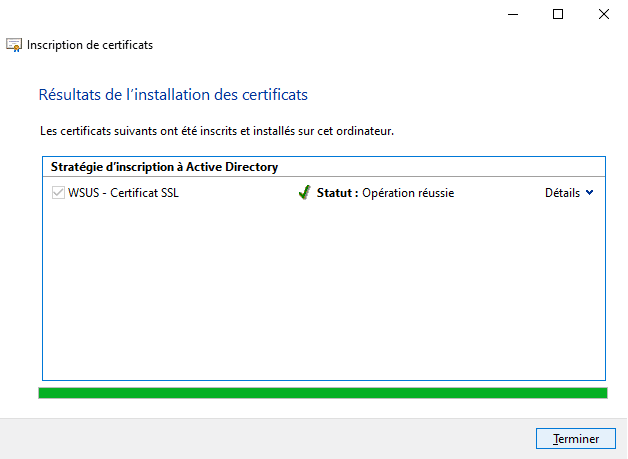

Le message « Statut : Opération réussie » apparaît. Félicitations, le serveur WSUS dispose d’un certificat délivré par l’autorité de certification de l’entreprise. Ce certificat de confiance sera reconnu automatiquement par les ordinateurs du domaine Active Directory.

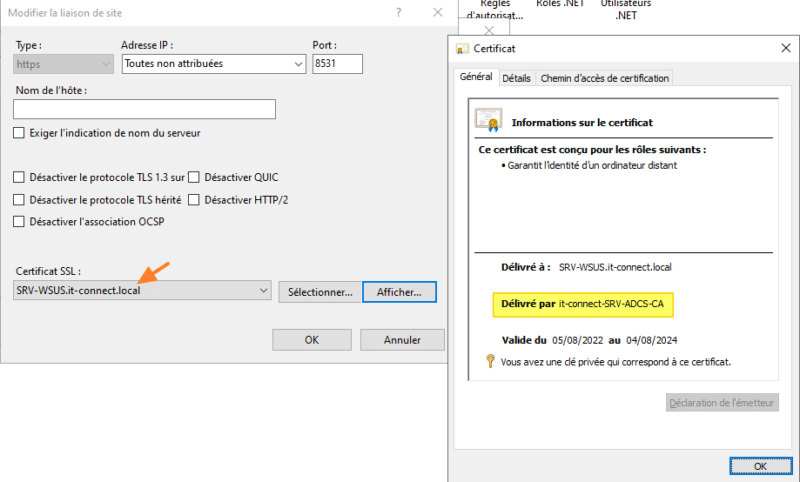

Au sein de la console IIS, dans les propriétés du site « Administration WSUS », il faut associer ce nouveau certificat délivré par notre CA au niveau de la liaison HTTPS. Ce point est abordé plus en détail dans la partie suivante de ce chapitre.

III. Attribuer le certificat SSL au site WSUS de IIS

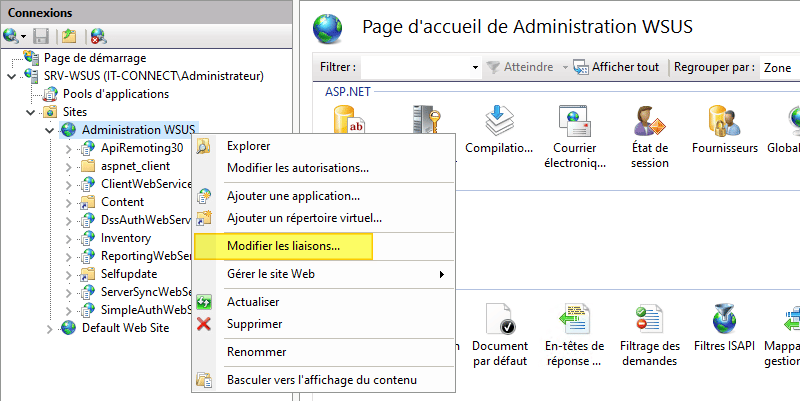

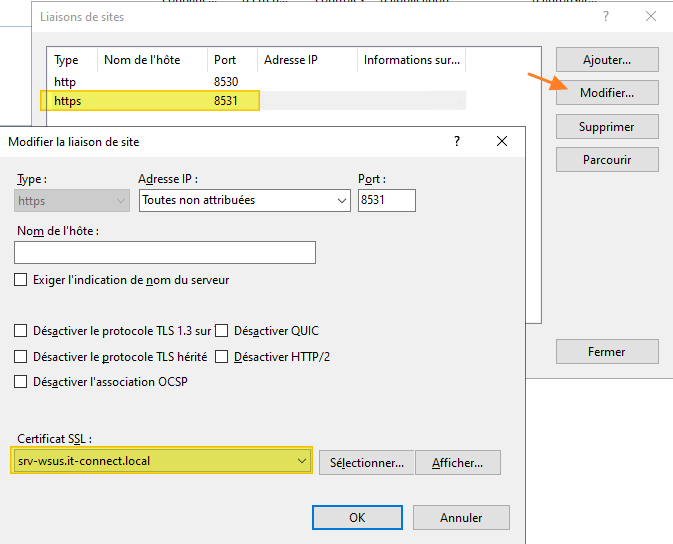

Le certificat est déjà prêt. Nous devons l’attribuer au site WSUS référencé dans IIS. Sous « Sites », effectuez un clic droit sur « Administration WSUS » puis « Modifier les liaisons ».

Sélectionnez la liaison « HTTPS » et cliquez sur « Modifier » à droite. Une fenêtre s’ouvre, vous devez sélectionner le certificat fraîchement créé et qui apparaît avec son nom convivial. Ensuite, validez.

IV. Configurer le site WSUS pour exiger le SSL

La configuration du site « Administration WSUS » ne s’arrête pas à l’attribution du certificat SSL dans la liaison.

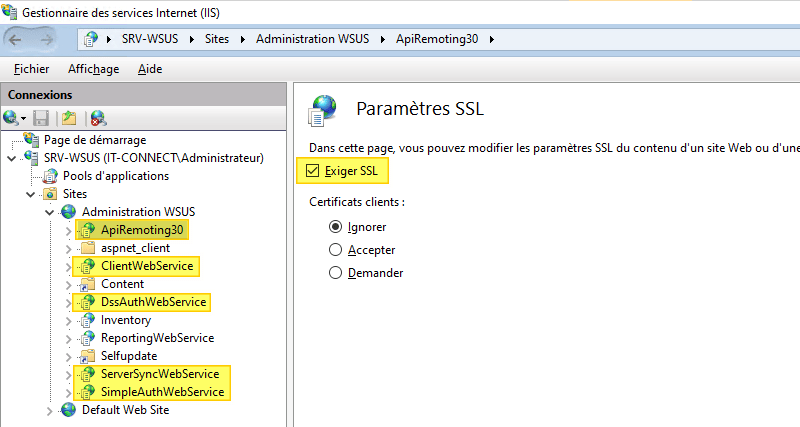

Sélectionnez « ApiRemoting30 » puis à droite « Paramètres SSL » et cochez l’option « Exiger SSL ». Cliquez sur « Appliquer » en haut à droite.

Répétez l’opération pour « ClientWebService », « DssAuthWebService », « ServerSyncWebService » et « SimpleAuthWebService ». Voici un exemple :

S’en est terminé pour la configuration du site IIS. Pour terminer, il faut configurer WSUS en lui-même pour qu’il fonctionne sur des connexions HTTPS.

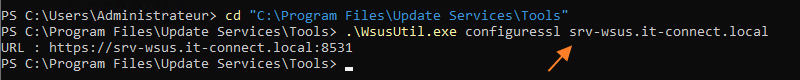

Ouvrez une console en tant qu’administrateur, et accédez au répertoire « Tools » de WSUS :

cd "C:\Program Files\Update Services\Tools"

Ensuite, exécutez la commande ci-dessous en remplaçant le nom du serveur WSUS :

.\WsusUtil.exe configuressl srv-wsus.it-connect.local

Ce qui donne un résultat semblable à celui sur l’image qui suit.

Pour le plaisir, voici la commande WsusUtil générique qui reprend le nom de l’ordinateur local et le nom du domaine (sur une seule ligne) :

& 'C:\Program Files\Update Services\Tools\WsusUtil.exe' configuressl $("$($env:COMPUTERNAME).$($env:USERDNSDOMAIN)".ToLower())

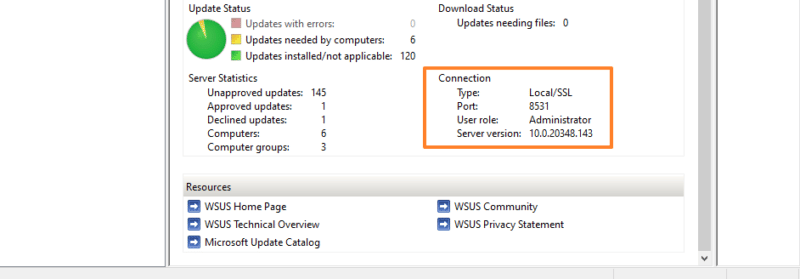

V. Vérifier la connexion SSL de WSUS

Ouvrez la console WSUS sur votre serveur et au sein de la page principale, regardez la section « Connection ». Désormais, vous devriez avoir deux informations qui confirment que la connexion HTTPS fonctionne : « Type : Local/SSL » et « Port : 8531 ».

Si ce n’est pas le cas, ou si vous obtenez une erreur, redémarrez votre serveur WSUS. Certains changements ne sont peut-être pas bien pris en compte.

VI. Connexion des clients en HTTPS

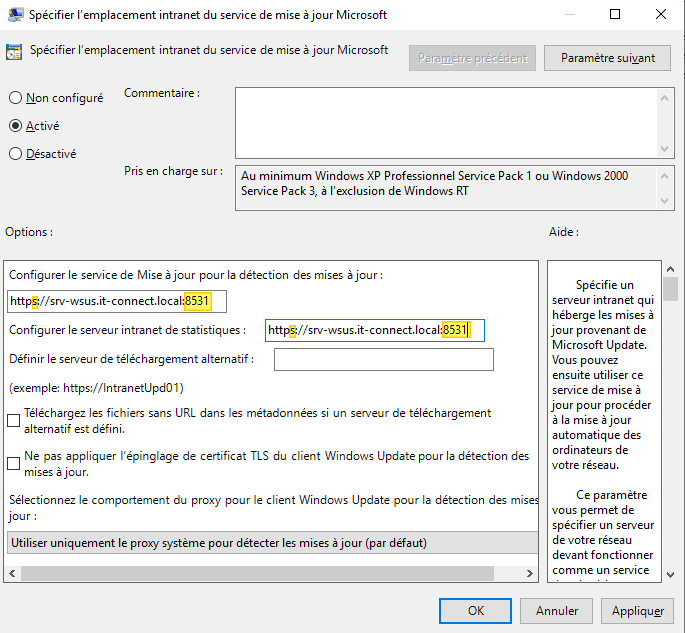

Si l’on se réfère à la stratégie de groupe déployée précédemment, les serveurs et les postes de travail connectés à notre serveur WSUS utilisent une adresse « http ». Cela n’est pas conforme vis-à-vis de la nouvelle configuration que l’on vient de définir.

La stratégie de groupe créée précédemment doit être modifiée. Pour rappel, il s’agit de la GPO nommée « WSUS – Paramètres communs ». Éditez la GPO et parcourez les paramètres de cette façon :

Configuration ordinateur > Stratégies > Modèles d’administration > Composants Windows > Windows Update > Gérer les mises à jour proposées de Windows Server Update Service

Le paramètre que nous devons se nomme « Spécifier l’emplacement intranet du service de mise à jour Microsoft ». Vous devez remplacer « http » par « https » et remplacer le numéro de port « 8530 » par « 8531 », comme dans cet exemple :

Vous pouvez valider et fermer l’éditeur de stratégie de groupe, car il s’agit de la seule modification à effectuer.

Suite aux modifications que nous venons d’apporter, le serveur WSUS s’appuie sur des connexions HTTPS pour l’ensemble de ses communications.

Bonjour Florian,

Avant tout félicitations pour la qualité de vos articles/Tutos/Vidéos !! Ce site m’a beaucoup appris et s’avère être une mine d’or pour l’autodidacte que je suis.

J’ai suivi à la lettre votre cours « WSUS en entreprise » mais je bloque au chapitre « WSUS HTTPS avec un certificat SSL, pour plus de sécurité ».

En effet, j’ai le message suivant lors de l’inscription du certificat sur le serveur WSUS à partir de la console mmc :

Statut : Demande refusée

Les autorisations sur le modèle de certificat n’autorisent pas l’utilisateur actuel à s’inscrire pour ce type de certificat.

SRV-PDC-01.mondomaine\mondomaine-SRV-PDC-01.CA

Refusé par le module de stratégie

etc etc…

Je suis pourtant connecté en administrateur domaine sur mes deux serveurs (ADCS et WSUS) et ai suivi toutes vos étapes. Je ne comprends pas.

Si vous avez une solution, j’aimerais bien aller jusqu’au bout de votre cours.

Merci.

Cordialement.

Frank.

Bonjour,

Vous avez redémarré votre serveur WSUS après l’avoir inscrit dans le groupe global GG-WSUS-Cert-SSL dans l’Active Directory ?

Sinon, essayez en étant connecté en administrateur de domaine.

Cordialement

Bonjour,

Merci pour votre réponse. En effet, je n’avais peut-être pas redémarré le serveur wsus lors de mon test. Par contre j’étais bien connecté en admin du domaine.

Cordialement.

Frank.

Bonjour Florian,

J’ai suivi la procédure avec la mise en place du certificat auto-signé.

Tout semble bon niveau configuration.

En revanche sur les premiers pc et serveurs que je teste j’ai le message ci-dessous

« Certains fichiers de mise à jour ne sont pas correctement signés.

Code d’erreur : (0x800b0109) »

Le serveur WSUS tournait déjà en production en HTTP est ce qu’il y avait un pré-requis à faire.

Je viens de vérifier sur 2 serveurs j’ai le même message. Mis à part la mise en place du https rien n’a changé dans ma configuration.

Bonjour Florian,

Je suis également dans le même cas d’erreur que chabin972. En suivant à la lettre la procédure.

Depuis la mise en place de la config https (avec certificat autosigné) sur le serveur WSUS, je tombe sur cette erreur sur les serveurs :

« Certains fichiers de mise à jour ne sont pas correctement signés.

Code d’erreur : (0x800b0109) »

Pourrais-tu nous aider sur notre problème ?

Guillaume

Est ce qu’il faut importer le certificat autosigné sur les serveurs dans « Trusted Root Certification Authorities » ???

Après avoir effectué des tests, il faut bien insérer le certificat autosigné dans la zone « Trusted Root Certification Authorities » sur tous les serveurs gérés via WSUS. A déployer via une GPO.

Après application, le message d’erreur disparait et les serveurs sont de nouveau gérés correctement par WSUS.

Bonjour,

comment on fait pour déployer le certificat auto signé par gpo le certificat quand il est sur un autre serveur que l’AD

merci

Salut Matthieu,

Cliquez avec le bouton droit sur le GPO par exemple « WSU-PC », puis cliquez sur Modifier.

Dans l’arborescence de la console, ouvrez Configuration ordinateur\Politiques\Paramètres Windows\Paramètres de sécurité\Public Key Policies, cliquez avec le bouton droit sur Autorités de certification racines de confiance, puis cliquez sur Importer.

Sur la page Bienvenue dans l’assistant d’importation de certificat, cliquez sur Suivant.

Sur la page Fichier à importer, saisissez le chemin d’accès aux fichiers de certificat appropriés (par exemple, \\fs1\c$\fs1.cer), puis cliquez sur Suivant.

Sur la page Magasin de certificats, cliquez sur Placer tous les certificats dans le magasin suivant, puis cliquez sur Suivant.

Sur la page Fin de l’Assistant Importation de certificat, vérifiez que les informations que vous avez fournies sont exactes, puis cliquez sur Terminer.

Voila,

Merci Florian Burnel pour le tuto 🙂

Bonjour Florian, merci pour ce tuto qui comme le reste de tes publications est une vraie mine d’information !

Bonjour,

Merci pour ce beau tuto et la qualité globale du site 😉

En complément pour cette article, je pensais qu’il serait intéressant de préciser comment activer/désactiver les versions de SSL/TLS autorisé pour le serveur IIS. En effet, les vulnérabilités sont nombreuses et on pourrait logiquement avoir besoin d’interdire les anciennes versions. Pour autant, il faut rester vigilant à ne pas bloquer des postes anciens qui ne supporteraient pas telle ou telle version de SSL/TLS.

Je suis très intéressé de votre retour sur ce point.

Bonjour,

Je suis à l’étape de dupliquer le modèle de certificat du serveur IIS, le paramétrer sous WSUS – Certificat SSL…

Mais lors ce que je retourne dans l’autorité de certification et que je veut l’ajouter, je clique sur nouveau via modèles de certificats et je ne le vois pas dans la liste.

Merci d’avance.

Cordialement,

Bonjour,

j’ai crée un certificat auto signé. Pour effectué des tests je souhaiterais re passer sur une liaison http.

Mais impossible pour moi même après avoir décocher « exiger ssl » la ou il faut.

Je pense que c’est la partie en cmd ave WSusUtil qui me bloque et m’empêche de retourner sur du http

Auriez-vous une solution pour moi svp ?

Bonjour,

J’ai bien suivi votre procédure pour passer mon WSUS en https avec un certificat issu d’une autorité de certification.

Toutes les étapes se sont bien passées, dans la console WSUS on voit bien le type : local/SSL et le port 8531.

J’ai ensuite modifié les GPO pour spécifier le nouvel emplacement de mon serveur WSUS.

Là on ça se corse, c’est que mes ordinateurs ne font plus la liaison avec le serveur ou bien ne remontent pas dans « ordinateurs non attribués ».

Par ailleurs, sur les PC, il y a une erreur lors de la recherche de mises à jour : « Des problèmes sont survenus lors de l’installation des mises à jour, mais nous réessaierons ultérieurement….(0x80240439). »

Merci d’avance pour votre aide car je ne vois pas où ça bloque.

Bonjour,

Merci pour cette procédure

Elle a fonctionné sans problème

j’ai une question coté certificat

Comme se passe le renouvèlement avant son expiration

Pouvez-vous m’indiquer la démarche à suivre sur les actions à réaliser pour que le renouvèlement se fasse sans problème

Bonjour,

Comment se passe la configuration des serveurs WSUS en aval ?