Opérations basiques sur Kali Linux

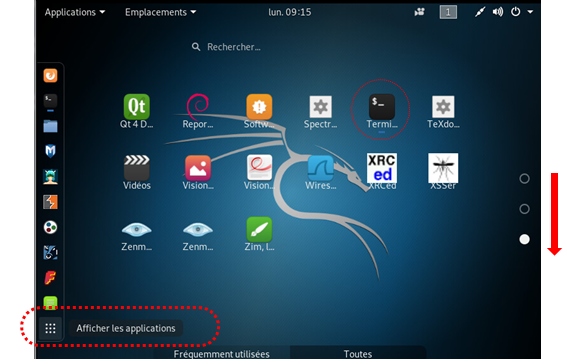

Avant de commencer à énumérer et décrire les différents outils présents sur la distribution Kali Linux, il est essentiel de savoir ouvrir une fenêtre de terminal. Pour cela, il faut ouvrir l’icône d’affichage des applications ci-dessous et descendre sur la dernière vue afin de trouver l’icône Terminal :

En effet, plutôt que d’ouvrir les menus de Kali Linux au hasard, il vaut mieux utiliser la ligne de commande, car c’est effectivement ainsi que l’on peut tirer toute la puissance de la suite Kali Linux. Nous allons commencer par voir comment exploiter les vulnérabilités pour mettre en avant les défaillances de nos infrastructures.

En effet, bien que les phases de récolte d’information et de reconnaissance soient souvent plus importantes pour le succès d’une campagne de pentesting que la phase d’exploitation, il y a plus d’intérêt à collecter des scripts shells, au travers d’une connexion distante pour exploiter une cible, ou encore à tromper les utilisateurs en usant de leur accréditation depuis un site web répliqué qu’à laisser un programme récupérer des informations.

REMARQUE: pour se faciliter la tâche, nous allons modifier le fichier sshd_config et autoriser la connexion du seul compte root en activant l’option suivante :

PermitRootLoogin yes

En effet, à priori, notre plateforme se doit d’être sécurisée au maximum et aussi d’interdire les connexions distantes. Toutefois, pour paramétrer Kali Linux et réaliser nos campagnes de pentesting, il semble plus facile d’autoriser les connexions SSH depuis notre poste de travail.

L’une des toutes premières tâches d’un pentesting, consiste à déclencher une collecte d’informations. Cela peut se faire de différentes façons et à l’aide de différents outils.