Le mode forensic

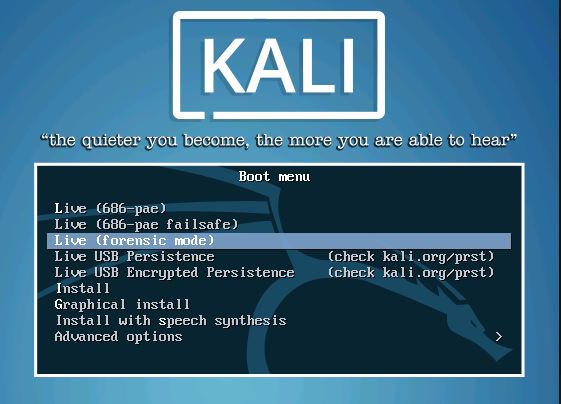

La suite Kali Linux est souvent livrée sous forme d’image ISO que l’on peut utiliser en mode "live-CD". Cela signifie donc qu’il est possible de ne mapper aucun disque ni aucun montage physique sur la machine de tests, en sélectionnant l’option ‘mode forensic’ ci-dessous, lors de la phase d’installation :

Ainsi, il est possible d’utiliser n’importe quel outil de la suite Kali Linux, sans endommager un quelconque périphérique. Ce mode au format Live-CD s'utilise un peu comme un outil de découverte d’une distribution Linux. Comme aucun périphérique bloc n’est alors attaché au système d’exploitation, on peut facilement cloner celui-ci à des fins d’analyse. On parle alors d’analyse informatique légale (à l’instar de la médecine légale s’occupant de rechercher les causes de décès).

L’informatique légale (ou investigation numérique légale ou encore informatique judiciaire) représente l’application de techniques et de protocoles d’investigations numériques, respectant les procédures légales destinées à apporter des preuves (de préférence numériques), à la demande d’une institution de type judiciaire, par réquisition, ordonnance ou jugement.

Cela peut également se définir comme étant l’ensemble des connaissances et méthodes, permettant de collecter, conserver et analyser des preuves issues de supports numériques, en vue de les produire dans le cadre d’une action en justice. Ce concept est donc construit sur le même modèle plus ancien de la médecine légale que l’on traduit en anglais par l’expression computer forensics.

REMARQUE : l’investigation numérique peut être formulée sous divers vocables ou expressions françaises, dont les sens ne sont pas toujours les mêmes. Les concepts d’investigation informatique légale, d’expertise technico-légale d’ordinateurs, d’inforensique et de criminalistique informatique sont proches de celui d’informatique légale.

Par contre, les termes d’analyse post-mortem ou d’autopsie informatique ne désignent alors qu’une partie de l’informatique légale, puisque l’autre partie concerne les investigations sur des systèmes en cours de fonctionnement. L’investigation numérique, est un terme adapté à l’anglais computer forensics. Il s’agit de l’utilisation de techniques spécialisées dans la collecte, l’identification, la description, la sécurisation, l’extraction, l’authentification, l’analyse, l’interprétation et l’explication de l’informatique numérique. Tout un programme !

Ces techniques sont mises en œuvre lorsqu'une affaire comporte des questions relatives à l’usage d’un ordinateur et/ou de tout autre support d’information, ainsi qu’à l’examen et l’authentification de données au travers de techniques d’analyse du fonctionnement des ordinateurs ou à la connaissance des structures de données. Ce type d’investigation est donc une branche spécialisée de l’informatique requérant des compétences dépassant celles nécessaires à la maintenance et à la sécurité informatique.

L’informatique numérique (ou digital information) représente les informations stockées de manière numérique, pouvant être découpée entre information proprement dite (c’est-à-dire constituant des données telles que texte, dessins, images, bases de données…) et les informations relatives à ce genre d’information, que l’on appelle des métadonnées. Il peut s’agir de nom de fichier, de nom de répertoire, de date et heure de création, de modification ou d’édition dudit document, ou encore l’expéditeur d’un courrier électronique. La connaissance de ces métadonnées peut être le moyen de la découverte de l’information proprement dite. Réciproquement, ces mêmes métadonnées peuvent constituer des preuves numériques, puisque l’on dispose de la datation d’un événement ou de l’expéditeur d’un courrier électronique.

Lorsque l’on parle de preuve numérique (ou digital evidence en anglais), on envisage toute information numérique pouvant être utilisée comme preuve dans une affaire de type judiciaire. La collecte de l’information numérique peut, quant à elle, être issue de l’exploitation de supports d’information, de l’enregistrement et de l’analyse de flux réseau (informatiques, stockage, réseau, téléphoniques), ou de l’examen de copies numériques (par copie d’images ou de fichiers).

ATTENTION : les copies d’écrans d’informations numériques ne sont pas comptabilisées comme étant des preuves numériques au sens de la définition présente. Mais, elles peuvent servir de point de départ lors de la recherche ultérieure de preuves numériques.

Maintenant, le support de données (appelée data carrier en anglais) représente le dispositif permettant la transmission ou l’enregistrement de l’information numérique. Cela intègre notamment :

- les disques durs,

- les disques amovibles

- les assistants personnels (aussi appelés PDA),

- les clés USB

- les tablettes graphiques,

- les téléphones GSM (avec leurs cartes SIM)

- les mémoires flash et cartes à puce

- les GPS

- les routeurs ou commutateurs

- les serveurs

Le rapport d’investigation (ou chain of evidence) décrit comment l’information numérique originale a été préservée. Il fournit donc son empreinte digitale et décrit les moyens logiciels et matériels utilisés, permettant le blocage en écriture contre la perte de ces mêmes données. Pour cela il faut y décrire les opérations réalisées, ainsi que les logiciels mis en œuvre, tout en exposant les éventuels incidents rencontrés (y compris les modifications de l’information numérique analysée). On doit aussi y énoncer les preuves réunies, en fournissant les numéros de série des supports d’information utilisés pour leur enregistrement. Ce type de rapport est généralement considéré comme un rapport judiciaire lorsqu'il est produit à la demande d’une institution judiciaire et s’il est aussi associé à un rapport de garde.

L’empreinte digitale (ou hash value), mentionnée ci-dessus, représente une empreinte numérique d’une information de même nature, produite par un algorithme mathématique, appliqué à cette même information numérique. Cet algorithme est par essence à sens unique, c’est-à-dire qu’il est impossible (ou du moins extrêmement difficile), de changer l’information numérique sans en changer la valeur de l’empreinte. En termes plus clairs, si l’empreinte numérique d’un fichier n’a pas changé, alors celui-ci n’a pas été modifié et réciproquement.

REMARQUE : pour être certaine, l’empreinte numérique doit être calculée de deux manières indépendantes (surtout pour les disques durs). On parle alors de valeur de hachage.

Le rapport de garde (ou chain of custody) représente un procès-verbal établi lors de la saisie ou lors de la réception d’une information numérique ainsi que de son support, intégrant toute information sur :

- le détenteur antérieur (notion de propriétaire ou d’usager),

- les lieux (notion de site, localisation, n° de salle)

- les conditions d’acquisition (saisie, transmission),

- la nature du support d’information (description physique et n° de série)

- la description éventuelle de l’information numérique (métadonnées, structure de données)

- la situation d’accès aux données (accessibles ou non)

- la présence de sceau (avec identification ou non)

- le libellé de l’étiquette d’accompagnement

- les dates d’ouverture et fermeture du support

- la mention des modifications éventuelles (suppression de mot de passe)

- l’état de restitution du support (scellé ou non, accessibilité aux données, étiquette)

- la photographie ou sa représentation

La copie image (ou forensic copy) est une copie bit à bit intégrale de l’information numérique présente sur un support d’information, y compris les espaces non utilisés, non alloués et les queues de clusters. Ce type d’opération est effectué à l’aide d’un logiciel spécifique, dans le cadre d’une investigation numérique légale. Ce type de copie se doit d’être pur et parfait, car il sert de point de départ à la recherche numérique.

REMARQUE : une copie est pure lorsque son empreinte numérique est identique à celle, confirmée de l’information numérique dont elle est la copie. Elle est déclarée parfaite lorsque cette information numérique originale n’a pas été modifiée par l’opération de copie. D'où l’intérêt d’utiliser un mode live-CD déconnecté des sources physique d’information.

Lorsqu'une copie n’est pas pure et/ou ni parfaite, on se doit de le mentionner dans le rapport d’investigation en précisant les raisons de l’impureté et/ou de l’imperfection. Dans le cadre d’une recherche d’éléments ou de traces peut conduire à la constitution d’indices, de faisceaux d’indices voire de preuves. L’expert réalisant ce genre d’opération se doit de rester neutre en respectant le fait que ces preuves peuvent être à charge ou à décharge.

La démarche de collecte et d’exploitation d’informations numériques se fait en analysant les média contenant de nombreuses informations produites et/ou échangées avec des tiers. L’expert est chargé de retrouver les données, quand bien mêmes celles-ci auraient été déformées ou effacées.

L’opération d’analyse forensic est constituée (au même titre que le test de pénétration), d’étapes plus ou moins longues :

Les informations/traces recherchées peuvent être de différentes natures :

- images

- documents bureautiques

- adresses électroniques

- courriers électroniques ou SMS envoyés et/ou reçus

- sites internet visités

- mots de passe mémorisés

- cookies

- logiciels installés

- dates d’activité du PC (et créneaux horaires)

- numéros téléphoniques appelés ou reçus

Ensuite, la preuve apportée est un concept à sens unique : l’absence de preuve ne représente pas la preuve d’une absence. Les éléments ont pu être déformés ou supprimés. L’investigation numérique peut en effet déboucher sur le constat de l’absence des informations recherchées. Mais, celles-ci peuvent toutefois avoir été présentes, dans le passé, sur le support d’information analysé et avoir été recouvertes ensuite par d’autres.

Enfin, l’identité de l’auteur d’un événement informatique est parfois difficile à établir. Il est alors nécessaire d’effectuer des recoupements, si possible en utilisant des indices externes au média analysé. En effet, les indices découverts sur un poste de travail peuvent avoir été produits par un tiers malveillant qui aurait pris son contrôle à l’insu du véritable propriétaire.

REMARQUE : on dit alors que le poste de travail (ou l’équipement en question) a été compromis. Il est assez difficile de prouver qu’un ordinateur n’a pas été compromis, car un intrus avisé peut avoir effacé les traces de sa compromission.

Les informations mémorisée ou récupérées peuvent être difficilement compréhensibles car elles peuvent avoir été chiffrées via leur support (disque dur, fichiers chiffrés)… La cryptanalyse permet dans ce cas d’effectuer le déchiffrement. Mais, il existe certains contextes où, même la cryptanalyse ne permet pas, à cause des algorithmes puissants de chiffrement, de réaliser le déchiffrement. La suite Kali Linux présente ainsi de nombreux outils. Il faut donc décider au préalable de son utilisation quelle voie on souhaite emprunter, cela se traduisant le plus souvent par un mode d’installation personnalisé, proposé par le menu Kali Linux :

- le test de pénétration ou d’intrusion

- la recherche forensic (généralement après un crash machine)

la réparation de données corrompues ou perdues