Installation de Kali Linux à partir d’une image ISO

Avant de passer à l'utilisation, nous allons regarder de plus près l'installation de Kali Linux à partir d'une image ISO dans ce chapitre.

Une fois que l’image idoine a été téléchargée, la première des choses à faire est de s’assurer que l’on a également récupéré les deux fichiers SHA256SUMS et SHA256SUMS.gpg attachés à l’image Kali Linux. Avant de vérifier le code du hachage de l’image on doit être certain que le fichier SHA256SUMS est bien un fichier généré par Kali. Afin de s’en assurer, le fichier d’image est signé par la clé officielle de Kali avec une signature détachée dans le fichier SHA256SUMS.gpg.

La clé officielle de la suite Kali peut être téléchargée de la façon suivante :

$ wget -q -O - https://www.kali.org/archive-key.asc | gpg --import

ou

$ gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

On peut alors vérifier que l’empreinte résultante correspond à celle décrite ci-dessous :

$ gpg --fingerprint 7D8D0BF6 pub rsa4096 2012-03-05 [SC] [expires: 2021-02-03] 44C6 513A 8E4F B3D3 0875 F758 ED44 4FF0 7D8D 0BF6 uid [ unknown] Kali Linux Repository [email protected] sub rsa4096 2012-03-05 [E] [expires: 2021-02-03]

Une fois que l’on a téléchargé les deux fichiers SHA256SUMS et SHA256SUMS.gpg, on peut alors vérifier la signature comme suit :

$ gpg --verify SHASUMS.gpg SHA256SUMS

ATTENTION : si l’on n’obtient pas le message "Good signature" ou si l’identifiant de la clé ne correspond pas il faut arrêter immédiatement le processus de chargement et bien vérifier que l’on se trouve sur un site ou un miroir officiel de récupération de Kali Linux.

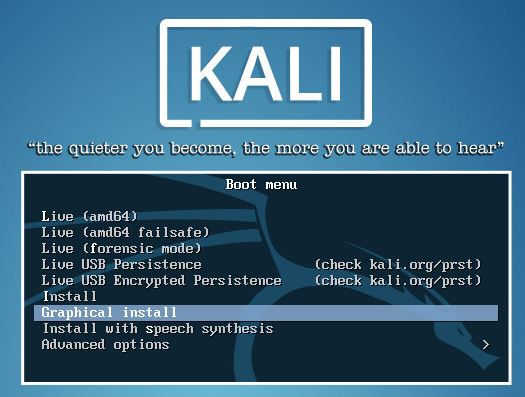

Afin de disposer d’une station de tests d’intrusion, il suffit de connecter l’image ISO sur l’hyperviseur (qu’il s’agisse de VMware ou VirtualBox). Ainsi, au démarrage de celle-ci on devrait visualiser la fenêtre suivante :

On peut alors sélectionner l’option d’installation souhaitée. Dans l’exemple présent, on désire effectuer des tests de pénétration. Il faut donc installer physiquement la distribution Kali Linux sur notre machine virtuelle. Ensuite, l’assistant propose de sélectionner respectivement :

- Le langage à l’installation

- La situation géographique

- Le clavier

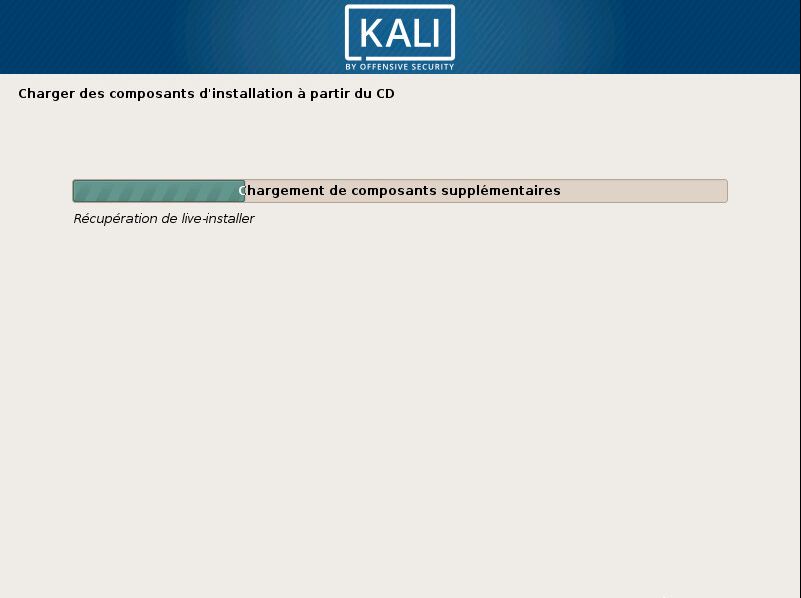

Puis le programme d’installation va récupérer les composants d’installation depuis le lecteur CD-ROM :

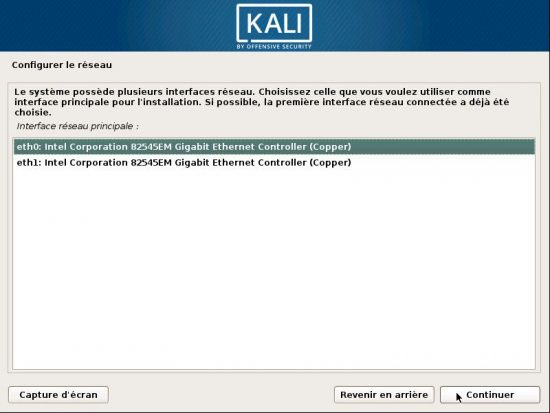

En fonction des interfaces réseau sélectionnées, on a alors la possibilité de configurer le réseau en sélectionnant l’interface principale :

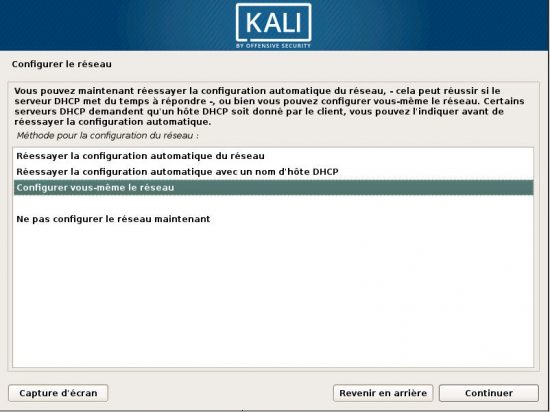

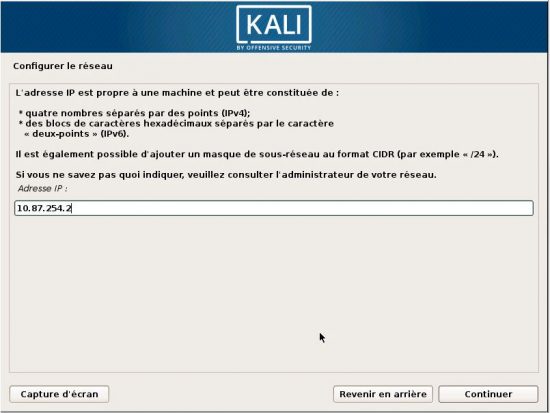

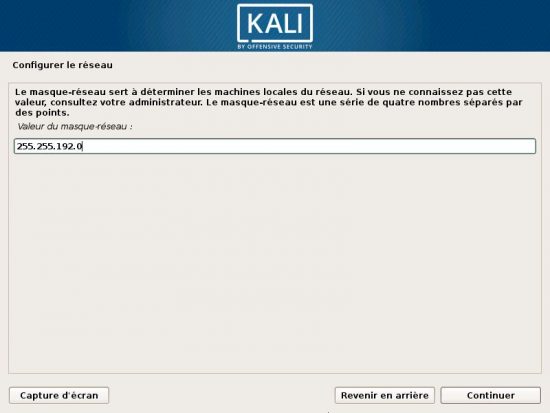

Comme on peut le constater sur la seconde capture, dès que l’assistant détecte une erreur, il propose à l’utilisateur de configurer soi-même le réseau. Ainsi, on devrait pouvoir fournir les éléments standards :

- Adresse IP

- Masque de réseau

- Passerelle

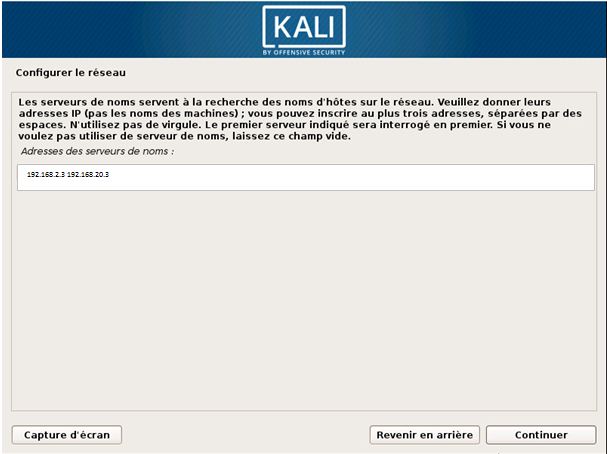

Ensuite, on peut fournir les adresses IP des différents serveurs de noms BIND/DNS en les séparant par un espace. On peut ainsi sélectionner trois adresses distinctes :

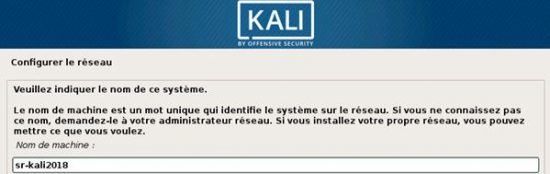

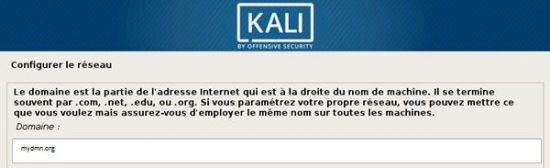

L’utilisateur peut alors fournir à sa machine virtuelle un nom particulier et préciser un domaine d’appartenance:

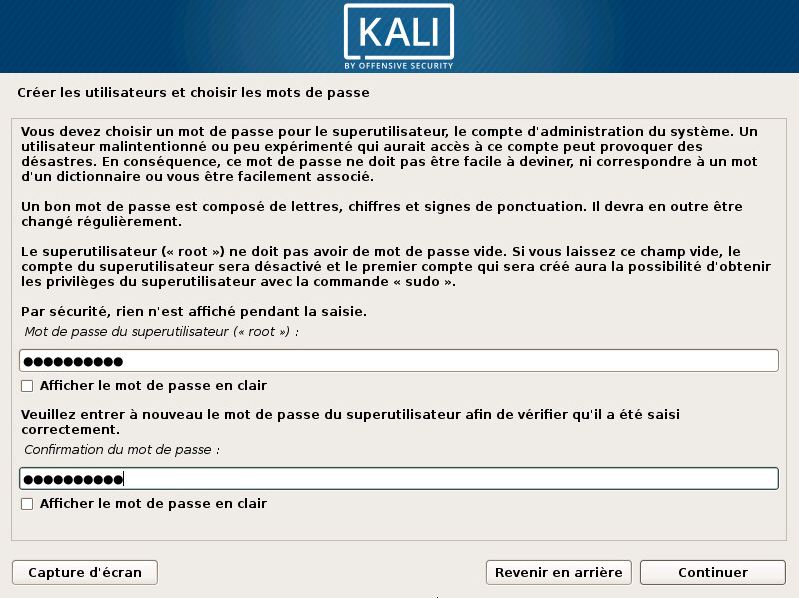

A ce stade, l’assistant propose de préciser quel sera le mot de passe du super-utilisateur root :

REMARQUE : Kali Linux est une distribution de tests d’intrusion mais aussi d’analyse informatique légale. Aussi, il est nécessaire d’avoir le moins de comptes possible. C’est pourquoi, généralement on ne créé qu’un seul compte utilisateur qui n’est autre que root.

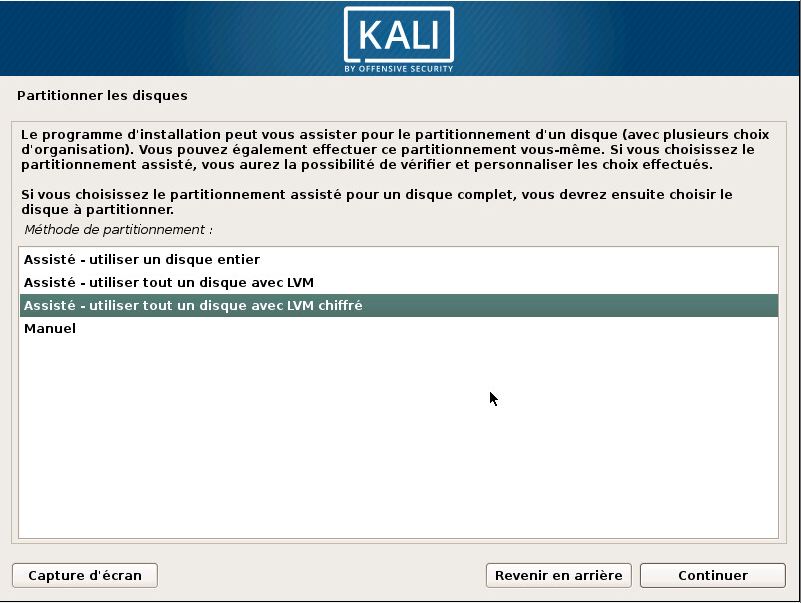

On doit alors sélectionner le mode de partitionnement. Le plus sécurisé étant de choisir un partitionnement assisté et chiffré :

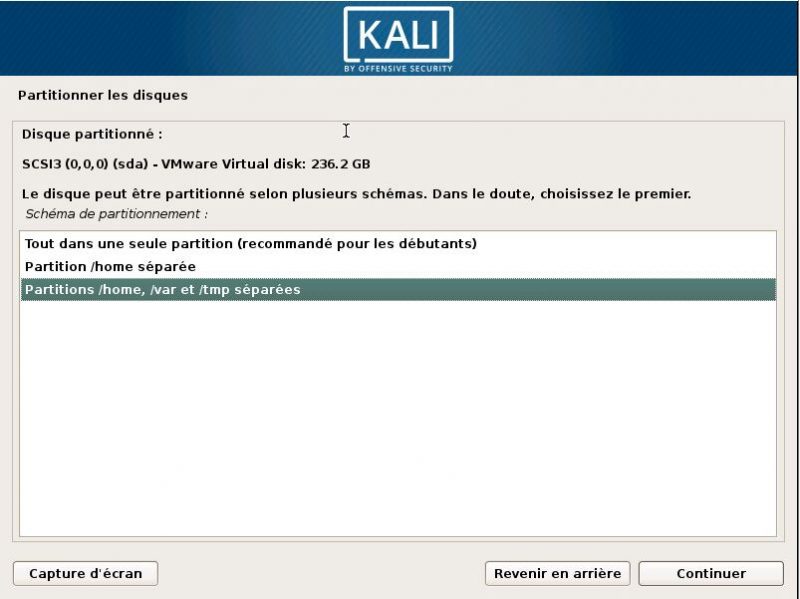

Après avoir sélectionné le disque et la taille de l’espace à occuper, on peut également choisir de répartir de façon séparée les partitions standards :

- /home

- /var

- /tmp

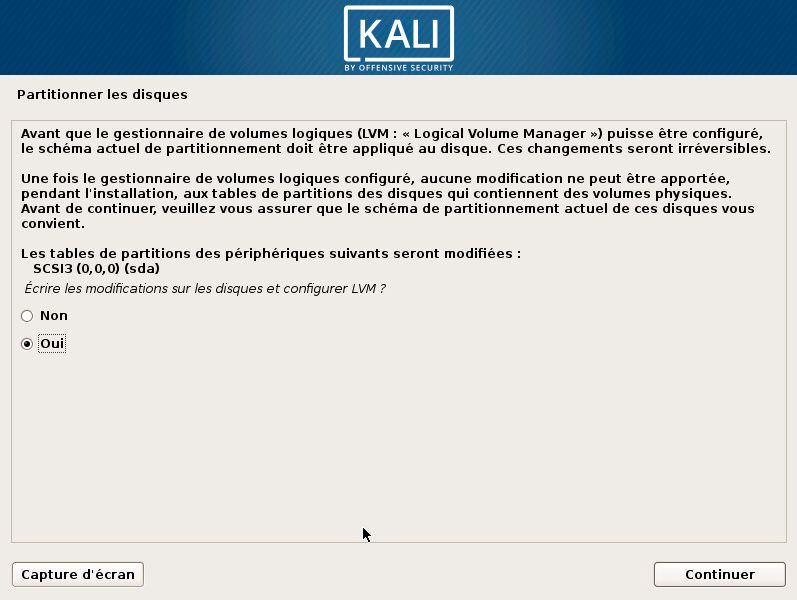

L’assistant propose alors de réaliser les modifications de découpage demandées par l’utilisateur précédemment et de configurer LVM :

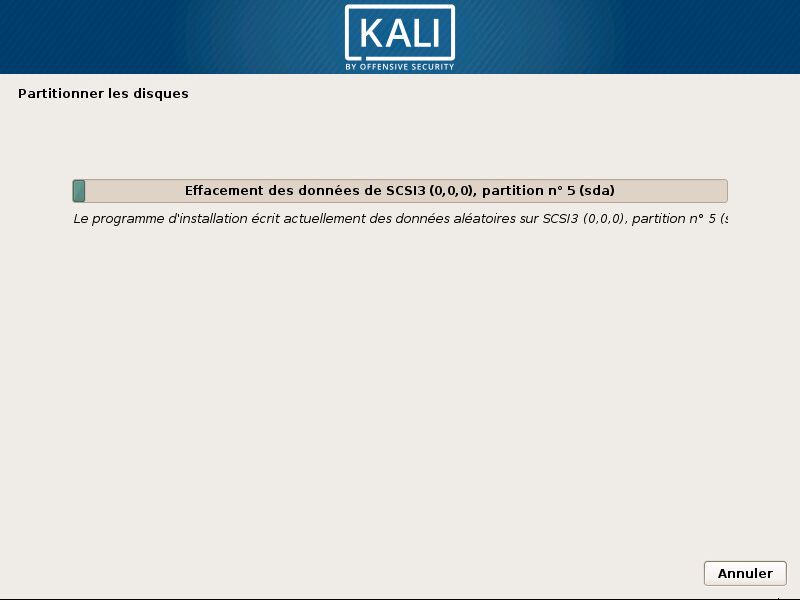

L’opération de partitionnement va alors démarrer et on peut suivre son évolution au travers de l’écran ci-dessous :

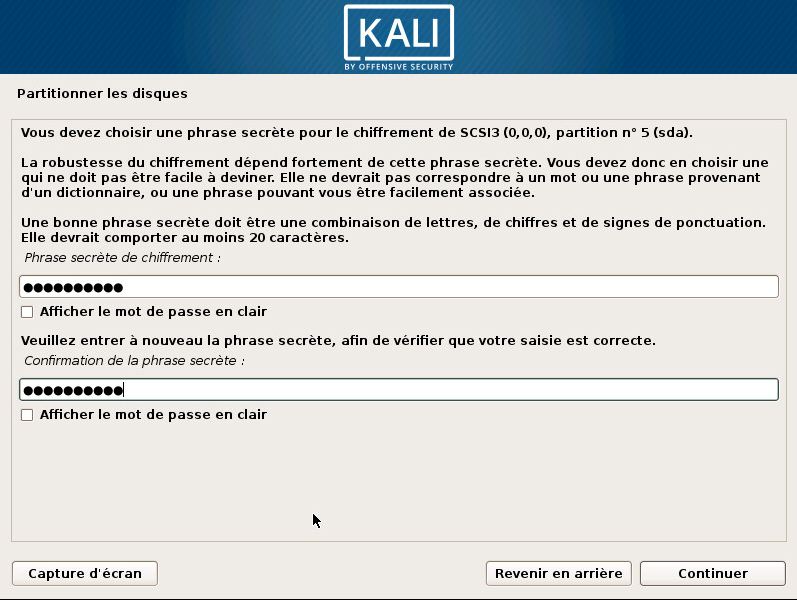

Comme nous optons pour un chiffrement des partitions, il nous faut également choisir une phrase secrète (aussi appelée passphrase) qui nous sera systématiquement demandée lors de l’ouverture du système d’exploitation :

REMARQUE : ensuite, nous pouvons au choix, utiliser l’intégralité de l’espace disque allouée (en mentionnant la taille totale) ou opter pour une portion de l’espace disque (en précisant quel pourcentage : 20%, 40%...).

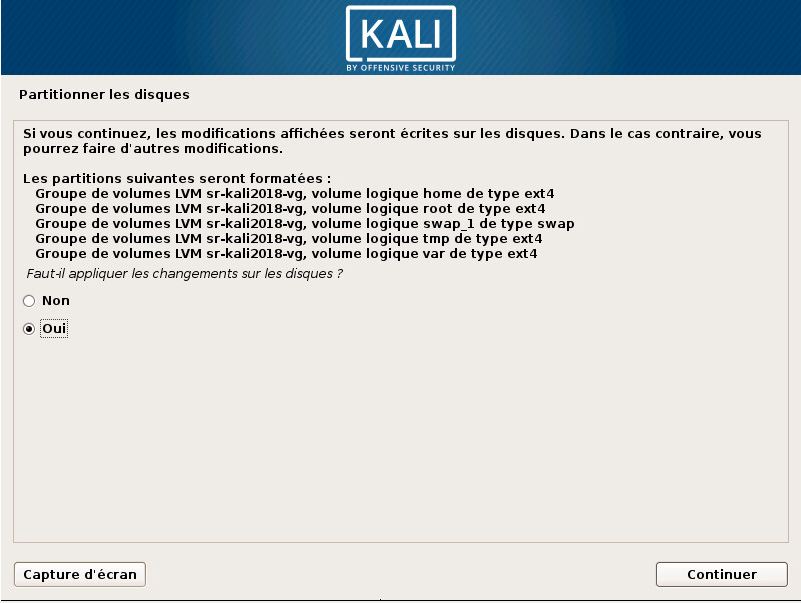

A ce stade, l’assistant propose un écran récapitulatif de découpage et de partitionnement. Si l’on est d’accord avec celui-ci, on peut alors continuer l’installation. Il nous est d’ailleurs rappelé qu’en poursuivant, le contenu des partitions sera totalement écrasé :

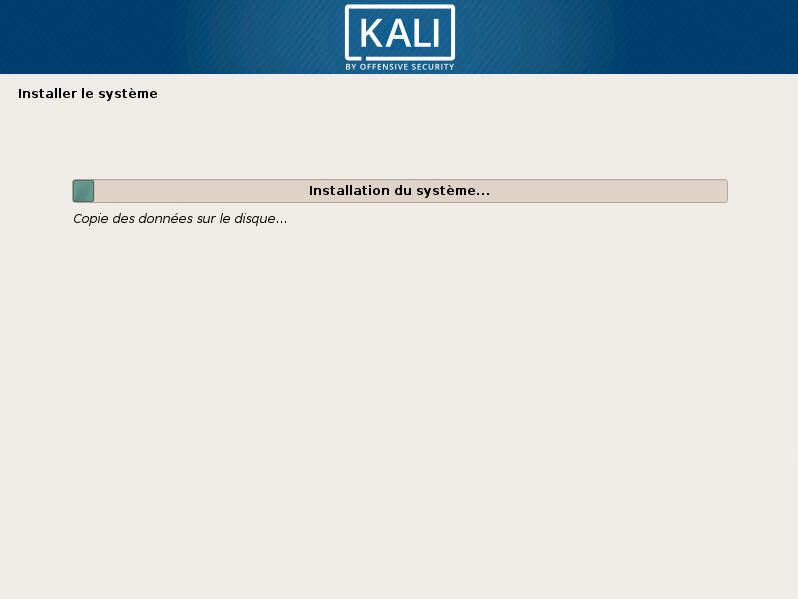

Ensuite, l’assistant commence le partitionnement ainsi que la copie des données sur le disque. Une barre de progression permet de suivre l’évolution de cette opération :

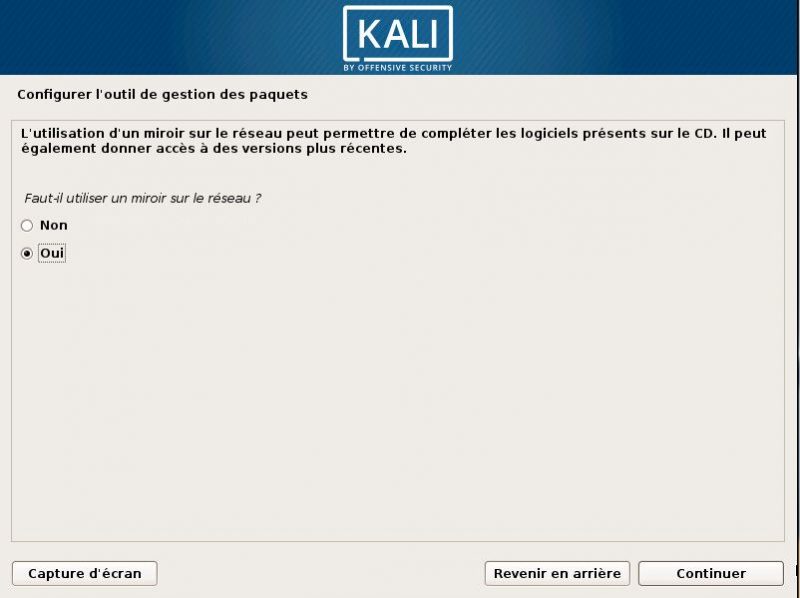

Afin de permettre la mise à jour continue de la plateforme Kali Linux, il est fortement conseillé d’utiliser un miroir. C’est pourquoi, on doit cocher la case présentée ci-dessous :

Il nous sera alors demandé de préciser l’adresse URL de ce miroir, sous la forme http://<AdresseIP>:<Port>. Puis, après cela, le programme d’installation installe et configurer le chargeur au démarrage (ou bootloader).

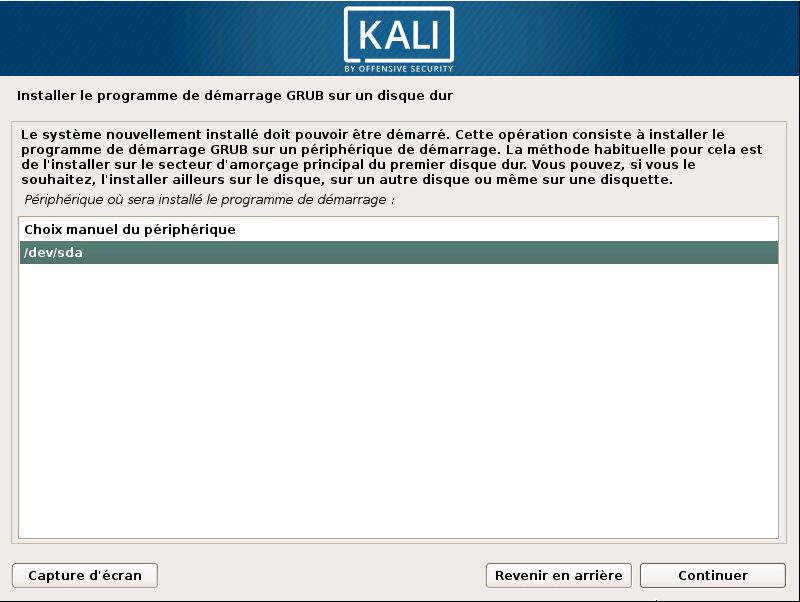

Comme nous effectuons une installation physique, on a la possibilité de choisir le disque sur lequel on installe GRUB :

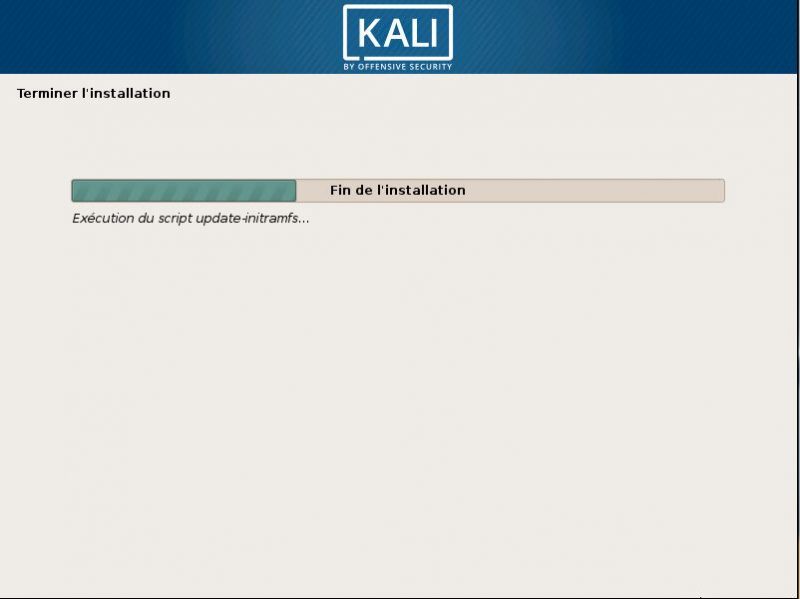

Ceci termine alors la phase d’installation de l’image ISO Kali Linux sur une station physique. L’opération se termine alors par la génération de l’image initramfs :

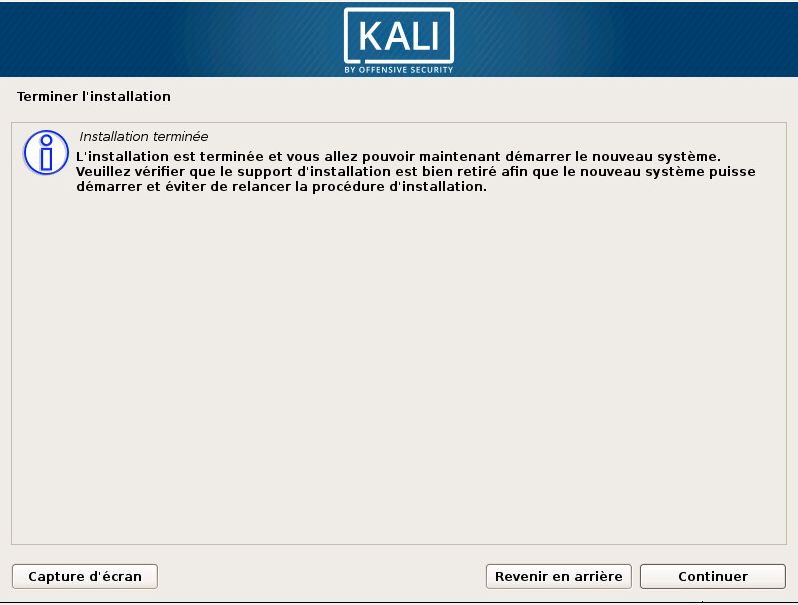

On est alors invité à déconnecter l’image ISO pour pouvoir redémarrer la nouvelle machine :

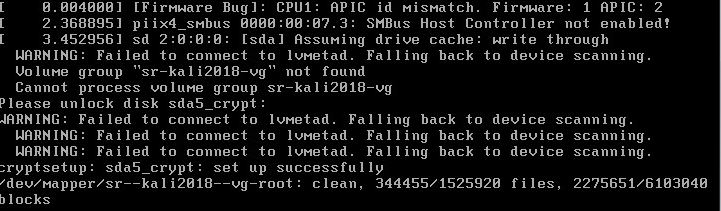

L’assistant fait alors du ménage et supprime les packages inutiles appartenant à la version Live-CD. Au redémarrage, on dispose alors de l’écran standard d’ouverture de session :

Bien évidemment, comme les partitions système sont chiffrées il nous est demandé de fournir la phrase secrète d’ouverture de session :

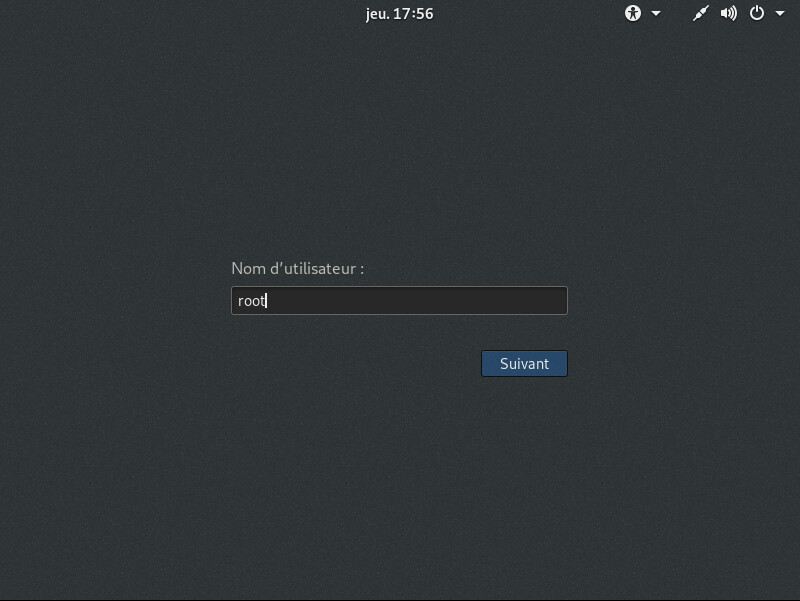

Si cette phrase secrète est la bonne, on devrait alors rapidement visualiser l’écran de connexion et d’ouverture de session utilisateur décrite ci-dessous :

Kali Linux est désormais installé, il ne reste plus qu'à l'utiliser mais avant cela nous avons encore des choses à voir sur les méthodes d'installation.