GPO par défaut : Default Domain Policy et Default Domain Controllers Policy

I. Présentation

Lors de la mise en oeuvre d'un annuaire Active Directory, il y a deux stratégies de groupe intégrées par défaut : Default Domain Policy et Default Domain Controllers Policy. Dans ce chapitre, nous allons voir à quoi elles correspondent. Bien que leurs noms soient très proches, la cible de ces stratégies de groupe est différente.

II. Default Domain Policy

La stratégie "Default Domain Policy" s'applique par défaut à la racine du domaine, c'est-à-dire au niveau le plus haut. De plus, elle contient comme filtrage de sécurité le groupe "Utilisateurs authentifiés" ce qui englobe tous les utilisateurs du domaine. Par conséquent, ses paramètres s'appliquent à l'ensemble des ordinateurs et utilisateurs du domaine.

J'en profite pour préciser que lorsqu'une GPO s'affiche sous un conteneur, cela signifie qu'elle y est rattachée directement.

Que contient cette stratégie de groupe ?

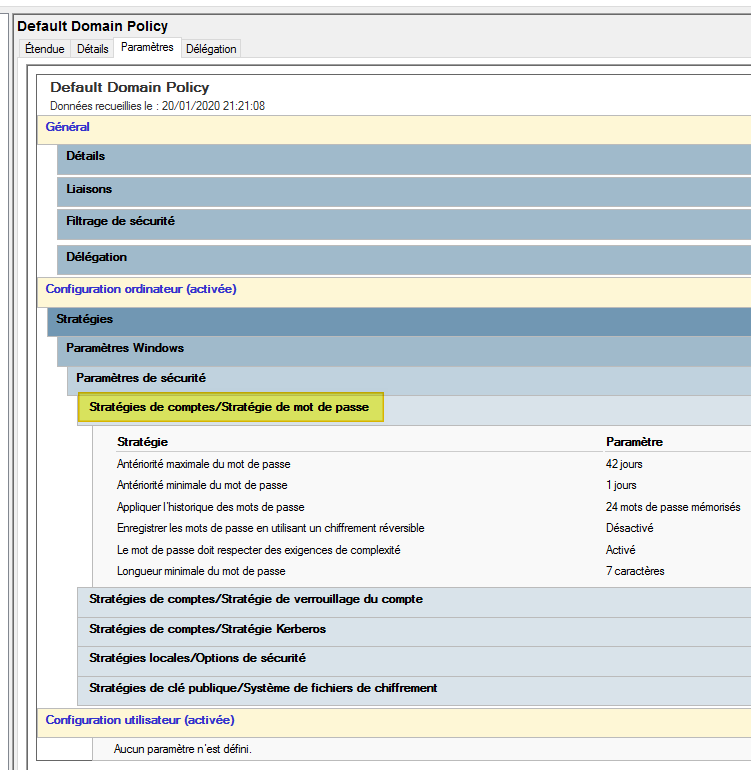

La GPO "Default Domain Policy" contient exclusivement des paramètres de sécurité, et notamment pour la gestion des comptes utilisateurs : stratégie de mot de passe et de verrouillage de compte.

Ainsi, elle impose par défaut qu'un mot de passe soit d'une longueur minimale de 7 caractères et qu'il respecte les exigences en matière de complexité. Voici un aperçu au travers de la console GPMC :

En complément cette stratégie de groupe applique des paramètres liés à Kerberos, notamment pour définir la durée de vie maximale d'un ticket Kerberos pour un utilisateur, soit 10 heures par défaut.

Bien que cela soit tentant, pour modifier la politique de mots de passe par exemple, il est déconseillé de modifier la stratégie de groupe par défaut. Si vous souhaitez modifier l'un des paramètres : créez une nouvelle GPO pour le modifier. De nombreuses entreprises modifient ces deux stratégies de groupe par défaut, c'est une mauvaise pratique très répandue.

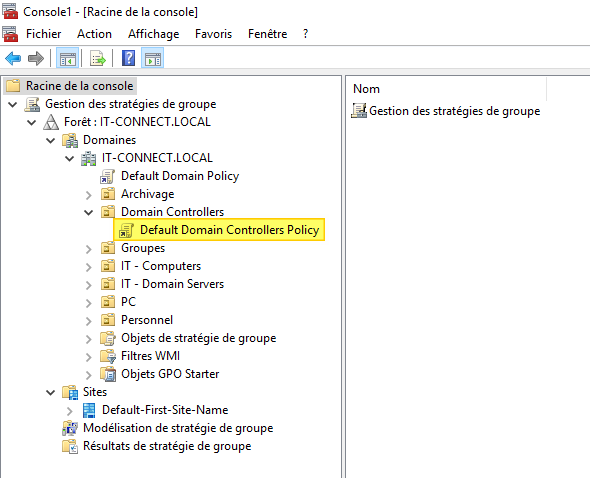

III. Default Domain Controllers Policy

Au contraire de la première stratégie de groupe native, celle-ci s'applique directement sur l'unité d'organisation "Domain Controllers". Cette OU contient les objets ordinateurs correspondants aux contrôleurs de domaine de votre domaine. Cela signifie que cette GPO s'applique sur les contrôleurs de domaine et c'est tout.

Que contient cette stratégie de groupe ?

Dans le même esprit que la précédente GPO, celle-ci contient des paramètres de sécurité. En fait, cette GPO a pour objectif de sécuriser un minimum les serveurs ayant le rôle de contrôleur de domaine. Dès qu'un nouveau contrôleur de domaine est ajouté à votre environnement, il se retrouve dans l'OU "Domain Controllers" donc il va hériter des paramètres de sécurité de cette GPO.

Parmi ces paramètres, nous retrouvons par exemple :

- Qui est autorisé à éteindre le serveur ?

- Qui est autorisé à ouvrir une session locale ?

- Qui est autorisé à modifier l'heure du système ?

- Qui est autorisé à gérer le journal d'audit et de sécurité ?

- Etc...

? Bien que cela puisse paraître anodin de limiter à certains groupes la modification de l'heure du système, cela ne l'est pas du tout. Pour rappel, le contrôleur de domaine jouera le rôle de source NTP pour la synchronisation de la date et l'heure des postes clients. En cas de décalage trop important, il y aura des problèmes d'authentification entre vos postes et votre contrôleur de domaine.

En résumé, je dirais qu'il est indispensable de connaître l'utilité de ces deux stratégies de groupe intégrées nativement à l'Active Directory, mais gardez à l'esprit qu'il est préférable de ne pas les modifier.