Fonctionnalités d’analyse légale (forensic)

L’analyse légale, aussi appelée analyse forensic permet d’acquérir, de récupérer, de préserver et de présenter des informations traitées par le système d’information et stockées sur différents supports informatiques.

Ce genre d’investigation, à l’image des détections de failles et/ou d’intrusions, est calqué sur trois phases distinctes :

- l’acquisition de données

- le recouvrement des données

- l’analyse des données

A. Acquisition de données

Cela consiste à récupérer les données d’une machine, dans le but de les inspecter et les analyser. L’objectif majeur et le challenge consiste à parcourir les données du système d’information sans altération quelle qu’elle soit. L’approche peut donc être différente selon le cas où le système est arrêté ou en cours d’utilisation.

B. Recouvrement de données

Un fichier supprimé d’un système d’information l’est rarement de façon définitive. Les informations (aussi appelées métadonnées), se trouvent physiquement stockées sur le disque dur. Il est donc vraisemblablement possible de recouvrer les documents ainsi perdus par mégarde, à partir de l’image de ce même périphérique de stockage. On peut employer la technique de "file carying" permettant d’effectuer une recherche depuis l’image du disque, en spécifiant le type de fichier recherché.

C. Analyse de données

Lorsque les données égarées sont récupérées, il faut alors les analyser afin de s’assurer qu’aucun biais compromettant ne peut endommager le media de stockage et corrompre à nouveau les fichiers s’y trouvant. La facilité d’analyse est forcément liée aux compétences du pirate et de son attaque. Certains se dissimulent, laissant malgré tout quelques traces repérables, au niveau du système d’exploitation (journaux, fichiers de traces, historiques…). D’autres peuvent avoir pris soin d’effacer un maximum d’éléments permettant de trahir leur présence et/ou leur méfait.

Toutefois, la question concernant l’utilisation de l’analyse forensic doit se poser dès que l’on met en œuvre un système d’informations. En effet, lors de n’importe quel incident de sécurité il sera nécessaire de comprendre le mode opératoire du ou des attaquant(s), d’en retracer les actions. Mais, il faut aussi pouvoir collecter les preuves du forfait afin, éventuellement de porter plainte et entamer des poursuites auprès des organismes judiciaires idoines. Aussi, l’analyse forensic s’avère utile dans les cas suivants :

- Analyses de malwares

- Récupération de preuves, en vue de plaintes

- Tests d’intrusion

- Récupération de données ou d’éléments perdus ou corrompus

C’est seulement dans ce genre de situation que l’on pourra utiliser l’une des techniques décrites ci-dessous et appliquer les logiciels prévus pour l’analyse légale au sein de Kali Linux :

- Récupération de fichiers effacés

- Analyse de journaux et de logs

- Analyse de fichiers infectés

- Analyse de la mémoire (ROM, SDRAM, RAM)

- Extraction de preuves ou d’informations

Afin d’analyser les disques durs, on trouve parmi les nombreux outils disponibles sur Kali Linux, l’application foremost, qui s’utilise en ligne de commande de la façon suivante :

# foremost image.dd

REMARQUE: au niveau d’une partition, sur Linux, il est possible d’utiliser la commande fsck pour s’assurer de la cohérence de celle-ci :

# fsck –f /dev/sdc

Il existe également un autre outil d’analyse appelé scalpel, spécifique aux distributions Linux, permettant de décortiquer les fichiers stockés sur le media du système. On doit éditer le fichier de configuration /etc/scalpel/scalpel.conf afin de décommenter le fichier et son type à analyser avant d’exécuter l’ordre de vérification :

# scalpel /dev/sdc2 –o output

REMARQUE: il existe un outil équivalent pour Microsoft Windows, appelé NTFS Undelete permettant de récupérer des fichiers effacés à partir d’un système de fichiers NTFS. On peut télécharger ce logiciel à partir de ntfsundelete.com.

Par ailleurs, afin de pouvoir mener l’enquête sur des partitions diverses au format FAT, ext2, ext3 voire même NTFS ou encore ffs, on peut alors utiliser la suite d’outils Sleuth Kit conjointement avec Autopsy. Cette suite logicielle permet :

- d’analyser en profondeur les disques durs

- de récupérer les données supprimées

- de rechercher et trier les données ainsi récupérées

- d’effectuer des statistiques sur l’ensemble des fichiers récupérés

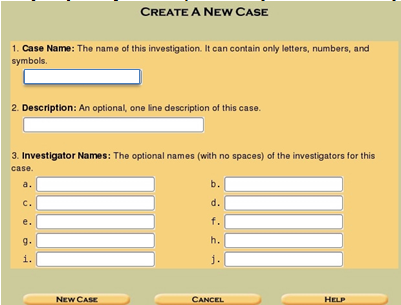

Lorsque l’on ouvre l’application Autopsy, via l’url http://localhost:9999/autopsy on devrait alors visualiser l’écran suivant :

En termes d’analyse d’images (qu’il s’agisse d’images au format jpg, bmp, gif ou png), on peut utiliser le logiciel exiv2. Il s’agit d’une bibliothèque C++ joint à un utilitaire en ligne de commande multiplateforme, permettant de gérer les métadonnées des images :

# exiv2 -p image.jpg

On trouve aussi un autre logiciel, appelé recoverjpeg, spécifique à Linux et permettant de récupérer des images (format jfif et/ou jpeg), mais aussi des films au format .mov en mentionnant la partition sur laquelle on souhaite effectuer la récupération :

# recoverjpeg /dev/sdc2

En ce qui concerne l’analyse approfondie de la mémoire, on peut citer volatility. Il s’agit d’un framework multiplateforme incorporant une série d’outils en vue d’analyser la mémoire vive (ou Random Access Memory). Kali Linux fournit également un programme permettant d’analyser l’intégrité des données avec Hashdeep ainsi qu’une analyse des cookies, pour les applications web, via l’utilitaire Galleta.

REMARQUE : il existe également un utilitaire permettant d’analyser la mémoire d’une machine MacOS, appelé Volafox.

Dans l’analyse de fichier PDF, on peut utiliser pdfinfo pour collecter de l’information concernant le fichier à récupérer. On peut ainsi non seulement effectuer nos analyses de risques via des scans de vulnérabilités, mais également le cas échéant, en cas de perte ou de crash machine, récupérer les éléments perdus ou corrompus. Dans le prochain chapitre, nous allons détailler comment élever les privilèges d’un compte après une tentative réussie de connexion grâce à une vulnérabilité exploitée.