Contrôleur de domaine et domaine

Au sein de cette seconde partie, nous allons aborder les notions de contrôleur de domaine et de domaine, avec notamment la différence entre un groupe de travail et un domaine afin de bien comprendre l’évolution entre les deux modes.

Sommaire

I. Du groupe de travail au domaine

Pour continuer la découverte de l’Active Directory, il est essentiel d’évoquer le passage du mode « Groupe de travail » au mode « Domaine ». Pour rappel, toutes les machines sous Windows sont par défaut dans un groupe de travail nommé « WORKGROUP ». Il permet de mettre en relation des machines d’un même groupe de travail, notamment pour le partage de fichiers, mais il n’y a pas de notions d’annuaire, ni de centralisation avec ce mode de fonctionnement.

A. Modèle « Groupe de travail »

- Une base de comptes par machine : appelée « base SAM », cette base de comptes est unique sur chaque machine et non partagée, ainsi, chaque machine contient sa propre base de comptes indépendante les unes des autres. Cette base contient des utilisateurs et des groupes de sécurité.

- Très vite inadapté dès que le nombre de postes et d’utilisateurs augmente, car cela est lourd en administration et les besoins différents. En effet, chaque ordinateur dispose de sa base de comptes locale…

- Création des comptes utilisateurs en nombre, car chaque utilisateur doit disposer d’un compte sur chaque machine, les comptes étant propres à chaque machine.

- Simplicité de mise en œuvre et ne nécessite pas de compétences particulières en comparaison à la gestion d’un annuaire Active Directory.

Vous l’aurez compris, le mode « Groupe de travail » est plutôt destiné aux réseaux locaux domestiques, aux environnements isolés ou aux environnements avec un très faible nombre d’ordinateurs.

B. Modèle « Domaine »

- Base d’utilisateurs, de groupes et d’ordinateurs centralisée. Pour le salarié d’une entreprise, un seul compte utilisateur lui permettra d’accéder à l’ensemble des ressources de l’entreprise, en fonction de ses attributions. De plus, le salarié pourra utiliser un même compte pour se connecter sur plusieurs ordinateurs de l’entreprise.

- L’annuaire contient toutes les informations relatives aux objets, tout est centralisé dans la base « NTDS.dit » disponible sur chaque contrôleur de domaine. Les comptes utilisateurs ne sont pas éparpillés sur les machines.

- Ouverture de session unique par utilisateur, notamment pour l’accès aux ressources situées sur un autre serveur. Par exemple, l’utilisateur ouvre sa session sur son ordinateur et il peut ensuite accéder aux applications et aux fichiers partagés disponibles sur le réseau, en fonction de ses permissions.

- Chaque contrôleur de domaine contient une copie de la base d’annuaire, qui est maintenue à jour via un processus de réplication. Elle permet d’assurer la disponibilité du service et des données qu’il contient. Les contrôleurs de domaine se répliquent entre eux pour prendre en compte les derniers changements (ajout, modification, suppression d’un objet, etc.).

- Administration et gestion de la sécurité centralisée, permettant aux administrateurs de définir des stratégies de sécurité globales à partir d'un point unique. Cela inclut la gestion des permissions, des stratégies de mots de passe, des groupes de sécurité, ainsi que la mise en place de stratégies de groupe (GPO) pour appliquer des configurations uniformes sur l'ensemble des machines du domaine.

II. Les contrôleurs de domaine

A. Qu’est-ce qu’un contrôleur de domaine ?

Lorsque l’on crée un domaine Active Directory, le serveur sur lequel on effectue cette opération est promu au rôle de « contrôleur de domaine » du domaine créé. Il devient contrôleur du domaine créé, ce qui implique qu’il sera sollicité par les clients pour répondre aux demandes d’authentification à destination de ce domaine. Il assume plusieurs fonctions telles que l'identification des objets, le traitement des demandes d’authentification. Le contrôleur de domaine veille aussi également à l’application des stratégies de groupe, en plus de stocker une copie de l’annuaire Active Directory.

Un contrôleur de domaine, que l’on appelle aussi « DC » est indispensable au bon fonctionnement du domaine. Si l’on arrête le serveur contrôleur de domaine, s’il est corrompu, ou tout simplement hors ligne (panne du matériel, problème réseau, etc.), le domaine devient inutilisable.

De plus, lorsque vous créez le premier contrôleur de domaine dans votre organisation, vous créez également le premier domaine, la première forêt, ainsi que le premier site. Nous aborderons la notion de forêt et de site dans un autre chapitre. Gardez à l’esprit qu’un contrôleur de domaine est un serveur qui contient une copie de l’annuaire Active Directory.

B. Le fichier de base de données NTDS.dit

Sur chaque contrôleur de domaine, on trouve une copie de la base de données de l’annuaire Active Directory. Cette copie est symbolisée par un fichier « NTDS.dit » qui contient l’ensemble des données de l’annuaire.

À noter qu’il est possible de réaliser des captures instantanées de ce fichier afin de le consulter en mode « hors ligne » avec des outils spécifiques.

C. Les contrôleurs de domaine en lecture seule

Les contrôleurs de domaine disposent d’un accès en lecture et écriture à l’annuaire Active Directory. Ceci correspond au mode de fonctionnement par défaut.

Néanmoins, lors de la mise en place d’un nouveau DC, il y a un autre mode disponible : « contrôleur de domaine en lecture seule », appelé aussi « RODC ».

Il s’agit d’un DC qui dispose d’un accès en lecture seule à la base de données de l'annuaire. Il met en cache en local, uniquement les comptes sélectionnés par l’administrateur.

Il est conçu pour être déployé dans des environnements où la sécurité est moindre, comme des succursales distantes, car il ne permet pas les modifications directes. Cela limite l'impact en cas de compromission tout en offrant les services d'authentification locaux.

Pour en savoir plus, consultez cet article :

D. La réplication des contrôleurs de domaine

De nos jours, il est inévitable d’avoir au minimum deux contrôleurs de domaine pour assurer la disponibilité et la continuité de service des services d’annuaire. De plus, cela permet d’assurer la pérennité de la base d’annuaire qui est très précieuse. À partir du moment où une entreprise crée un domaine, même si ce domaine est unique, il est important de mettre en place au minimum deux contrôleurs de domaine.

Les contrôleurs de domaine répliquent les informations entre eux à intervalles réguliers, afin de disposer d’un annuaire Active Directory identique. Sans rentrer dans les détails, un numéro de version est géré par les contrôleurs de domaine. Ceci permet à un contrôleur de domaine de savoir s’il est à jour ou non par rapport à la version la plus récente de l’annuaire.

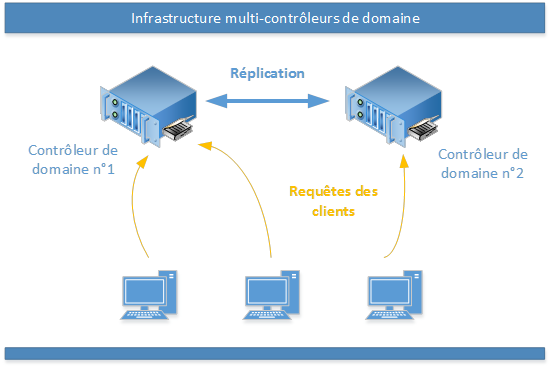

Sur le schéma ci-dessous, on trouve deux contrôleurs de domaine, présent au sein d’un même domaine et qui réplique entre eux des informations. Des postes de travail client sont également présents et intégrés dans ce domaine, ils contactent les contrôleurs de domaine pour effectuer différentes actions (authentification d’un utilisateur, demande d’accès à une ressource...).

Comme on peut le voir sur le schéma ci-dessous, lorsqu’il y a plusieurs contrôleurs de domaine, les requêtes sont réparties.

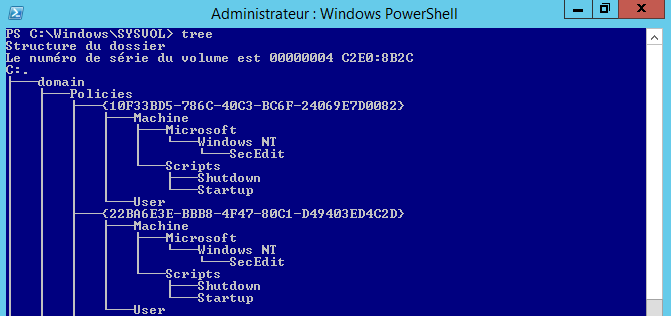

Par ailleurs, les contrôleurs de domaine répliquent le dossier partagé « SYSVOL » qui est utilisé pour distribuer les stratégies de groupe et les scripts de connexion.

Sur les anciennes versions de Windows Server, notamment Windows Server 2000 et Windows Server 2003, le mécanisme FRS (File Replication Service) était utilisé pour la réplication du partage « SYSVOL ».

Depuis Windows Server 2008, FRS a été mis de côté pour laisser la place à DFSR (Distributed File System Replication), qui est plus fiable et plus performant. DFSR est toujours utilisé par le mécanisme de réplication de « SYSVOL ».