Configurer le pare-feu de DSM

Le pare-feu de DSM est un élément clé lorsque l'on cherche à sécuriser son NAS puisqu'il va permettre de déterminer quels sont les flux que l'on autorise ou non, et ainsi filtrer les accès.

Celui intégré à DSM est relativement simple à configurer, et il va permettre de créer des règles afin d'autoriser ou non l'accès sur certains ports, certaines applications et certains services. Par ailleurs, il permet de créer des règles d'autorisation basée sur une source spécifique, où cette source peut correspondre à une machine, à un réseau voire même à une zone géographique (un ou plusieurs pays).

I. Autoriser l'accès à DSM dans le pare-feu

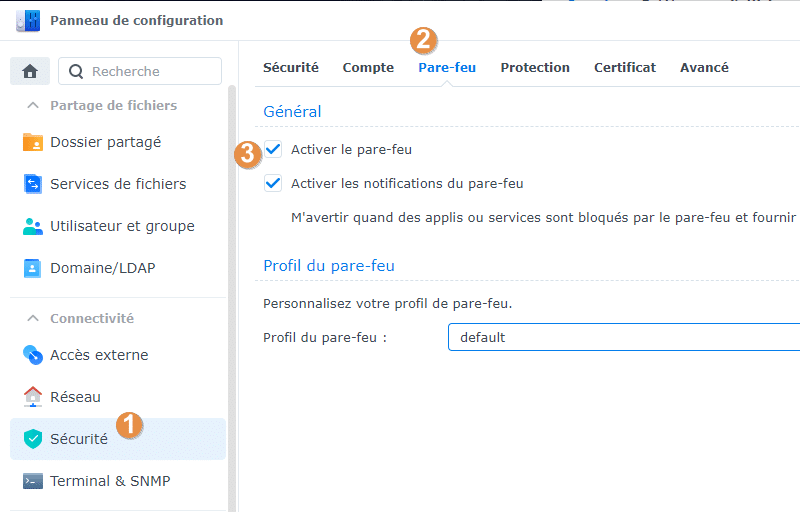

Pour commencer, et à titre d'exemple, nous allons activer le pare-feu et autoriser l'accès à l'interface DSM : une règle indispensable pour ne pas perdre l'accès à son NAS. Le pare-feu est intégré nativement à DSM, et par défaut il autorise tous les flux. Tout d'abord, ouvrez le "Panneau de configuration", cliquez sur "Sécurité" (1), puis sur l'onglet "Pare-feu" (2) afin de cocher l'option "Activer le pare-feu" (3).

L'option "Activer les notifications du pare-feu" me semble aussi pertinente ! En fait, quand vous allez activer un service ou installer une nouvelle application, une notification apparaître à l'écran pour vous demander si DSM doit créer la règle pour autoriser le flux dans le pare-feu.

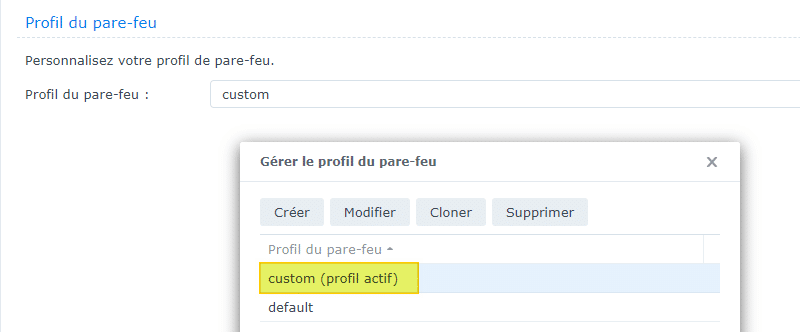

Le pare-feu prend en charge une gestion de profils, où chaque profil contient ses propres règles et il ne peut y avoir qu'un seul profil actif à la fois. Pour savoir quel est le profil de pare-feu actif, il faut cliquer sur la liste de profils et sur le bouton "Gérer le profil du pare-feu".

Afin de créer une règle et de rendre le profil "custom" actif comme sur l'image ci-dessus, sélectionnez le profil du pare-feu "custom" (1), puis cliquez sur "Modifier les règles" (2).

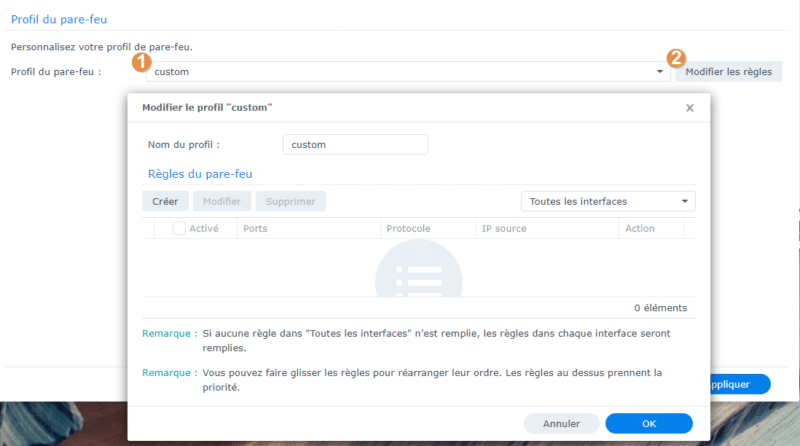

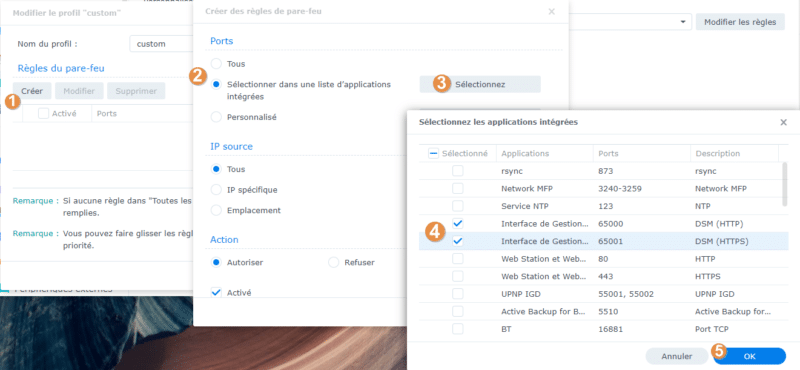

La configuration du profil va s'afficher. Pour créer une règle, cliquez sur le bouton "Créer" (1) dans le but d'ouvrir l'assistant de création d'une règle. Une règle est décomposée en trois zones : le port (ou le service), la source et l'action (autoriser ou bloquer). Pour autoriser le DSM, cochez "Sélectionner dans une liste d'applications intégrées" (2) et cliquez sur "Sélectionnez" (3). Au sein de la fenêtre qui s'ouvre, cochez la ligne correspondante à "DSM (HTTPS)" (4), et accessoirement, celle correspondante à "DSM (HTTP)" pour que la redirection HTTP vers HTTPS fonctionne.

Cliquez sur "OK" (5) pour valider. En sélectionnant ces règles, l'avantage c'est que si vous modifiez les ports d'écoute de DSM par la suite, la règle se mettra à jour avec les nouveaux numéros de ports automatiquement.

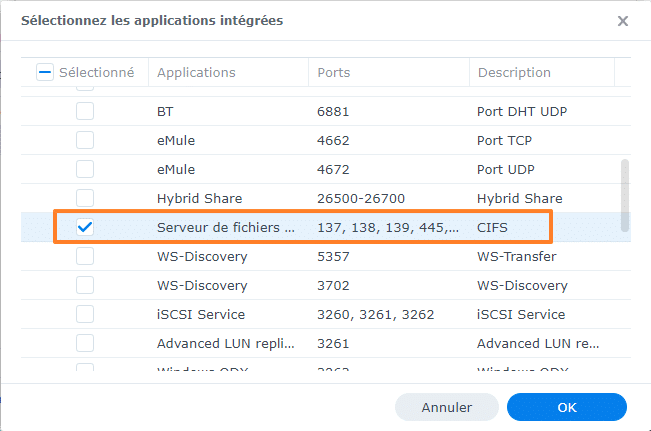

Dans le même esprit, afin d'autoriser les transferts de fichiers via le protocole SMB, vous pouvez cocher cette application. On peut voir qu'une même règle peut contenir plusieurs applications, mais on peut aussi le faire dans des règles séparées : tout dépend de la source, car ce ne sera peut-être pas toujours la même selon les accès, ce qui peut nous contraindre à faire plusieurs règles.

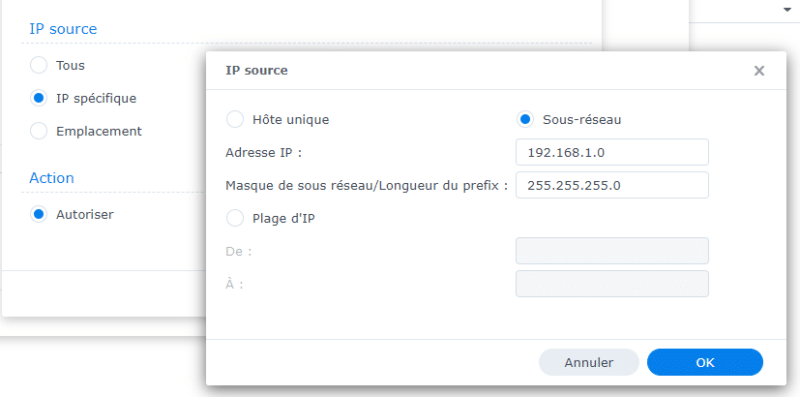

À partir du moment où vous avez choisi les ports / les applications, vous devez vous intéresser à la partie "IP source". Ce n'est pas obligatoire, mais vous pouvez affiner la règle pour autoriser uniquement votre réseau local à accéder à l'interface DSM. Par exemple :

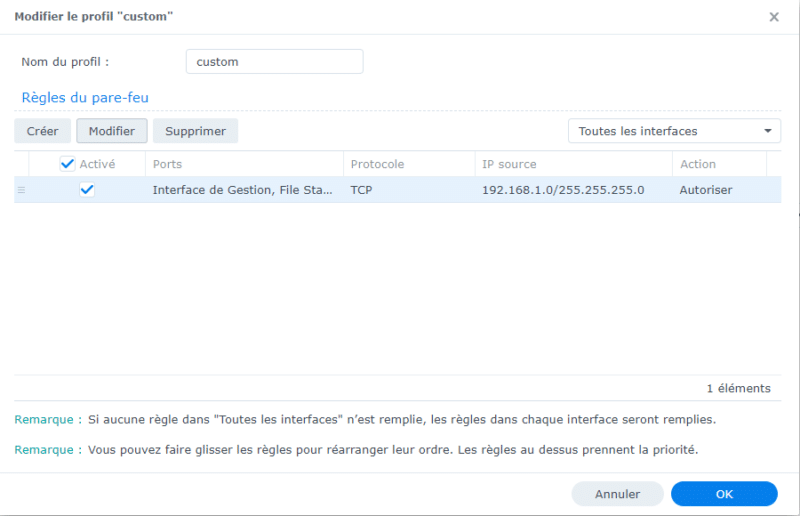

Veillez à ce que l'action soit "Autoriser" et validez pour créer la règle. Vous obtenez ceci :

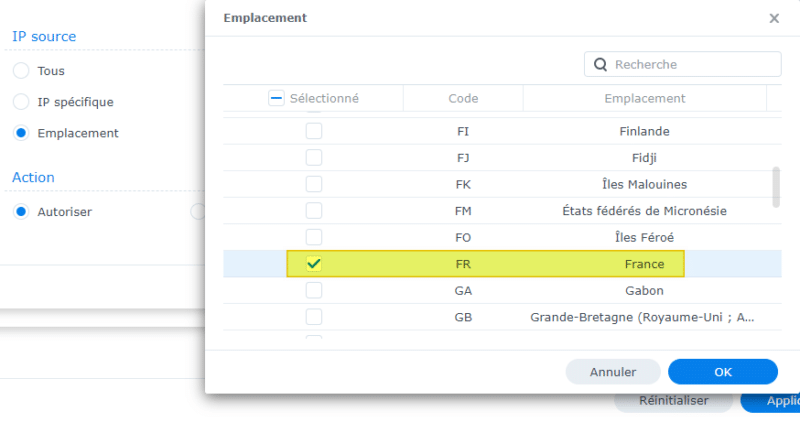

Dans le cas où l'on souhaite accéder à l'interface de DSM quand on est en dehors de son réseau local (que ce soit chez un ami, à l'hôtel, un restaurant, etc.), il faut créer une seconde règle dans laquelle nous allons sélectionner les ports DSM une nouvelle fois. Néanmoins, cette fois-ci la source sera différente puisque l'on va sélectionner la "France" comme pays source. Ainsi, la connexion sera possible depuis la France, mais pas depuis les autres pays : une manière de se protéger contre certaines attaques informatiques.

II. Bloquer tous les flux

Actuellement, nous avons créé deux règles sur le pare-feu afin d'autoriser certains flux. Cependant, ces règles n'ont pas trop d'intérêt puisque par défaut, le pare-feu autorise tous les flux ! Nous devons donc adapter la configuration du pare-feu pour bloquer tous les flux qui ne sont pas explicitement autorisés.

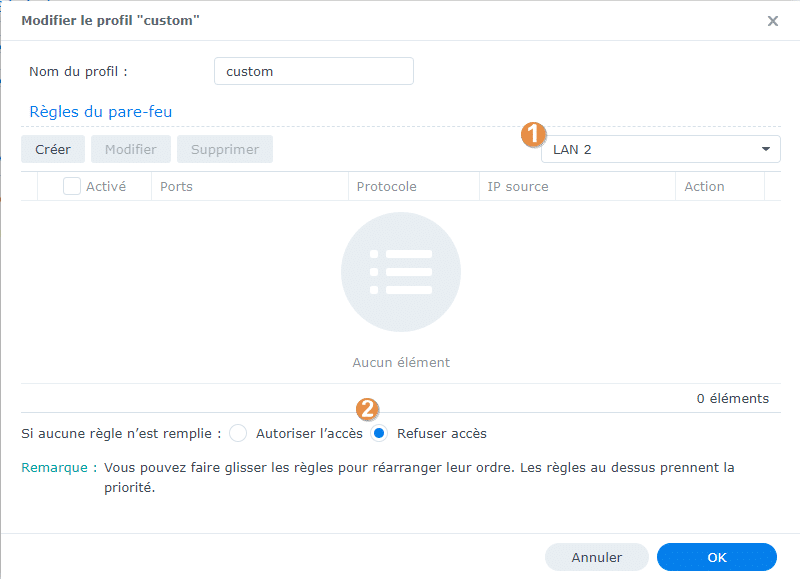

Modifiez de nouveau le profil "custom" du pare-feu, puis sélectionnez l'interface LAN qui est actuellement utilisée. Pour ma part, c'est l'interface "LAN 2" (1). Une fois que c'est fait, cochez la valeur "Refuser l'accès" (2) comme sur la copie d'écran ci-dessous et cliquez sur "OK".

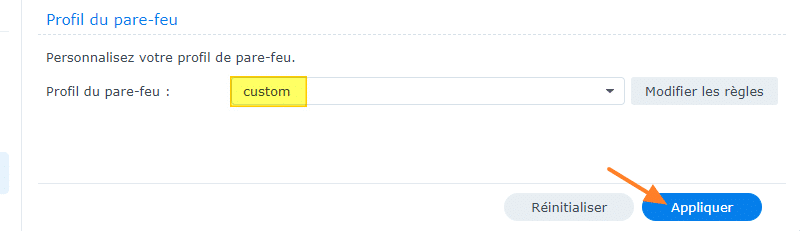

Pour que le pare-feu entre en action et qu'il applique la nouvelle configuration, sélectionnez le profil "custom" et cliquez sur "Appliquer". C'est bien le profil sélectionné dans la liste qui devient le profil actif au moment où l'on clique sur le bouton "Appliquer".

Voilà, nous venons de voir comment configurer le pare-feu de DSM !

tuto hyper complet et bien structuré. Toutefois, je suis obligé de laisse mon pare-feu sur OFF car sinon mes applications android ne peuvent plus se connecter. J’ai pourtant appliqué à la lettre toutes les étapes.

Une idée de l’origine du problème ?

Bonjour,

Le blocage par emplacement ne semble pas marcher (j’ai testé avec mon VPN depuis Hong-Kong, Suisse Allemagne et Canada. Après réflexion ça semble logique puisque dans le réglage de l’interface il est dit : « Si aucune règle n’est remplie », donc il suffit qu’une règle soit remplie pour que ça passe.

Une idée?