Une petite introduction de BloodHound

I. Présentation de BloodHound

BloodHound a été créé en 2017 par @_wald0, @CptJesus, and @harmj0, trois experts en sécurité offensive qui ont souhaité créer un outil pour faciliter la recherche de vulnérabilités au sein d'un élément central de la sécurité des systèmes d'informations : l'Active Directory.

À la base, il s'agissait surtout d'un outil dédié aux attaquants pour les aider à chercher des chemins d'attaque dans le but de compromettre un domaine. Mais comme beaucoup d'outils dédiés aux attaquants, les administrateurs et autres blues teams se sont rendu compte qu'ils avaient tout intérêt à l'utiliser pour, eux aussi, détecter les faiblesses avant l'attaquant et les corriger.

Le logo de BloodHound représente un chien de race Bloodhound (chien de Saint-Hubert) dessiné à l'aide de nœuds et d'arêtes, caractéristiques des graphes que l'outil produit.

Aujourd'hui, BloodHound s'est développé, a gagné en fonctionnalité et est maintenu et commercialisé par les équipes de SpecterOps (dont sont membres les trois créateurs). Dans les grandes lignes, l'objectif de BloodHound est de proposer un modèle de visualisation, de recherche et de corrélation des données et des relations entre objets afin de découvrir des faiblesses et des chemins d'attaque au sein de l'Active Directory.

II. À quoi ça ressemble ?

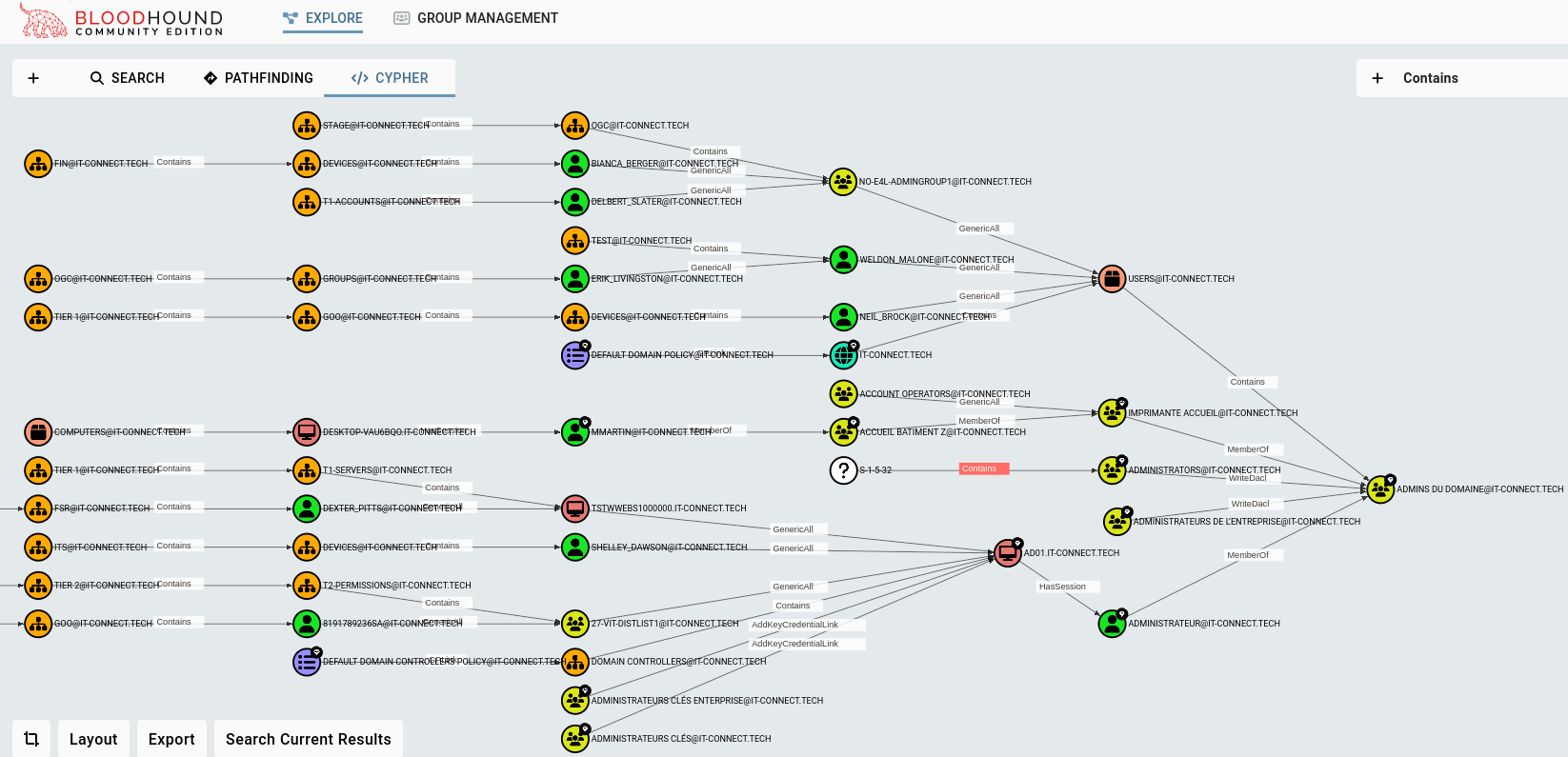

Il va pour cela se baser sur les données de l'Active Directory, que l'on devra collecter pour lui via un agent appelé Collecteur. Il va ensuite stocker ces données dans une base de données neo4j, utilisant le langage de base de données Cypher pour y appliquer des recherches et filtres (orientés "relation", toujours) et un front-end en Sigma.js/Go nous permettra de les afficher et de les manipuler. Voici un exemple :

Plusieurs chemins d'attaque, composés de nœuds et d'arêtes, mènent tous vers une ressource sensible : le groupe "ADMINS DU DOMAINE".

Il s'agit d'un outil très intéressant et très performant, mais il n'est pas magique. Si l'on ignore comment l'utiliser, nous passerons à côté de bon nombre d'informations intéressantes ou ignorerons l'importance de ce qu'il nous montre. D’où l'intérêt de se former, et de pratiquer : c'est l'objectif de ce cours !