SharpHound : collecte des données depuis un poste du domaine

Dans ce chapitre, nous allons voir comment utiliser SharpHound pour collecter les données de l'Active Directory, et ce depuis un poste déjà intégré au domaine que l'on souhaite analyser.

I. Suis-je dans le domaine ?

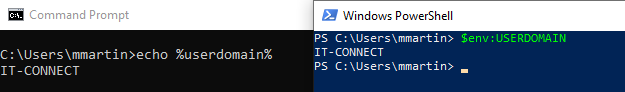

Dans un premier temps, nous pouvons faire quelques commandes pour nous assurer que nous sommes bien dans le domaine et que tout est fonctionnel pour la collecte au niveau authentification, réseau, IP et DNS. Pour savoir si nous sommes bien sur une session d'un utilisateur du domaine, nous pouvons utiliser les commandes suivantes :

# Invite de commande

echo %userdomain%

# Powershell

$env:USERDOMAINVoici le résultat attendu, si vous voyez le nom du domaine à analyser en réponse, vous êtes bien authentifié sur une session dans le domaine :

Si vous agissez depuis un poste qui est déjà intégré au domaine que vous souhaitez analyser, vous êtes dans le cas de figure le plus simple. Il suffit d'exécuter SharpHound, qui va identifier le nom de domaine, le contrôleur de domaine et utiliser votre session pour interroger l'Active Directory en utilisant le protocole LDAP.

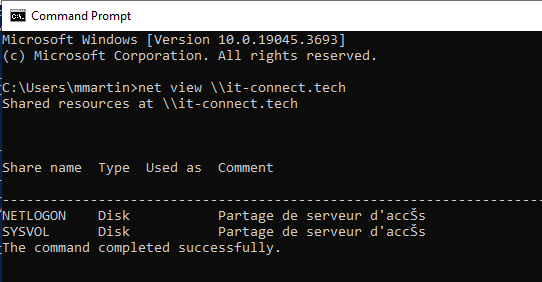

Vous n'avez pas besoin d'un compte utilisateur privilégié sur le système, ni sur le domaine. Comme dit précédemment dans ce cours, n'importe quel utilisateur authentifié sur le domaine pourra récupérer les informations nécessaires à l'aide de SharpHound. Vous pouvez confirmer que vous accédez bien au domaine en tentant de lister les partages réseaux du DC (les partages SYSVOL et NETONLY sont forcément accessibles à tout utilisateur authentifié) :

net view \\it-connect.techVoici le résultat attendu :

Nous arrivons à joindre le contrôleur de domaine via le réseau, en utilisant son nom de domaine, et nous sommes bien authentifié, en avant !

II. Collecte des données de l'Active Directory

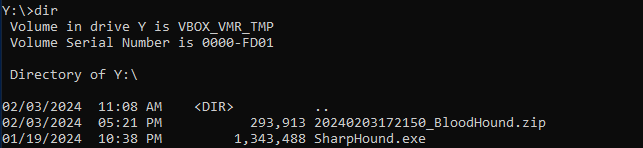

À présent, nous n'avons plus qu'à lancer SharpHound. Il faut pour cela ouvrir un Invite de commande ou une console PowerShell et se rendre dans le dossier où est situé le binaire BloodHound :

.\Sharphound.exeVoici le résultat attendu :

On voit ici que SharpHound est parvenu à retrouver le domaine lui-même, à identifier son contrôleur de domaine, il est parvenu à établir une connexion LDAP avec ce dernier et a extrait 3609 objets. Sur le poste depuis lequel nous avons effectué notre collecte, nous avons à présent une archive ZIP :

Gardez bien cette archive ZIP et assurez-vous de ne pas la stocker n'importe où pour qu'elle ne tombe pas entre de mauvaises mains. Elle contient des informations sensibles sur les chemins d'attaque de votre Active Directory, voire des mots de passe.