Auditer les accès aux mots de passe

Pour finir, nous allons voir qu'il est possible de configurer notre serveur Active Directory pour qu'il génère un événement d'audit, au sein du journal de sécurité du serveur, lorsqu'un utilisateur accède au mot de passe d'une machine gérée par LAPS.

I. Activer l'audit LAPS

Cette configuration s'effectue depuis le contrôleur de domaine, à partir de PowerShell et du module "AdmPwd.PS". Nous allons découvrir une commande supplémentaire :

Set-AdmPwdAuditing

Pour utiliser ce cmdlet correctement, il faut ajouter deux paramètres :

- -OrgUnit afin de préciser les ordinateurs à inclure aux périmètres de l'audit

- -AuditedPrincipals afin de préciser l'utilisateur ou le groupe que l'on veut "surveiller" en générant des événements de sécurité

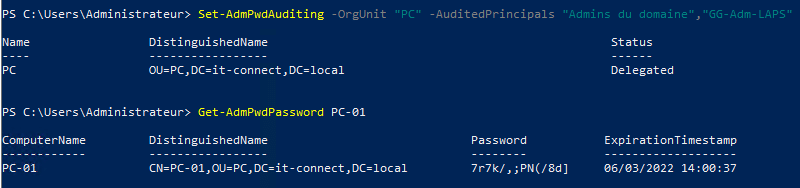

Si l'on veut auditer les machines de notre OU "PC" et surveiller les membres du groupe "Admins du domaine" ou "GG-Adm-LAPS", nous devrons utiliser cette commande :

Set-AdmPwdAuditing -OrgUnit "PC" -AuditedPrincipals "Admins du domaine"

Ou pour cibler les deux groupes directement :

Set-AdmPwdAuditing -OrgUnit "PC" -AuditedPrincipals "Admins du domaine","GG-Adm-LAPS"

Ensuite, pour vérifier que cela fonctionne il faut que l'on génère un accès sur le mot de passe de "PC-01". Puisque l'on est au sein de la console PowerShell autant continuer dans cette voie d'autant plus que l'on sait comment faire désormais.

Get-AdmPwdPassword PC-01

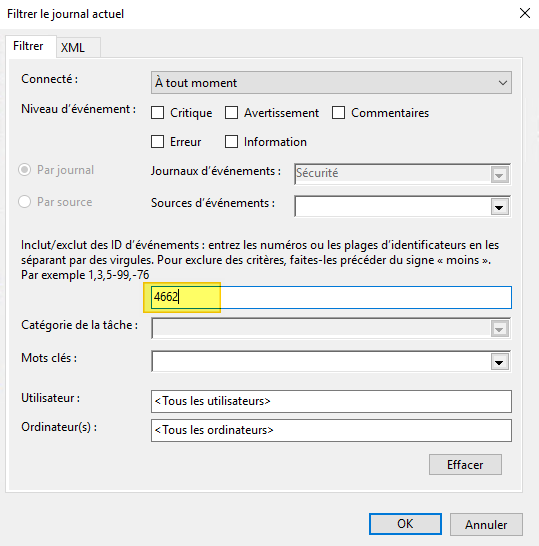

II. Visualiser les journaux d'audit LAPS

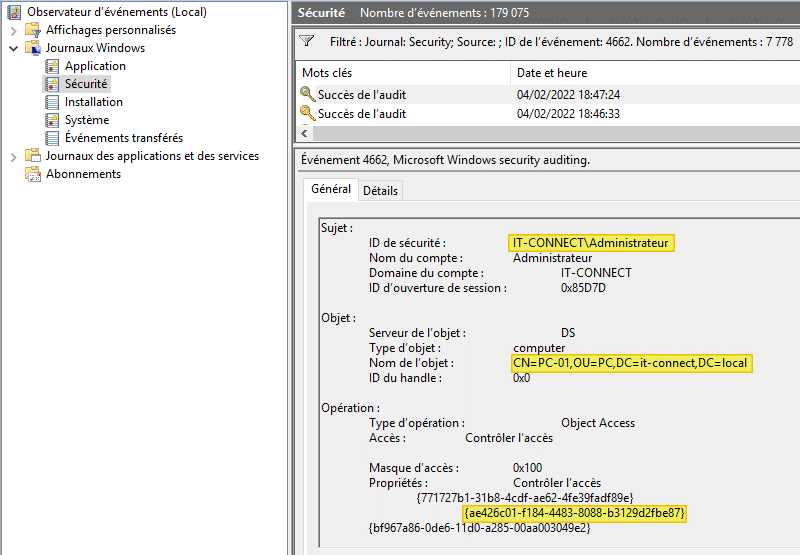

Toujours sur le contrôleur de domaine, direction dans l'Observateur d'événements au sein du journal "Sécurité" sous "Journaux Windows". Je vous propose de faire un clic droit sur "Sécurité" puis "Filtrer le journal actuel" afin de rechercher les événements correspondants à l'ID "4662".

Même en filtrant sur cet ID, on peut se retrouver avec de nombreux événements qui ne correspondent pas forcément à LAPS. Néanmoins, j'ai trouvé un événement intéressant... On peut voir que l'utilisateur "IT-Connect\Administrateur" a effectué un accès sur l'ordinateur "PC-01". Ensuite, on ne sait pas trop à quoi il a pu accéder, et c'est bien ça le problème, car ce n'est pas du tout pratique ni parlant !

En regardant de plus près le champ "Propriétés", on voit trois valeurs qui semblent correspondent à des GUID. En fait, la deuxième valeur correspond à l'attribut "schemaIDGUID" de l'attribut "ms-Mcs-AdmPwd" de notre annuaire Active Directory. C'est la preuve que le serveur a bien audité le fait que j'ai consulté le mot de passe de cet ordinateur.

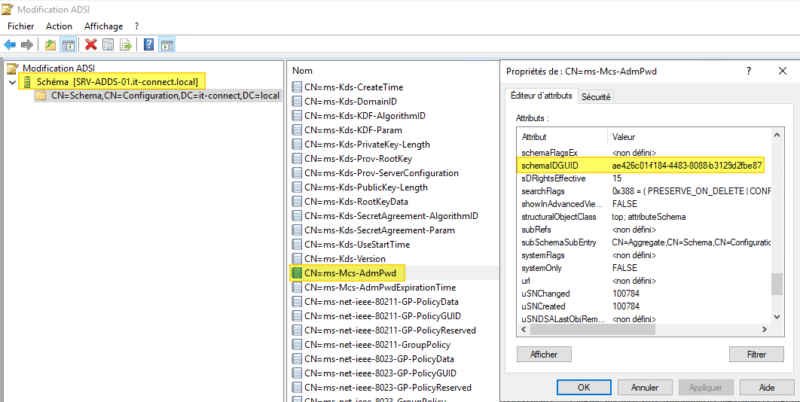

Pour être convaincu que ce GUID est bien associé à l'attribut "ms-Mcs-AdmPwd", direction la console "Modification ADSI". Cette fois-ci, il faut consulter le schéma afin d'avoir la liste complète de tous les attributs de l'annuaire Active Directory. Une fois que l'on a pu mettre la main sur cet attribut dans la liste, il faut accéder à ses propriétés.

Au sein de l'onglet "Editeur d'attributs", il faut regarder la valeur de "schemaIDGUID" et là on peut voir que c'est la même valeur que celle de l'observateur d'événements. Le lien est fait et même si ce n'est pas pratique, nous sommes parvenus à voir cet accès au mot de passe.

Ce sera le mot de la fin, il est temps de passer à la conclusion de ce cours sur LAPS.