Qu’est-ce qu’une autorité de certification ?

Sommaire

I. Présentation

Dans ce chapitre, nous allons nous intéresser au concept d'autorité de certification, hautement important lorsque l'on parle de certificats. Ce sera l’occasion d’évoquer les différents types d’autorité de certification, la notion de chaine de confiance et les « Cloud PKI ».

II. Le concept de l’autorité de certification

Une autorité de certification est comme un magasin qui vend, distribue et assure le service après-vente de certificats. Elle peut être publique et reconnue de tous, comme un magasin qui a pignon sur rue, ou privée à l’échelle d’une entreprise.

Certaines autorités sont dormantes, éteintes (« offline ») car uniquement chargées, très ponctuellement, de délivrer des certificats pour d’autres autorités. C’est le cas des autorités racines qui délivrent des certificats pour des autorités intermédiaires.

D’autres sont dites délivrantes (« issuing CA »), et allumées en permanence (« online ») car elles émettent tous types de certificats, pour des postes, des serveurs ou des utilisateurs.

Concrètement, une CA est responsable de vérifier l'identité d'une personne, d'une organisation ou d'un système avant de lui délivrer un certificat numérique. Ce certificat agit comme une « carte d'identité » numérique, utilisée pour garantir que les données échangées entre deux parties sont bien authentiques et sécurisées (grâce au chiffrement). Au sein d’un système d’information, l’autorité de certification est indispensable pour améliorer la sécurité des communications et des échanges de données.

Voici quelques cas d’usage :

- Accéder à un site web sécurisé (protocole HTTPS),

- Chiffrer les connexions entre une application et un annuaire Active Directory avec le LDAPS

- Authentifier une machine sur un réseau

- Authentifier des utilisateurs sur un réseau

- Etc.

Une autorité de certification s'inscrit dans un système plus large appelé PKI (Public Key Infrastructure ou Infrastructure à Clés Publiques en français). La PKI est un ensemble d'outils, de politiques, et de pratiques permettant de gérer les certificats et les clés cryptographiques nécessaires pour établir la confiance entre différents acteurs.

III. Combien cela coûte ?

Cela dépend du type d'autorité :

Dans le cas d'une autorité publique, les certificats doivent être achetés à l'unité et leurs prix varient de quelques dizaines d’euros à plusieurs milliers d'euros pour un an. Notez qu'il existe quelques autorités qui délivrent des certificats publics gratuitement, comme Let's Encrypt.

Avec une autorité interne, on parle de coût lors de l'implémentation de l'autorité qui nécessitera, par exemple, une licence Windows Server, mais l'émission de certificats est ensuite gratuite et illimitée. Par exemple, une société peut gérer sa propre autorité pour sécuriser son infrastructure interne, sans avoir besoin de recourir à une autorité publique.

Comment expliquer la différence de prix des certificats émis par une autorité publique ?

La différence de prix entre les certificats réside dans le niveau de vérification et les garanties offertes. Les certificats de validation de domaine (DV) sont peu coûteux, car ils vérifient uniquement le contrôle du domaine, tandis que les certificats de validation d’organisation (OV) et de validation étendue (EV) nécessitent des vérifications poussées de l’identité et des documents de l’entreprise (extrait KBIS, par exemple).

IV. Comment demander un certificat ?

Il faut pour cela soumettre une requête en bonne et due forme, on parle de CSR (Certificate Signing Request). Certaines informations sont obligatoires, telles que :

- Le nom commun (nom d'objet)

- Le nom de l'organisation

- Le pays

D'autres facultatives comme :

- La ville

- Le service

- L'adresse e-mail de contact

Pour chacun de ces champs, il faut respecter des critères. Par exemple, je me suis déjà vu refuser une demande auprès d'une autorité publique pour avoir indiqué "France" dans le champ correspondant au pays, alors que l'attendue était le code pays au format ISO : "FR".

Le nom de l'organisation doit respecter ce qui figure sur les documents officiels tels que le KBIS, faute de quoi, la demande pourrait là encore être refusée considérant qu'il ne s'agit pas de la même entreprise.

V. Chaîne de confiance

Le principe de la chaîne de confiance pour une autorité de certification, c'est de valider et vérifier l'authenticité des certificats. Imaginez une série d'autorités de certification où chaque certificat est signé par une autorité supérieure, jusqu'à atteindre une autorité racine de confiance. L'autorité racine est le point de départ de cette chaîne et doit être reconnue et fiable par tout le monde.

Chaque certificat dans cette chaîne contient des infos sur l’autorité qui l’a émis et un lien vers le certificat de l’autorité supérieure, ce qui permet une vérification ascendante jusqu’à la racine. Quand quelqu’un ou un système doit vérifier un certificat, il remonte cette chaîne pour s’assurer que chaque autorité intermédiaire est de confiance, garantissant ainsi l’authenticité du certificat final.

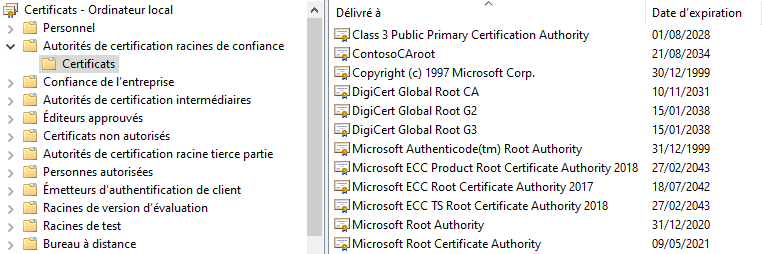

Dans la plupart des systèmes d'exploitation, les certificats d'autorités reconnues sont préinstallés permettant rapidement de garantir la chaîne de confiance. Ils sont ajoutés au travers des mises à jour du système. Évidemment, il est possible d'en ajouter.

Voici quelques exemples d'autorités de certification publiques reconnues et dont les certificats sont généralement préinstallés dans les magasins de certificats des systèmes d'exploitation (Windows, Linux, etc.) :

- DigiCert

- GlobalSign

- Sectigo

- Entrust

- Let's Encrypt (une autorité gratuite et automatisée)

Ces CA sont intégrées aux magasins de certificats des systèmes comme Windows, macOS, iOS, Android et des principaux navigateurs populaires, garantissant la confiance de leurs certificats sans configuration supplémentaire. Autrement dit, cela permet la vérification de la chaine de confiance.

VI. Construire mon autorité publique, c'est possible ?

On ne parle pas ici d'une autorité racine, mais intermédiaire, et figurez-vous que oui, c'est possible, moyennant un certain nombre de vérifications, on ne va pas se le cacher. Aussi, il ne faudra pas oublier un détail : le coût. Interrogée sur le sujet, une autorité m'avait répondu :

- "50 000$ + des frais par certificat émis"

VII. C'est quoi une cloud PKI ?

C'est une infrastructure d'autorité hébergée dans le cloud.

Plus de détails ?! 😊 Ah oui, alors d'accord :

Plus sérieusement, le service Cloud PKI de Microsoft, intégré à Azure, offre une solution clé en main pour gérer les certificats numériques sans avoir à maintenir une infrastructure PKI interne. Autrement dit, vous n’avez pas besoin d’installer votre autorité interne basée sur AD CS. Grâce à des outils comme Azure Key Vault, il permet de créer, stocker, et gérer de manière sécurisée les clés et certificats dans le cloud, tout en s’intégrant aux services Microsoft et aux environnements hybrides.

Si malgré ce cours, les autorités de certification, ce n'est pas votre truc et que vous préférez confier leur gestion à une société spécialisée, alors vous pouvez trouver du service managé de type PKI as a service. Vous consommez des certificats, mais vous n'avez pas à vous préoccuper de maintenir des autorités de certification.

Passez dès maintenant au prochain chapitre pour poursuivre votre apprentissage.