Cet exploit dans Foxit Reader PDF utilisé pour infecter les PC avec des malwares !

Des chercheurs en sécurité ont identifié une nouvelle campagne d'attaques prenant pour cible les utilisateurs de l'application Foxit Reader, une visionneuse de PDF. Faisons le point sur cette menace.

Bien que Foxit Reader soit moins populaire que le lecteur de PDF de chez Adobe, il n'en reste pas moins une application très utilisée au niveau mondial. Elle est aussi bien utilisée par les particuliers que par certaines organisations. Le problème, c'est qu'elle contient ce que l'on pourrait appeler une "vulnérabilité by design" au sein de sa fonction d'affichage des alertes de sécurité.

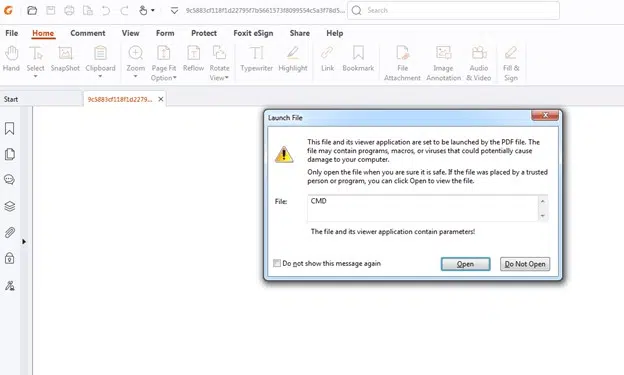

En effet, lorsqu'une potentielle menace est détectée par Foxit Reader dans un PDF, il affiche un message d'avertissement à l'écran. Le problème, c'est que ce message peut être trompeur par l'utilisateur : s'il valide deux fois en utilisant l'option par défaut, alors l'exploit est déclenché et le code malveillant peut être exécuté. Ceci devrait être révisé de façon à ce que l'action par défaut permette de refuser l'exécution.

En tirant profit de cet exploit, un attaquant peut télécharger et exécuter un code malveillant à partir d'un serveur distant sur la machine de l'utilisateur, ce qui représente un risque important. Étant donné que cette attaque tire profit d'un exploit natif à l'application, ceci permet de rester plus facilement indétectables par les systèmes de sécurité.

Foxit Reader : des cyberattaques sont en cours

D'après le rapport publié par les chercheurs de Check Point, un groupe de cybercriminels suivi sous le nom d'APT-C-35 (DoNot Team) exploite activement cette vulnérabilité au sein de cyberattaques. "Cet exploit a été utilisé par de nombreux acteurs malveillants, dans le cadre de la cybercriminalité et de l'espionnage.", peut-on lire.

Elle est notamment utilisée pour déployer des malwares divers et variés, parmi lesquels VenomRAT, Agent-Tesla, Remcos, NjRAT, NanoCore RAT, Pony, Xworm, AsyncRAT, et DCRat.

La majorité des fichiers PDF collectés exécutaient une commande PowerShell qui téléchargeait une charge utile à partir d'un serveur distant et l'exécutait ensuite, bien qu'à certaines occasions d'autres commandes aient été utilisées.", précise le rapport.

Comment se protéger ?

La mise à jour "2024.3" va résoudre ce problème de sécurité dans Foxit Reader. Pour le moment, elle n'est pas encore disponible, donc vous devez faire attention à ne pas vous faire berner lors de l'utilisation de cette application pour ouvrir des fichiers PDF.