Ce fichier PowerPoint infecte votre machine avec un simple survol de la souris sur un lien

Des cybercriminels s'appuient sur une nouvelle technique d'exécution de code pour infecter les ordinateurs sous Windows à partir d'une simple présentation PowerPoint et d'un mouvement de souris ! Explications.

D'après un rapport de l'entreprise Cluster25, cette nouvelle campagne d'attaques est dirigée par le groupe APT28, surnommé "Fancy Bear" et associé à la Russie. Cette attaque se veut particulièrement furtive, car elle ne nécessite pas l'utilisation d'une macro malicieuse pour télécharger et exécuter la charge malveillante, en l'occurrence ici le malware Graphite.

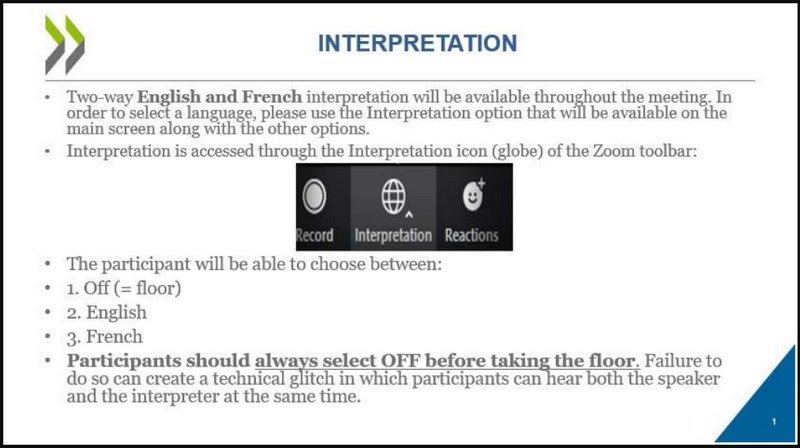

Les cybercriminels utilisent un fichier PowerPoint malveillant aux couleurs de l'organisation OECD (Organisation de coopération et de développement économiques). D'après Wikipédia, il s'agit "d'une organisation internationale d'études économiques, dont les pays membres — des pays développés pour la plupart — ont en commun un système de gouvernement démocratique et une économie de marché."

Dans ce fichier PowerPoint, il y a deux diapos, l'une avec des instructions en anglais et l'autre en français, dans le but de fournir des informations sur l'utilisation de l'option d'interprétation dans l'application de vidéoconférence Zoom. Ce fichier contient un lien hypertexte qui permet d'appeler un script PowerShell malveillant à partir de l'utilitaire SyncAppvPublishingServer. Visiblement, il s'agit d'une technique connue et déjà documentée en 2017, comme le montre cet article.

D'après les chercheurs, cette campagne d'attaques vise les pays de l'Union européenne, et plus précisément des entités dans le secteur de la défense, ainsi que des entités gouvernementales.

Comment s'effectue l'infection de la machine ?

En ouvrant le document PowerPoint en mode présentation, la machine d'un utilisateur peut être infectée simplement en passant sa souris au mauvais endroit ! En effet, si l'utilisateur passe sa souris sur le lien hypertexte intégré à la présentation, un script PowerShell s'exécute et il télécharge le fichier JPEG "DSC0002.jpeg" à partir d'un compte OneDrive. Ce fichier n'est pas une simple image puisqu'il s'agit d'une DLL chiffrée (lmapi2.dll) qui est alors déchiffrée et stockée dans le dossier "C:\Program Data\" avant d'être lancée par rundll32.exe. En complément, une clé de registre est créée pour le côté persistance.

Ce premier processus télécharge et déchiffre une seconde image JPEG, sur le même principe que la première. Au final, la souche malveillante Graphite est exécutée sur la machine infectée. Pour communiquer avec l'infrastructure C2, le malware s'appuie sur Microsoft Graph API et OneDrive, en utilisant une authentification basée sur un jeton OAuth2. Cet espace OneDrive sert de dépôt pour déployer de nouvelles charges utiles sur la machine infectée. L'exécution de commande à distance est également possible.

La Russie a le dos extrêmement large en ce moment !

Merci pour cet article des plus intéressants.

Et comment on fait pour s’en protéger svp?