Campagne « Windows 11 Alpha » : un document Word malveillant circule par e-mail !

Depuis plusieurs semaines, Windows 11 fait la une de l'actualité et beaucoup de monde parle de lui ! Forcément, cette popularité intéresse les pirates puisque cela représente l'opportunité de créer de nouveaux pièges. Aujourd'hui, je vais vous parler de la campagne "Windows 11 Alpha".

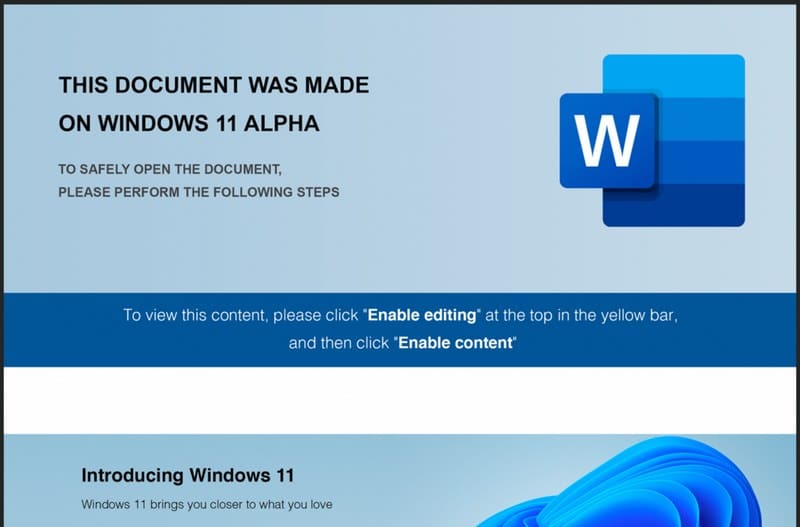

Un document Word malveillant supplémentaire circule par e-mail actuellement ! Lorsqu'on l'ouvre, on découvre un document avec un thème Windows 11, avec un message : "Ce document a été fait sur Windows 11 Alpha". Il est précisé ensuite que pour visualiser le contenu du document, il faut cliquer sur le bouton "Activer les modifications" et ensuite activer le contenu. Si vous effectuez ces deux actions, c'est là que vous déclenchez les macros VBA intégrées au document.

L'objectif est clair : vous faire croire que ce document a été créé sur un système plus récent, en l'occurrence Windows 11, et que vous devez faire ces deux actions pour visualiser le contenu du document.

Des chercheurs en sécurité pensent que c'est le groupe de cybercriminels FIN7, connu également sous les noms de Carbanak et Navigator, qui est à l'origine de cette campagne. Pour rappel, ce groupe de pirates est spécialisé dans le vol de données bancaires.

Les pirates ont fait le nécessaire pour brouiller les pistes au sein du code et le rendre difficile à lire. Néanmoins, des chercheurs en sécurité sont parvenus à en savoir un peu plus à son sujet.

Il commence par effectuer quelques vérifications, notamment la langue, la vérification du domaine CLEARMIND, et il recherche des informations (RootDSE) sur l'annuaire LDAP auquel est rattachée la machine (si c'est le cas). Ce qui est surprenant par contre, c'est que le script est arrêté s'il est exécuté sur une machine virtuelle ou une machine qui dispose de moins de 4 Go de RAM.

Si les conditions sont réunies pour que le script s'exécute, il charge un fichier JavaScript appelé word_data.js et qui a pour objectif de mettre en place une porte dérobée. De quoi permettre au pirate d'accéder à la machine infectée à distance grâce à l'infrastructure de contrôle.

En résumé, méfiez-vous de tous les e-mails au sujet de Windows 11 et prévenez vos utilisateurs ! Même si ce document semble être en anglais, cela pourrait évoluer ou tromper certaines personnes d'autant plus que le thème graphique du document est bien travaillé.