Le botnet CatDDoS exploite plus de 80 vulnérabilités pour compromettre des appareils !

Au cours des trois derniers mois, les cybercriminels derrière le botnet CatDDoS ont utilisé plus de 80 failles de sécurité différentes pour compromettre des appareils ! Ce botnet est ensuite utilisé pour effectuer des attaques DDoS. Faisons le point.

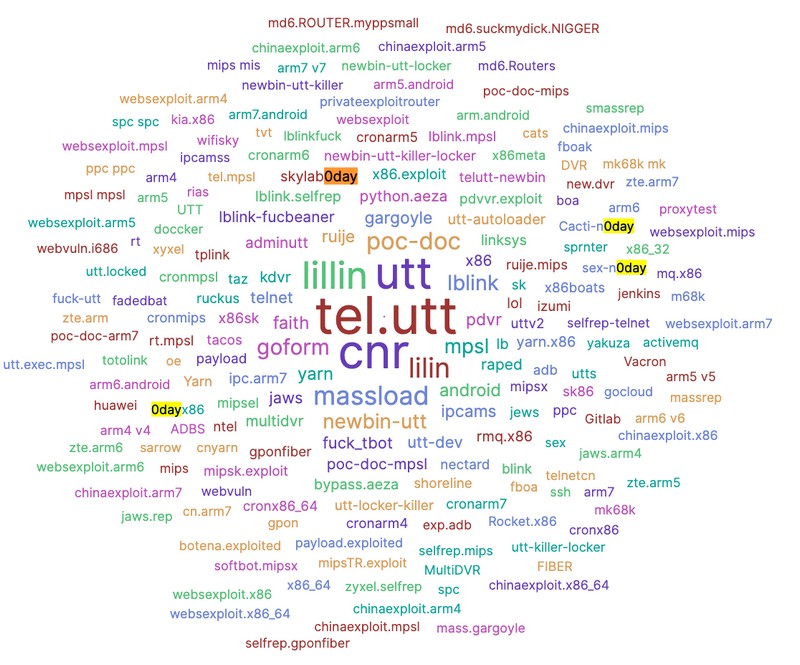

Le botnet CatDDoS, apparu pour la première fois en août 2023 et qui est considéré comme une variante du botnet Mirai, a été observé par l'équipe de chercheurs QiAnXin XLab. Il s'avère que le botnet a été utilisé pour cibler jusqu'à 300 appareils par jour et que pour la compromission de ces derniers, il s'appuie sur pas moins de 80 vulnérabilités différentes. Certaines n'ont pas encore été identifiées et il pourrait s'agir de zero-day, d'après le rapport publié par QiAnXin XLab.

Certaines vulnérabilités sont récentes, tandis que d'autres ont été découvertes il y a plusieurs années. Parmi les produits pris pour cible, nous pouvons citer : Apache Log4j, Apache ActiveMQ, Cacti, Jenkins, les routeurs Linksys, Netgear, TP-Link et D-Link, les NAS Seagate, les contrôleurs de gestion Wi-Fi Ruckus, des équipements de chez Zyxel ou encore différents modèles de caméras notamment chez Avtech. Il y a une réelle diversité dans cette liste.

Toujours d'après ce rapport, la France fait partie des pays les plus impactés par les attaques DDoS orchestrées par CatDDoS : "Nous pouvons constater que les cibles des gangs liés à CatDDoS sont réparties dans le monde entier, en particulier aux États-Unis, en France, en Allemagne, au Brésil et en Chine." - Il peut s'agir de fournisseurs de services Cloud, d'industries, d'administrations publiques ainsi que d'organisations dans différents domaines comme la recherche scientifique, la construction, ou encore l'éducation.

Les chercheurs expliquent également que d'autres botnets sont similaires à CatDDoS et qu'ils partagent certains éléments. On pourrait presque dire qu'il y a un modèle de fonctionnement et de code qui est partagé entre plusieurs botnets.

Nous pourrions qualifier le botnet CatDDoS de botnet polymorphe, car il est capable d'effectuer des attaques DDoS en utilisant UDP, TCP et d'autres méthodes. Il n'est pas à exclure qu'il exploite la nouvelle technique baptisée DNSBomb.