Des chercheurs découvrent Bootkitty : le 1er bootkit UEFI qui cible Linux !

Des chercheurs en sécurité ont fait la découverte d'un nouveau logiciel malveillant surnommé Bootkitty : le premier bootkit UEFI créé pour les systèmes Linux. Faisons le point sur cette menace potentielle.

Les chercheurs en sécurité de chez ESET ont publié un nouveau rapport pour évoquer Bootkitty, le premier bootkit UEFI imaginé pour infecter les machines sous Linux, en particulier certaines versions d'Ubuntu. En effet, en novembre 2024, une application UEFI inconnue jusqu'alors, nommée bootkit.efi, a été téléchargée sur VirusTotal afin d'être analysée (voir l'analyse ici).

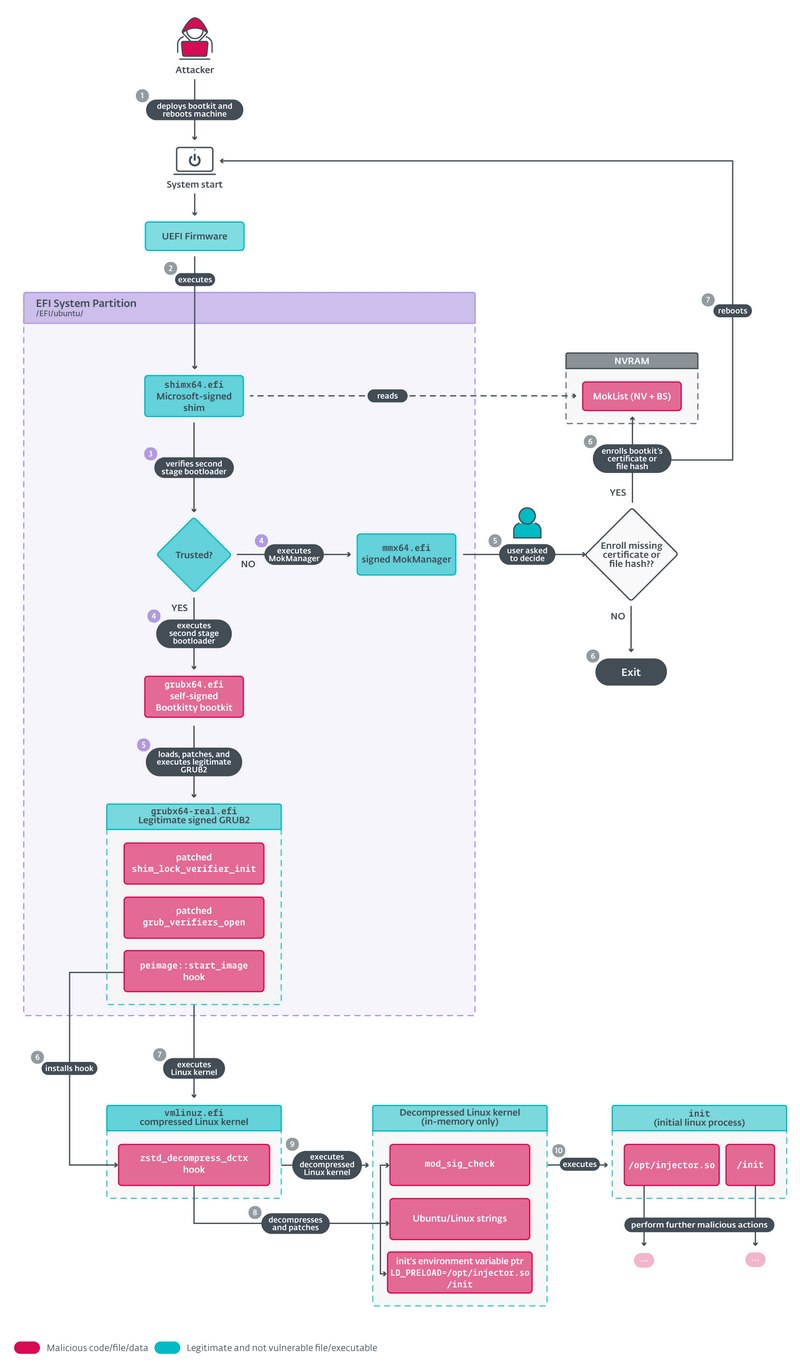

L'objectif principal de ce bootkit est de désactiver la fonction de vérification de la signature du noyau et de précharger deux binaires ELF via le processus init de Linux. Ainsi, les deux binaires sont chargés au plus tôt dans la séquence de démarrage du système, car le processus init est le premier processus exécuté par le noyau Linux lors du démarrage. "Il corrige, en mémoire, les fonctions nécessaires à la vérification de l'intégrité avant l'exécution de GRUB.", précise les chercheurs.

Néanmoins, il ne passerait pas la barrière du Secure Boot puisqu'il est signé avec un certificat auto-signé : "Bootkitty est signé par un certificat auto-signé, et n'est donc pas capable de fonctionner sur des systèmes avec UEFI Secure Boot activé, à moins que les certificats de l'attaquant n'aient été installés.", peut-on lire dans le rapport.

Au cours de leur analyse, les chercheurs de chez ESET ont également fait la découverte d'un module de noyau non signé probablement lié à ce bootkit. Il est capable de déployer un binaire ELF baptisé BCDropper qui charge lui-même un autre module de noyau encore inconnu après le démarrage du système. Il agit plutôt comme un rootkit sur la machine Linux.

Quels sont les auteurs de Bootkitty ?

Le message de démarrage de Bootkitty indique "Devloped by BlackCat", ce qui fait penser au gang de ransomware ALPHV/BlackCat. Néanmoins, ce ne serait pas le cas, comme l'expliquent les chercheurs : "En effet, BlackCat est un nom utilisé par les chercheurs et Bootkitty a été développé en C, tandis que le groupe se fait appeler ALPHV et développe ses logiciels malveillants exclusivement en Rust."

À ce stade, rien ne permet d'établir un lien avec le tristement célèbre gang de ransomware ALPHV/BlackCat. Ce même rapport évoque l'idée d'un logiciel malveillant encore en cours de développement, que l'on pourrait qualifier de PoC. À suivre.