BitLocker en entreprise : chiffrer les postes et centraliser les clés de récupération

Sommaire

- I. Présentation

- II. Stocker les clés de récupération BitLocker dans l'Active Directory

- III. GPO pour configurer BitLocker sur Windows

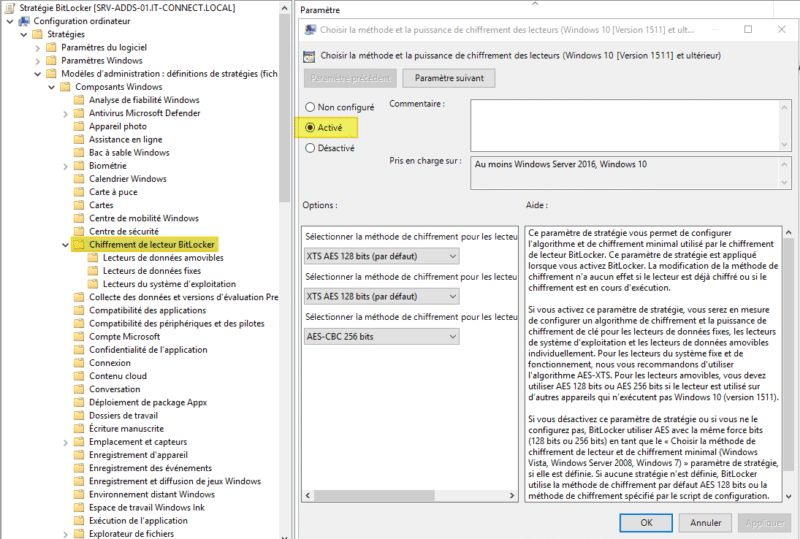

- A. Paramètre n°1 - Choisir la méthode et la puissance de chiffrement des lecteurs

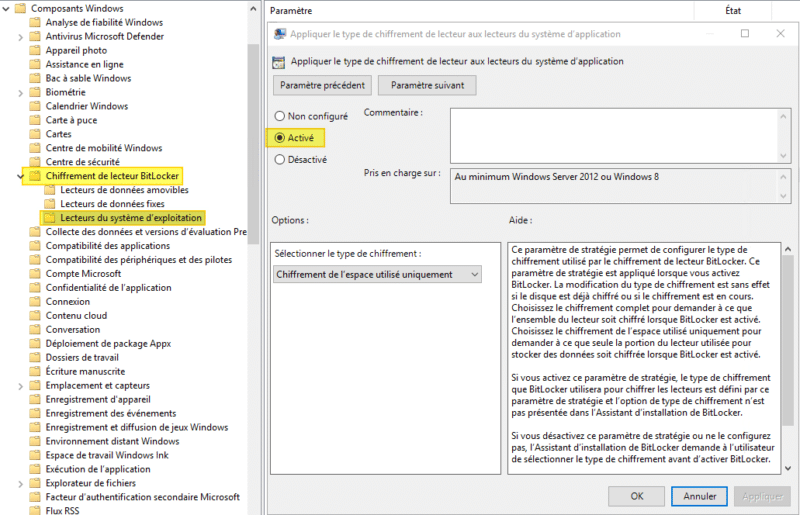

- B. Paramètre n°2 - Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application

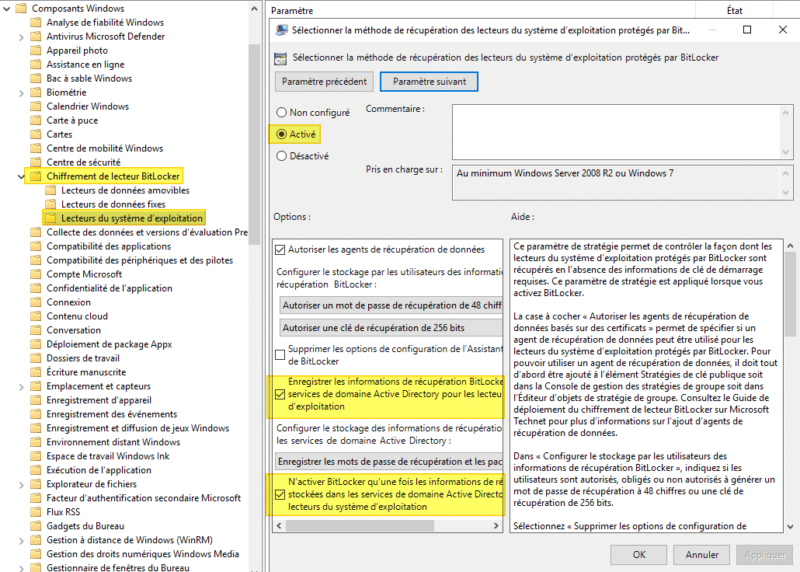

- C. Paramètre n°3 - Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

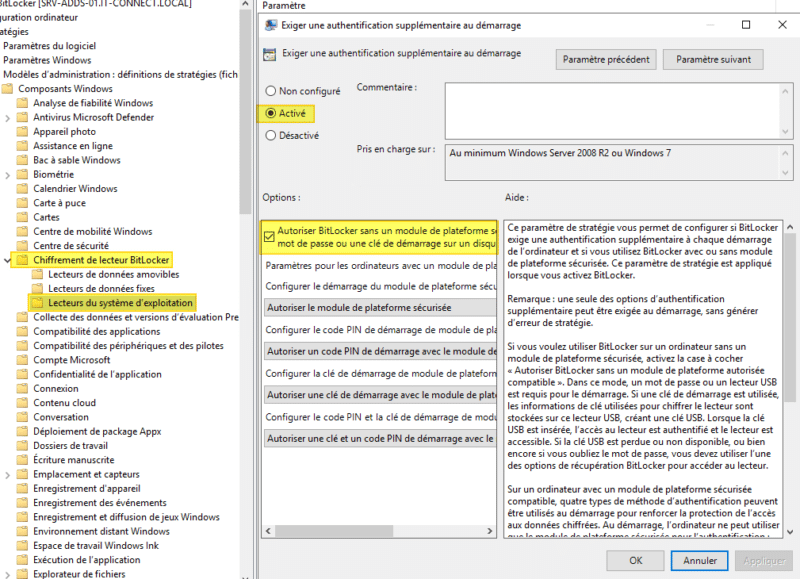

- D. Paramètre n°4 - Exiger une authentification supplémentaire au démarrage

- E. La GPO BitLocker est prête

- IV. Activer le chiffrement BitLocker sur Windows

- V. Comment retrouver une clé de récupération BitLocker ?

- VI. GPO - Script pour activer BitLocker sur plusieurs postes Windows

I. Présentation

Dans ce tutoriel, nous allons voir comment déployer BitLocker en entreprise dans le but de chiffrer les disques système des postes de travail Windows, mais aussi de centraliser les clés de récupération dans l'Active Directory.

BitLocker est une fonctionnalité intégrée à Windows et qui permet de sécuriser le contenu de votre disque grâce au chiffrement des données. En complément, vous pouvez utiliser BitLocker To Go afin de chiffrer un disque externe, une clé USB ou une carte mémoire. Nous avons déjà vu comment chiffrer un PC Windows ou un périphérique USB externe, mais en entreprise, on peut avoir besoin d'aller un peu plus loin.

Quand je dis "aller un peu plus loin", c'est-à-dire :

- Stocker les clés de récupération BitLocker dans l'Active Directory pour chaque ordinateur protégé par BitLocker

- Déployer une configuration BitLocker identique sur un ensemble de postes

- Activer automatiquement la protection BitLocker sur un ensemble de postes (sans devoir le faire à la main)

II. Stocker les clés de récupération BitLocker dans l'Active Directory

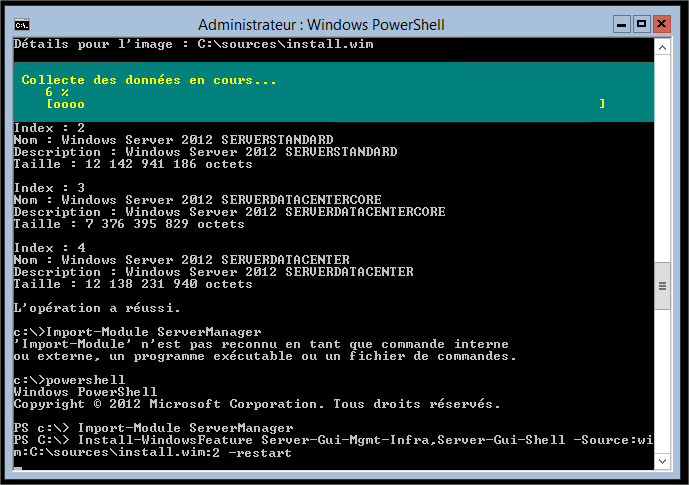

Sur votre serveur contrôleur de domaine, connectez-vous en tant qu'administrateur afin d'installer de nouvelles fonctionnalités.

Vous pouvez le faire à partir de l'interface graphique : Gestionnaire de serveur > Gérer > Ajouter des rôles et fonctionnalités. Une fois à l'étape "Fonctionnalités", sélectionnez "Utilitaires d'administration de Chiffrement de lecteur BitLocker".

L'alternative consiste à utiliser PowerShell et le cmdlet Install-WindowsFeature, comme ceci :

Install-WindowsFeature -Name "RSAT-Feature-Tools-BitLocker","RSAT-Feature-Tools-BitLocker-RemoteAdminTool","RSAT-Feature-Tools-BitLocker-BdeAducExt"

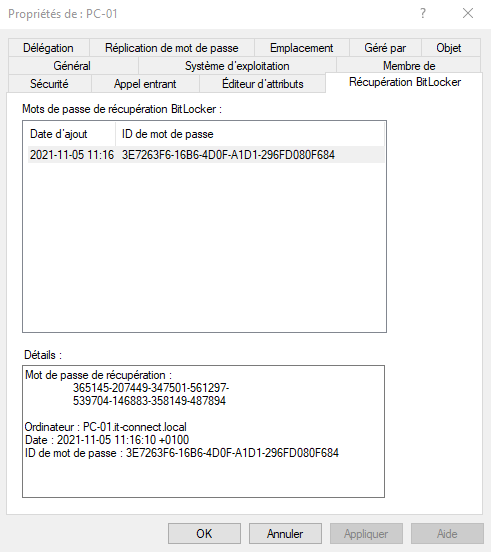

Vous allez me dire "à quoi ça sert cette installation ?", et bien, ouvrez la console "Utilisateurs et ordinateurs Active Directory". Accédez aux propriétés d'un objet "Ordinateur" de votre annuaire et vous allez voir un nouvel onglet : "Récupération BitLocker". C'est au sein de cet ongle que l'ordinateur viendra stocker son identifiant et la clé de récupération BitLocker associée. De cette façon, vous centralisez les clés de récupération BitLocker dans votre annuaire Active Directory.

À la fin de ce tutoriel, nous verrons apparaître des informations dans l'Active Directory après avoir déployé BitLocker sur un poste.

Note : une alternative consiste à stocker les clés dans Azure AD via Intune. Voir ce lien.

III. GPO pour configurer BitLocker sur Windows

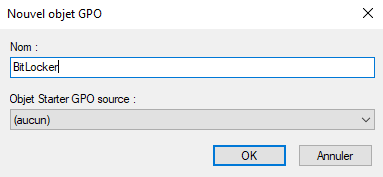

Toujours sur le contrôleur de domaine (ou à distance via les outils RSAT), ouvrez la console "Gestion de stratégie de groupe". Créez une nouvelle GPO et donnez-lui un nom, par exemple "BitLocker".

Je vous invite à lier cette GPO à une OU de test dans un premier temps pour valider la configuration, puis ensuite sur les OUs où se situent les PC à protéger. Pour ma part, comme c'est un lab' je cible directement l'OU "PC" de mon annuaire Active Directory. Elle contient deux VM sous Windows 11, mais si vous avez du Windows 10, c'est très bien.

Ensuite, modifiez la stratégie de groupe "BitLocker", car nous avons plusieurs paramètres à modifier. Naviguez jusqu'à cet emplacement :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Chiffrement de lecteur BitLocker

Suivez le guide.

A. Paramètre n°1 - Choisir la méthode et la puissance de chiffrement des lecteurs

Commençons par le premier paramètre nommé "Choisir la méthode et la puissance de chiffrement des lecteurs (Windows 10 [Version 1511] et ultérieur)". Il sert à spécifier les méthodes de chiffrement à utiliser en fonction du type de lecteurs : le disque système, un autre disque local ou alors un périphérique USB externe.

Commencez par activer ce paramètre et ensuite utilisez le chiffrement "XTS AES 128 bits" pour le disque du système et les autres disques locaux, car c'est une méthode plus robuste, mais uniquement supportée sur Windows 10 version 1511 et supérieur. Pour les périphériques USB, on va utiliser de l'AES-CBC 256 bits, ce qui facilite la compatibilité avec les autres versions de Windows, entre autres.

Le fait de configurer les algorithmes ici va permettre d'uniformiser la configuration sur les postes.

B. Paramètre n°2 - Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application

Le second paramètre se situe dans "Lecteurs du système d'exploitation", comme ceux qui suivront après. Il se nomme "Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application" et permet d'indiquer comment BitLocker doit chiffrer le disque : tout le disque ou uniquement le contenu au fur et à mesure.

Activez ce paramètre et choisissez l'option "Chiffrement de l'espace utilisé uniquement", ce sera plus rapide sur les machines déjà en service depuis un moment, où le stockage est déjà sollicité.

C. Paramètre n°3 - Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

Le troisième paramètre à configurer se nomme "Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker". Il va permettre d'indiquer aux postes qu'ils doivent sauvegarder leur clé de récupération dans l'Active Directory et aussi de vérifier que la clé est bien sauvegardée dans l'Active Directory avant de commencer à chiffrer le poste.

Activez ce paramètre, et veillez à ce que les deux options suivantes soient cochées (laissez les autres options par défaut) :

- Enregistrer les informations de récupération de BitLocker dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

- N'activer BitLocker qu'une fois les informations de récupération stockées dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

D. Paramètre n°4 - Exiger une authentification supplémentaire au démarrage

Le quatrième et dernier paramètre que nous allons configurer se nomme "Exiger une authentification supplémentaire au démarrage" et il doit être configuré uniquement si le PC cible n'a pas de puce TPM. Il va permettre d'autoriser le déverrouillage du disque par un mot de passe à saisir au démarrage du PC. Si vos PCs ont des puces TPM, ce n'est pas nécessaire de configurer ce paramètre. Pour ma part, je l'ai fait dans le cadre de cette démo, car mes VMs n'ont pas de puce TPM virtuelle.

E. La GPO BitLocker est prête

La GPO pour configurer BitLocker est prête. Attention, cela ne va pas activer le chiffrement sur le disque système de vos postes. Par contre, BitLocker sera préconfiguré et prêt à être activé, en quelques clics. Nous allons voir dans la suite de cet article comment activer le chiffrement BitLocker via une GPO et un script.

Pour le moment, on va tester notre GPO et la collecte des clés de récupération dans l'Active Directory.

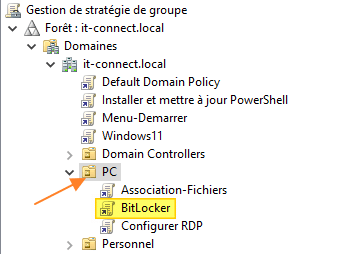

IV. Activer le chiffrement BitLocker sur Windows

Sur un poste client sur lequel s'applique la GPO, vous devez activer le chiffrement BitLocker sur le disque système pour voir ce qui se passe. Pour rappel, un simple clic droit sur le disque local puis "Activer BitLocker" est suffisant.

Note : pour ceux qui connaissent bien l'assistant de configuration de BitLocker sur un poste, vous verrez que certaines étapes n'apparaissent pas. C'est normal, cela correspond aux étapes préconfigurées par notre GPO.

En complément, vous pouvez regarder cet article : Tutoriel - Chiffrer un disque système Windows avec BitLocker

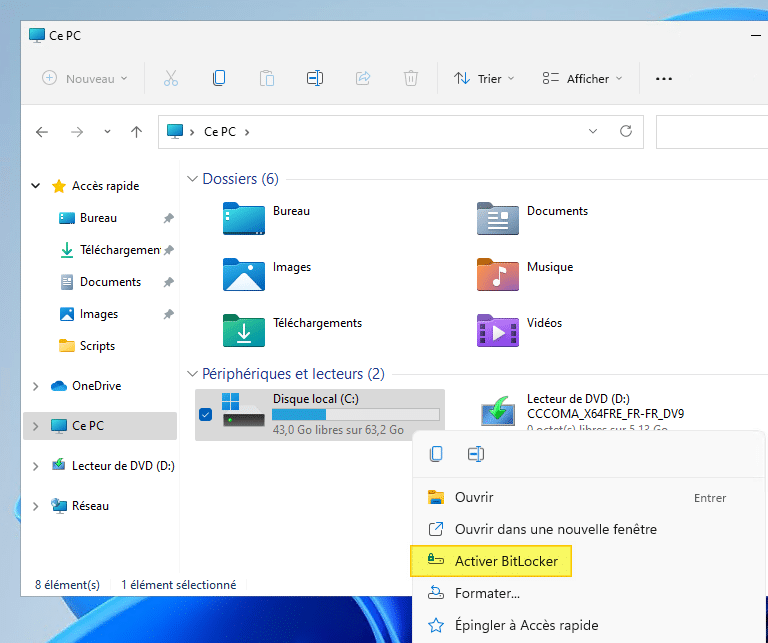

Une fois le chiffrement démarré, retournez dans la console "Utilisateurs et ordinateurs Active Directory", accédez aux propriétés de l'ordinateur sur lequel vous venez d'activer le chiffrement et cliquez sur l'onglet "Récupération BitLocker".

Et là, normalement, vous devez avoir une bonne surprise et visualiser la clé de récupération (champ "Mot de passe de récupération"), comme dans cet exemple :

Notre configuration fonctionne très bien : les clés de récupération de nos postes seront centralisées dans l'Active Directory. Si un utilisateur vous appelle, car il a besoin de la clé de récupération, il suffira de se référer à l'Active Directory pour trouver l'information.

Si la configuration est régénérée sur le poste, une nouvelle clé de récupération sera générée. Elle viendra automatiquement s'ajouter dans l'Active Directory à la suite, sans supprimer les références de l'ancienne clé.

V. Comment retrouver une clé de récupération BitLocker ?

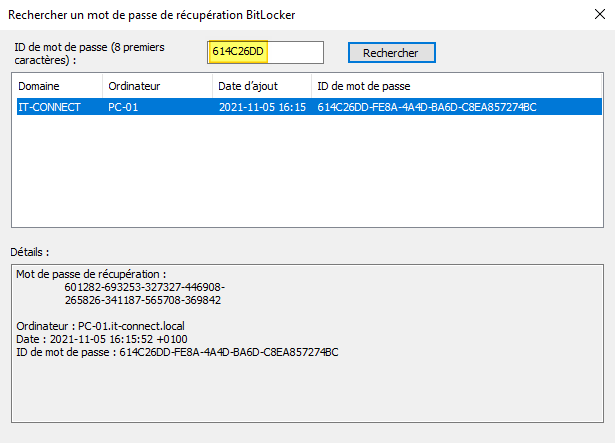

Dans le cas où un utilisateur est bloqué ou que vous n'avez pas le nom de la machine, retrouver la clé de récupération dans l'annuaire AD pourrait devenir un vrai casse-tête. Heureusement, grâce aux outils installés au début du tutoriel, nous pouvons rechercher une clé de récupération à partir des 8 premiers caractères de l'identifiant de l'ordinateur.

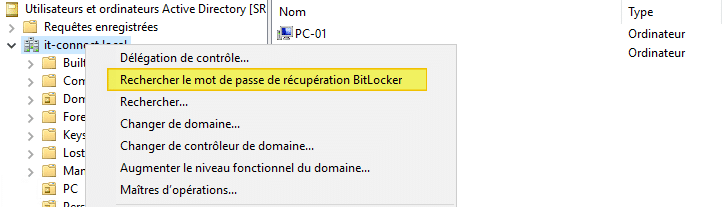

Toujours dans la console "Utilisateurs et ordinateurs Active Directory", effectuez un clic droit sur le nom de votre domaine et cliquez sur "Rechercher le mot de passe de récupération BitLocker".

Saisissez les 8 premiers caractères de l'identifiant du poste et cliquez sur "Rechercher".

Vous n'avez plus qu'à utiliser la clé de récupération. Facile, n'est-ce pas ?

VI. GPO - Script pour activer BitLocker sur plusieurs postes Windows

Pour finir ce tutoriel en beauté, nous allons voir créer une GPO qui va permettre d'activer BitLocker sur la partition système des postes Windows. Cela va éviter de devoir configurer les postes à la main.

Pour cela, on va utiliser le module PowerShell "BitLocker" qui est intégré à Windows et qui est plus dans l'air du temps que l'outil manage-bde. Avant de vous livrer le script tel quel, je vais vous expliquer quelques commandes.

Pour connaître l'état de BitLocker sur votre disque système, vous pouvez exécuter cette commande (la variable d'environnement $env:SystemDrive permet de récupérer la lettre du lecteur où est installé Windows) :

Get-BitLockerVolume -MountPoint $env:SystemDrive

Lorsqu'un disque est protégé par BitLocker le statut est "FullyEncrypted", alors qu'à l'inverse le statut est "FullyDecrypted" si le disque n'est pas chiffré.

Ensuite, il faut ajouter une méthode de protection pour la clé BitLocker. Si votre machine dispose d'un module TPM, utilisez cette commande :

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

À l'inverse, si la machine n'a pas de puce TPM, il faudra s'appuyer sur un mot de passe (à saisir au démarrage de la machine). Ce qui donne une commande différente, voici pour définir le mot de passe "bonjour123" :

$BitLockerPwd = ConvertTo-SecureString "bonjour123" -AsPlainText -Force Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -PasswordProtector -Password $BitLockerPwd

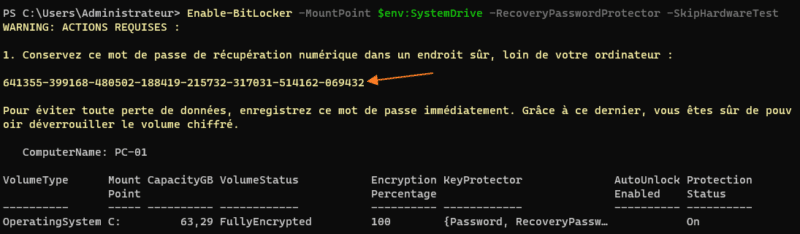

Enfin, il faut activer BitLocker sur la partition système grâce à Enable-BitLocker. Si vous souhaitez que le matériel soit vérifié avant que BitLocker commence à chiffrer, supprimez le paramètre "-SkipHardwareTest" de la commande ci-dessous. Cela implique qu'il faudra redémarrer, et que si tout est OK le chiffrement BitLocker débutera.

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

Cette commande retourne la clé de récupération dans la sortie et c'est aussi cette clé que vous allez retrouver dans l'Active Directory :

Au final, si l'on veut chiffrer le disque système de nos machines Windows par script, on obtient le bout de code ci-dessous (grâce à la condition "if" on effectue l'opération seulement si le disque n'est pas chiffré pour le faire qu'une seule fois).

if((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq "FullyDecrypted"){ Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest }

Bien sûr, vous pouvez compléter et améliorer ce bout de code même s'il fonctionne en l'état. Désormais, il faut l'exécuter au démarrage de Windows au travers d'une GPO.

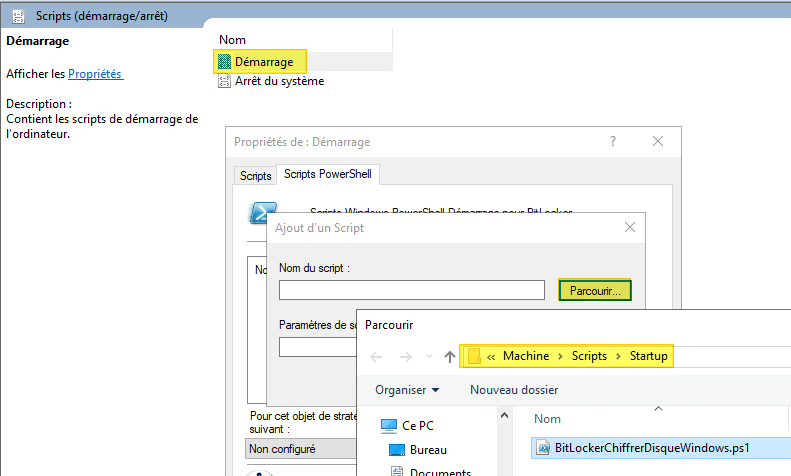

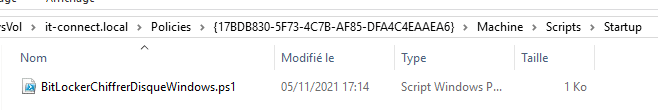

Commencez par créer un script PS1 et à inclure le bout de code ci-dessus à l'intérieur. Pour ma part, je nomme ce script BitLockerChiffrerDisqueWindows.ps1.

Ensuite, je vous invite à modifier la GPO "BitLocker" créée précédemment. Parcourez les paramètres comme ceci :

Configuration ordinateur > Stratégies > Paramètres Windows > Scripts (démarrage/arrêt)

Cliquez sur "Démarrage" et accédez à l'onglet "Scripts PowerShell". Là, cliquez sur "Parcourir" afin de venir chercher le script PS1 que l'on vient de créer. Je vous invite à le copier-coller dans ce dossier afin qu'il soit stocké directement au niveau de la GPO, comme ceci :

Plus précisément, le script se retrouve dans le dossier "Machine > Scripts > Startup" de ma GPO au sein du SYSVOL. Par exemple :

Une fois que c'est fait, vous pouvez valider et fermer la GPO, car elle est prête. Il ne reste plus qu'à tester sur un poste client où BitLocker n'est pas actif : après un "gpupdate /Force" et un redémarrage, le chiffrement du disque système doit démarrer et la clé de récupération doit être visible dans l'Active Directory directement.

le script d’activation fonctionne meme en SYSTEM ?

Oui tout à fait 🙂

comment peut-il fonctionner s’il doit enregistrer la clé dans l’AD?

Merci pour ce beau tuto, encore un 🙂

Y a-t-il des sites, des outils de diagnostics ou des références sur le dépannage Bitlocker ?

Nous avons régulièrement des appels utilisateurs car leur poste demande la clé, et ce fréquemment après les mises à jour Windows mensuelles, mais pas forcément de solution sur le long terme.

Hello,

Tu as l’observateur d’événements avec des journaux spécifiques, sinon l’utilitaire manage-bde qui est assez ancien mais intégré à Windows.

Microsoft parle de toute ça sur cette page : Dépannage BitLocker

Tu as le problème à chaque fois qu’il y a des mises à jour?

A+

Florian

Bonjour,

Merci pour ces infos, je vais regarder ça de plus près.

Le problème se produit sur certains postes HP d’un même modèle, et ce effectivement après les mises à jour. Nous avons essayé de mettre à jour le bios, de désactiver certaines options comme désactiver l’USB au démarrage, mais pour l’instant nous n’avons pas trouvé la solution.

Merci beaucoup en tout cas 🙂

Bonne journée

BONJOUR MONSIEUR FLORIAN

MOI JE SOUHAITE METTRE EN PLACE CETTE SOLUTION POUR LE COMPTE DE NOTRE ENTREPRISE EN TANT QU’ASSISTANT IT. EST CE UNE BONNE IDEE ? SI OUI, J’AURAI BESOIN D’ETRE COACHE PAR VOUS

Bonjour

Un grand merci pour tous vos précieux tutos que je suis avec un grand intérêt

Lors de la modification de la GPO bitlocker, le Modèles d’administration / Composants Windows n apparaît pas… J’ai cherché en vain comment l’ajouter, mais je n’ai pas trouvé. Pourriez-vous m’aider ?

Merci

Top l’article.

Je pense que tu peux prévoir une version pour automatiser l’enregistrement des clés dans Azure AD, et un second pour faire la même chose mais via Intune.

Ce sont de vrais sujets parfois même bloquants, si j’en crois ce que j’entends autour de moi 😉

Il me semble que si vous utilisez AzureAD les clés remontent automatiquement dans Intune/Identité.

Bonjour à tous,

Merci à vous, Florian pour le tuto sur Bitlocker.

Par contre, j’ai une question concernant la puce TPM , peut-on l’émuler sous VMware Workstation ?

Cordialement,

Nicolas

Bonjour,

Oui tu as l’option vTMP sous VMware Workstation 🙂 Mais il faut au préalable crypter ta VM dans les options de configuration avancées.

Thomas

Bonjour,

Lors de la mise en place du script en GPO, bitlocker ne s’active pas sur les postes non admins.

Le script ce lance bien car j’ai ajouter un |out-file et mon fichier est bien modifié.

Cependant pas d’activation de bitlocker. Quand je lance a la main, en admin, le script est OK. Une idée?

Bonjour Mikael, ta question m’interpelle… car nous avons ici exactement le même soucis, les mêmes symptômes! Est-ce que tu as trouvé une info quelque part?

Merci d’avance

Eric

Nous avons actuellement le même soucis, vu la date des commentaires peut-être une mise à jour Windows. Avez-vous trouvé une solution de votre côté (moi pour le moment rien) ?

Bonjour,

Je rencontre le même problème et je ne trouve aucune solution sur mes différentes recherche.

Avez-vous résolu le problème ?

Benjamin

Bonjour,

Exactement le même problème, certain poste (essentiellement des fixes) n’active pas Bitlocker. Il semble y avoir un problèmes de droit entre SecureBoot et TPM.

Erreur :

BitLocker cannot use Secure Boot for integrity because the UEFI variable ‘SecureBoot’ could not be read.

Error Message: Le client ne dispose pas d’un privilège nécessaire.

Avez-vous la même chose ?

Merci

Bonjour,

Avez-vous essayé de désactiver le « Secure boot » dans le Bios?

Bonjour,

Quel est le script powershell possible afin de combiner la solution de chiffrement à l’aide de la puce TPM et celui du mot de passe svp ?

J’ai essayé ceci mais il prend en compte que le TPM protector et plus le mot de passe :

if((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq « FullyDecrypted »){

$BitLockerPwd = ConvertTo-SecureString « bonjour123 » -AsPlainText -Force

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector -PasswordProtector -Password $BitLockerPwd

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

Merci d’avance pour vos réponse.

Cordialement,

if((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq « FullyDecrypted »){

$SecureString = ConvertTo-SecureString « bonjour123 » -AsPlainText -Force

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -Pin $SecureString -TPMandPinProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

Bonjour,

Je répond sans doute un peu tard mais si ça peut aider :

if((Get-BitlockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq « FullyDecrypted »)

{

if ((Get-Tpm).TpmPresent -eq « True »)

{

echo « Il y a une puce TPM »

if ((Get-Tpm).TmpReady -eq « False »)

{

echo « La puce TPM est bien présente mais elle doit être initialisée.. »

initialize-tpm

echo « La puce TPM a bien été initialisée »

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

else

{

echo « La puce TPM est présente et déjà intialisée ! »

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

}

else

{

echo « Il n’y a pas de puce TPM : »

echo « La sécurisation BitLocker par mot de passe va donc être choisit »

$BitlLockerPwd = ConverTo-SecureString « votremotdepasse » -AsPlainText -Force

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -PasswordProtector -Password $BitLockerPwd

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

}

else

{

echo « Le PC est déjà chiffré ou en cours de chiffrement »

}

Bonjour,

J’ai suivi la procédure, cependant j’aurais besoin de savoir si il est possible d’ajouter le mot de passe de récupération pour un lecteur D:\ sur l’Active Directory.

Merci d’avance pour votre réponse.

Si je me souviens bien, il faut avoir Windows version Enterprise. Avec la version Pro c’est seulement le C:

Bonjour l’équipe,

le post n’est pas tout recent mais j’ai tout de meme une question.

tout fonctionne correctement quand je le fais à la mains sauf que par script dans l’AD j’ai une erreur :

0x80070522

probleme de droit. Avez vous une idee ?

Bonjour

J’ai le même problème. Avez-vous réussi à résoudre le résoudre?

Et si oui, pouvez-vous m’indiquer ce que vous avez fait?

D’avance merci

Bonjour Florian et merci pour cet excellent tutoriel,

J’ai mis en place le chiffrement de disques dans le cadre d’un parc équipé de PC Dell en utilisant une GPO qui enregistre la clé de déchiffrement dans l’AD.

Cependant, de manière aléatoire, la GPO génère un popup avec le message suivant : « Bitlocker could not be enabled. The Bitlocker encryption key cannot be obtained. Verify that the TPM is enabled and ownership has been taken. If this computer does not have a TPM, verify that the USB drive is inserted and available ».

Sachant que la puce TPM est bien active (info dans TPM.msc), que lorsque j’exécute le PS1 manuellement sur le poste, le chiffrement fonctionne et la clé de recouvrement est enregistrée dans l’AD, que l’observateur d’évènements n’indique aucun problème, avez-vous une idée de l’origine de ce message ? Ce que je comprends, c’est qu’au moment de l’exécution de la GPO, le script n’arrive pas à stocker la clé de recouvrement dans l’AD, mais je ne sais pas pourquoi…

Ensuite, j’ai le même problème pour le déchiffrement que j’ai mis dans une GPO. Là, je n’ai pas d’erreur, mais de manière aléatoire, soit ça se déclenche directement soit ça ne se fait pas.

Si vous avez une idée, une piste… je suis preneur car là, je sèche :(.

Cdt,

Simon

Salut Simon,

Est ce que tu as réussi a résoudre ce problème? J’ai rencontré le même soucis.

Bonjour,

J’essaie le déploiement de bitlocker à l’aide de gpo sur un environnement virtuel pour ensuite faire un déploiement en masse en production.

Environnement :

Deux machines virtuelles windows server 2019 : une première qui agit comme AD DC,

J’ai ajouté une gpo bitlocker comme dans le tuto, je l’ai lié aux deux serveurs,

Après avoir mise à jour les paramètres group policy avec gpupdate sur les deux machines virtuelles, je vois bien que la gpo est bien ajoutée au niveau de la configuration ordinateur en utilisant la commande gpresult /r mais j’ai pas l’option d’activer bitlocker sur le disque local c de la 2ème machine virtuelle.

Je l’ai sur la première machine mais je crois que c’est à cause de l’ajout de la fonctionnalité bitlocker sur ce Domain controller.

Si vous pouvez me donner des pistes pour résoudre ce problème. Merci

Bonjour, j’essaye de faire un déploiement de BitLocker en entreprise.

La configuration de BitLocker est bonne et quand je l’active manuellement sur un poste en test la clé de récupération remonte bien dans l’AD.

Cependant je rencontre un problème quand je souhaite réaliser l’activation par gpo depuis l’AD.

En effet rien ne se produit en suivant le script fournit dans ce tuto. En cherchant sur internet j’ai vu qu’il pouvais s’agir d’un problème de droits. J’ai alors réalisé un montage de scripts avec un premier qui vérifie l’état de l’activation de BitLocker via la création d’un fichier sur le temp. Ce premier script appelle à exécuter un Bash avec les id d’un compte admin pour l’uac, puis ce Bash appelle à exécuter le script ps1 du tuto. Voici les trois que j’utilise :

Script 1 :

$Fichier = « C:\temp\Bitlocker_Activated.txt »

if(Test-Path $Fichier){

}else{

Start-Process -FilePath « D:\Etape2.exe »

}

———————————————————————————————————————————-

Bash:

$User = « Domaine\nom d’utilisateur admin »

$Pwd = ConvertTo-SecureString -String « mot de passe du compte admin » -AsPlainText -Force

#Construire l’objet credentials powershell pour lancer le batch

$Creds=New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList ($User,$Pwd)

#Démarrer le batch de cryptage avec les identifiants spécifiés

start-process Powershell -credential $Creds -Argumentlist « D:\Script_BitLocker_Automatisation_Activation.ps1 »

#Start-Process -FilePath « D:\Script BitLocker Automatisation Activation.ps1 »

———————————————————————————————————————————

Script 3 :

if((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq « FullyDecrypted »){

#$BitLockerPwd = ConvertTo-SecureString « Mor1lle » -AsPlainText -Force

#Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -PasswordProtector -Password $BitLockerPwd

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

New-Item C:\temp\Bitlocker_Activated.txt -type file

Cependant après plusieurs mois de recherches je n’arrive toujours pas à déployer l’activation de BitLocker dans mon entreprise.

Pouvez-vous m’aider ?

Merci d’avance.

bonjour,

j’ai le même problème dans mon entreprise j’ai voulu mettre aussi cette solution en place hélas je suis aussi bloqué

avez-vous trouvé une solution ?

Merci d’avance

Bonjour,

Est-ce qu’il existe un moyen d’automatiser l’activation de BitLocker sur les postes utilisateurs Win10 sans passer par des scripts Powershell ou cmd ? En partant du principe que l’exécution de script ne peut-être autorisé sur les postes.

Merci d’avance,

Bonjour Florian

Une possibilité d’activiter Bitlocker sans passer par le script à la fin ?

Merci

Bonjour,

Merci pour le tuto !

j’ai activé la mise en place de Bitlocker il y a un bon moment déjà et je remarque que certaines clefs ne remontent pas dans l’AD et aussi que certaines clef dispo dans l’AD ne sont pas à jour.

Y a t’il un moyen depuis l’AD de resynchroniqer les clefs de tous les pc du domaines? faire un check, mettre à jour celles qui ont changé et faire remonter celles qui ne sont pas présentent?

Cordialement

Bonjour à toutes et tous,

Pour faire fonctionner le script de chiffrement PowerShell, j’ai contourné le problème en créant une GPO (ordinateur) qui créé une tache sur les postes au démarrage du système, et cette tâche lance le script PowerShell avec l’utilisateur NT AUTHORITY\SYSTEM, cela a fonctionné pour moi.

Cordialement

FranckyDonki

Salut à tous,

j’ai le même pb que bcp d’entre vous. L activation via la gpo ne fonctionne pas.

Dans les logs windows :

Event ID 812 : Bitlocker cannot use Secure Boot for integrity because UEFI variable ‘secure boot’ could not be read

Error message : Le client ne dispose pas d’un privilége nécessaire

Un petit suivi du tuto ne serait pas un mal 😉

merci

Hello,

Oui il faudrait que je prenne le temps de refaire des tests pour mettre à jour le tutoriel si besoin…. Car visiblement beaucoup de personnes ont des problèmes!

Bonjour,

Même problème que les autres. En manuel le script fonctionne, par GPO problème de TPM…

Même problème pour moi je cherche toujours la solution

Bonjour,

J’avais un problème similaire.

En lançant le script à la main mon disque se chiffrait mais pas via la GPO lançant ce même script au démarrage du poste.

Comme mentionné dans un commentaire précédent j’ai créé via une GPO computer une tâche planifiée lançant le script à l’ouverture d’une session Windows avec comme id utilisateur NT AUTHORITY\System.