BitLocker en entreprise : chiffrer les postes et centraliser les clés de récupération dans Active Directory

Sommaire

- I. Présentation

- II. Stocker les clés de récupération BitLocker dans l'Active Directory

- III. GPO pour configurer BitLocker sur Windows

- A. Paramètre n°1 - Choisir la méthode et la puissance de chiffrement des lecteurs

- B. Paramètre n°2 - Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application

- C. Paramètre n°3 - Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

- D. Paramètre n°4 - Exiger une authentification supplémentaire au démarrage

- E. La GPO BitLocker est prête

- IV. Activer le chiffrement BitLocker sur Windows

- V. Comment retrouver une clé de récupération BitLocker ?

- VI. GPO - Script pour activer BitLocker sur plusieurs postes Windows

- VII. Conclusion

I. Présentation

Dans ce tutoriel, nous allons voir comment déployer BitLocker en entreprise dans le but de chiffrer les disques système des postes de travail Windows, mais aussi de centraliser les clés de récupération dans l'Active Directory.

BitLocker est une fonctionnalité intégrée à Windows et qui permet de sécuriser le contenu de votre disque grâce au chiffrement des données. En complément, vous pouvez utiliser BitLocker To Go afin de chiffrer un disque externe, une clé USB ou une carte mémoire. Nous avons déjà vu comment chiffrer un PC Windows ou un périphérique USB externe, mais en entreprise, on peut avoir besoin d'aller un peu plus loin.

Quand je dis « aller un peu plus loin », c'est-à-dire :

- Stocker les clés de récupération BitLocker dans l'Active Directory pour chaque ordinateur protégé par BitLocker

- Déployer une configuration BitLocker identique sur un ensemble de postes

- Activer automatiquement la protection BitLocker sur un ensemble de postes (sans devoir le faire à la main)

Remarque : ce tutoriel s'applique à Windows Server 2025 et Windows 11 24H2, ainsi que les précédentes versions de ces systèmes d'exploitation.

Version originale de l'article : 22 novembre 2021.

II. Stocker les clés de récupération BitLocker dans l'Active Directory

Sur votre serveur contrôleur de domaine, connectez-vous en tant qu'administrateur afin d'installer de nouvelles fonctionnalités.

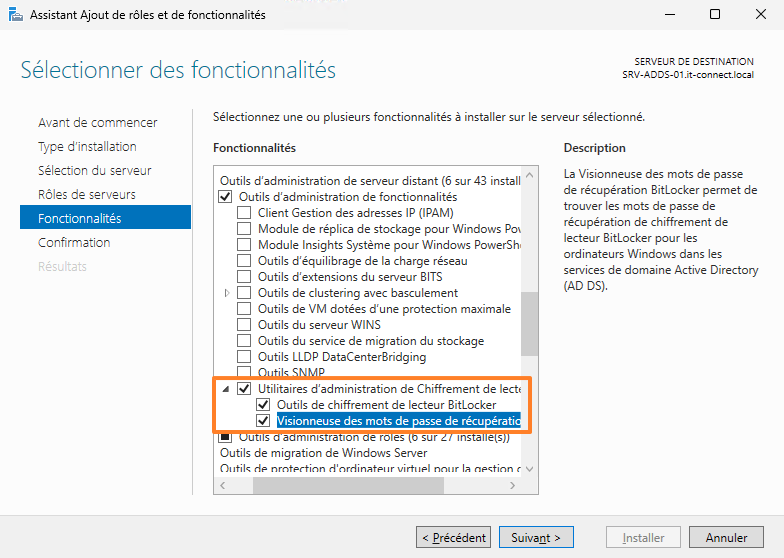

Vous pouvez le faire à partir de l'interface graphique : Gestionnaire de serveur > Gérer > Ajouter des rôles et fonctionnalités. Une fois à l'étape "Fonctionnalités", sélectionnez l'entrée "Utilitaires d'administration de Chiffrement de lecteur BitLocker" qui se situe sous "Outils d'administration de serveur distant" puis "Outils d'administration de fonctionnalités".

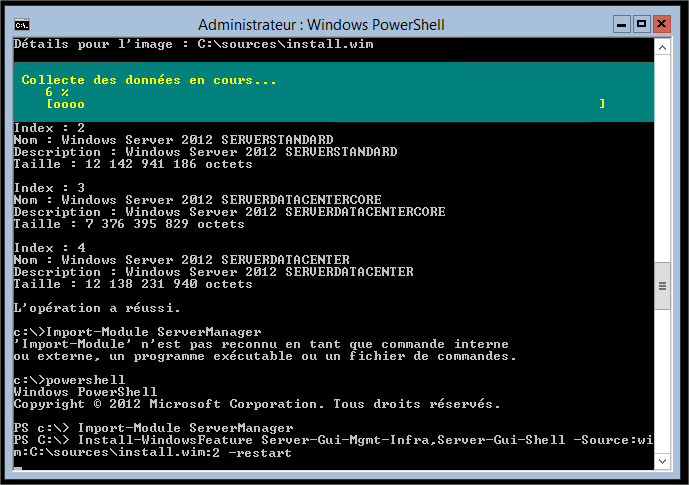

L'alternative consiste à utiliser PowerShell et le cmdlet Install-WindowsFeature, comme ceci :

Install-WindowsFeature -Name "RSAT-Feature-Tools-BitLocker","RSAT-Feature-Tools-BitLocker-RemoteAdminTool","RSAT-Feature-Tools-BitLocker-BdeAducExt"

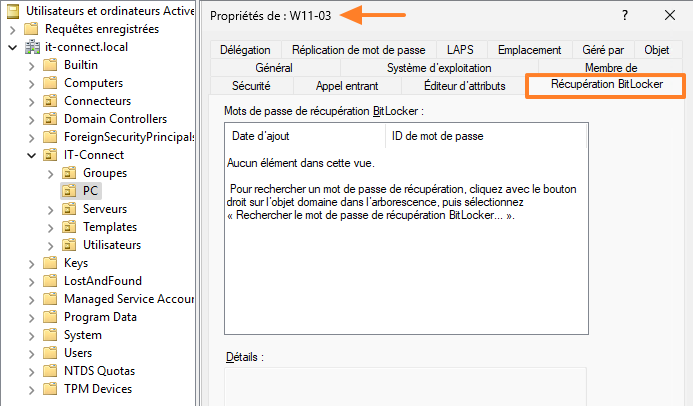

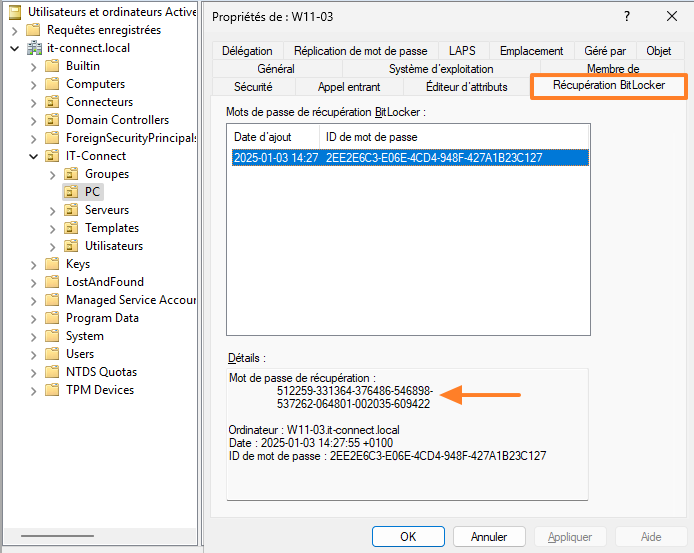

Désormais, si vous ouvrez la console "Utilisateurs et ordinateurs Active Directory", vous allez avoir du nouveau. Accédez aux propriétés d'un objet "Ordinateur" de votre annuaire et vous verrez un nouvel onglet : "Récupération BitLocker". C'est au sein de cet onglet que l'ordinateur viendra stocker son identifiant et la clé de récupération BitLocker associée. De cette façon, vous centralisez les clés de récupération BitLocker dans votre annuaire Active Directory.

Une fois la configuration en place, vous verrez apparaître des informations dans l'Active Directory après avoir déployé BitLocker sur un poste de travail.

Note : une alternative consiste à stocker les clés dans Entra ID via la solution Microsoft Intune. Vous pouvez consulter ce tutoriel pour en savoir plus sur cette méthode.

III. GPO pour configurer BitLocker sur Windows

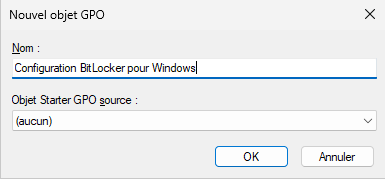

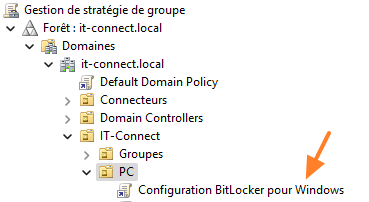

Toujours sur le contrôleur de domaine (ou à distance via les outils RSAT), ouvrez la console "Gestion de stratégie de groupe". Créez une nouvelle GPO et donnez-lui un nom, par exemple "Configuration BitLocker pour Windows".

Je vous invite à lier cette GPO à une OU de test dans un premier temps pour valider la configuration, puis sur les OUs où se situent les PC à protéger. Pour ma part, comme l'unité d'organisation nommée "PC" est ciblée. Elle contient plusieurs postes de travail sous Windows 11, mais si vous avez du Windows 10, cela fonctionnera également.

Ensuite, modifiez la stratégie de groupe "BitLocker", car nous avons plusieurs paramètres à modifier. Naviguez jusqu'à cet emplacement :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Chiffrement de lecteur BitLocker

À cet emplacement, vous pouvez retrouver des paramètres pour trois types de lecteurs :

- Lecteurs de données amovibles : configuration de BitLocker sur les disques externes, les clés USB, etc...

- Lecteurs de données fixes : configuration de BitLocker sur les volumes correspondants aux disques locaux du PC.

- Lecteurs du système d'exploitation : configuration de BitLocker sur le disque du système Windows, donc le "C".

Suivez les étapes de configuration ci-dessous.

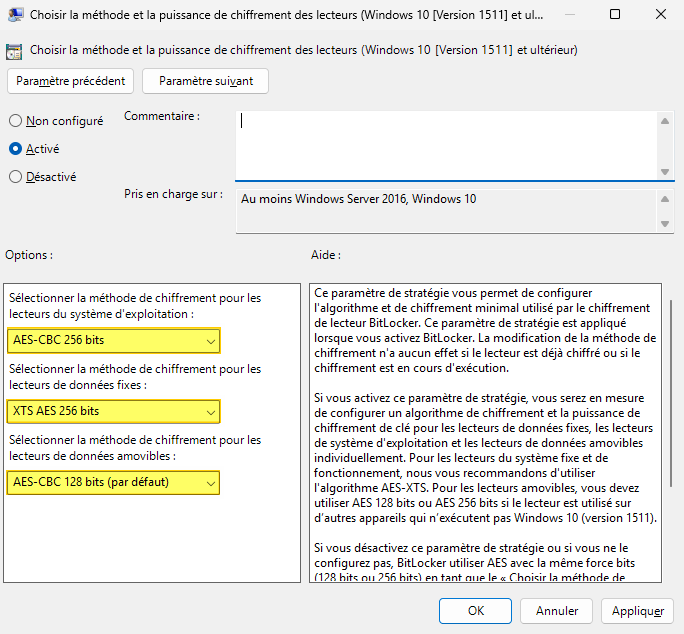

A. Paramètre n°1 - Choisir la méthode et la puissance de chiffrement des lecteurs

Commençons par le premier paramètre nommé "Choisir la méthode et la puissance de chiffrement des lecteurs (Windows 10 [Version 1511] et ultérieur)". Il sert à spécifier les méthodes de chiffrement à utiliser en fonction du type de lecteurs.

À ce sujet, Microsoft recommande d'utiliser l'algorithme XTS-AES pour les lecteurs fixes et les lecteurs de systèmes d'exploitation. Pour les disques amovibles, Microsoft recommande d'utiliser l'algorithme AES-CBC 128 bits ou AES-CBC 256 bits, si le disque est utilisé sur d'autres appareils qui ne fonctionnent pas sous Windows 10 (version 1511). Le fait de configurer les algorithmes ici va permettre d'uniformiser la configuration sur les postes.

Voici la configuration de ce premier paramètre situé directement dans le dossier "Chiffrement de lecteur BitLocker" :

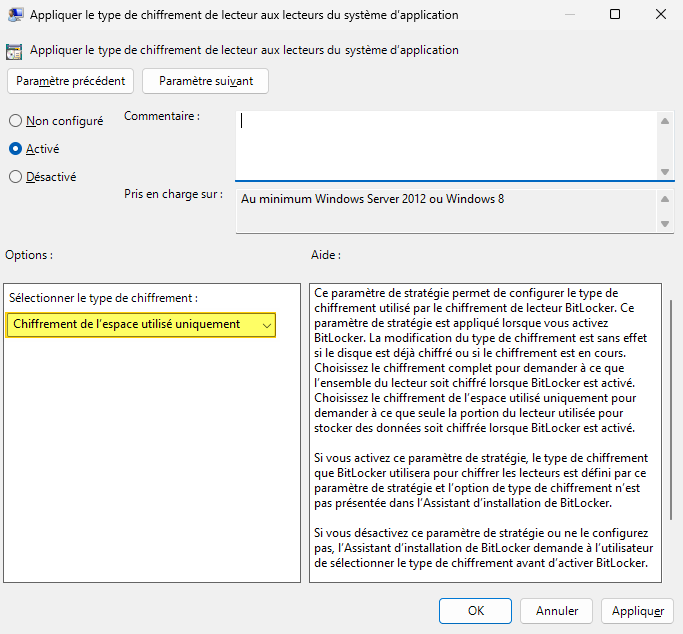

B. Paramètre n°2 - Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application

Le second paramètre se situe dans "Lecteurs du système d'exploitation", comme ceux qui suivront après. Il se nomme : "Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application" et permet d'indiquer comment BitLocker doit chiffrer le disque : tout le disque ou uniquement le contenu au fur et à mesure.

Activez ce paramètre et choisissez l'option "Chiffrement de l'espace utilisé uniquement", ce sera plus rapide sur les machines déjà en service depuis un moment, où le stockage est déjà sollicité.

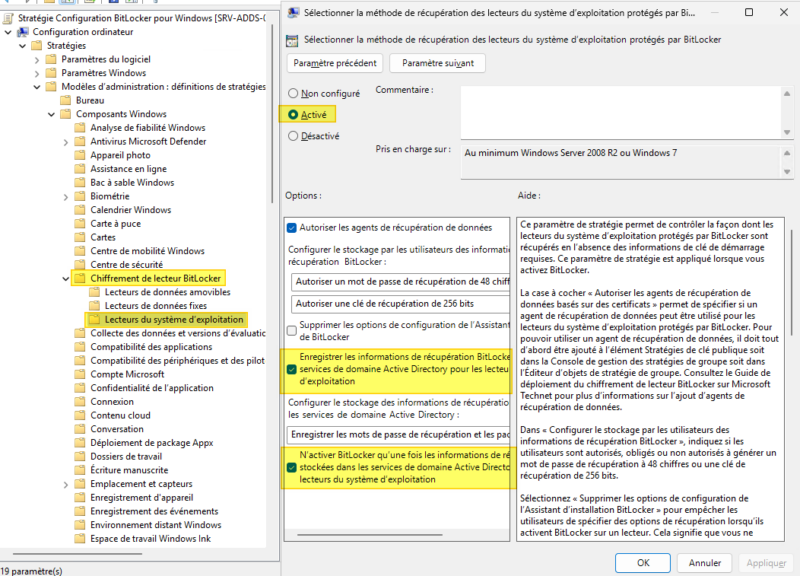

C. Paramètre n°3 - Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

Le troisième paramètre à configurer se nomme : "Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker". Il va permettre d'indiquer aux postes qu'ils doivent sauvegarder leur clé de récupération dans l'Active Directory et de vérifier que la clé est bien sauvegardée dans l'annuaire AD avant de commencer à chiffrer le poste.

Activez ce paramètre, et veillez à ce que les deux options suivantes soient cochées (laissez les autres options par défaut) :

- Enregistrer les informations de récupération de BitLocker dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

- N'activer BitLocker qu'une fois les informations de récupération stockées dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

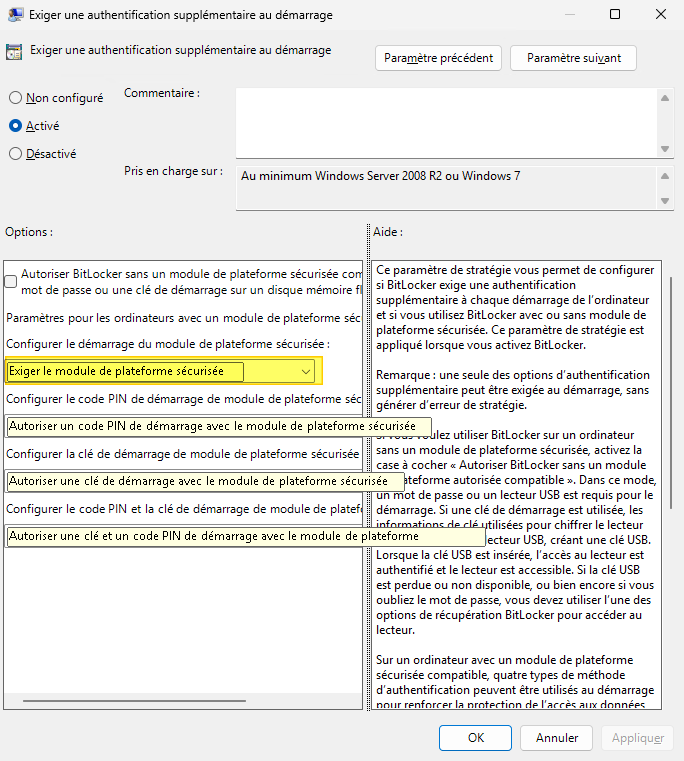

D. Paramètre n°4 - Exiger une authentification supplémentaire au démarrage

Le quatrième et dernier paramètre que nous allons configurer se nomme : "Exiger une authentification supplémentaire au démarrage". Sa configuration est facultative si vos machines ont une puce TPM. Sinon, configurez ce paramètre pour cocher la première option puisqu'elle permet d'activer BitLocker sans qu'il y ait de puce TPM (ce qui implique de définir un mot de passe ou une clé USB de démarrage).

Vous pouvez aussi le configurer pour exiger la présence de la puce TPM, en choisissant la valeur "Exiger le module de plateforme sécurisée", tel que présenté sur l'image ci-dessous.

E. La GPO BitLocker est prête

La GPO pour configurer BitLocker est prête. Attention, cela ne va pas activer le chiffrement sur le disque système de vos postes. Par contre, BitLocker sera préconfiguré et prêt à être activé, en quelques clics. Nous allons voir dans la suite de cet article comment activer le chiffrement BitLocker via une GPO et un script PowerShell.

Pour le moment, nous allons tester notre GPO et la collecte des clés de récupération dans l'Active Directory.

IV. Activer le chiffrement BitLocker sur Windows

Sur un poste client sur lequel s'applique la GPO, vous devez activer le chiffrement BitLocker sur le disque système pour voir ce qui se passe. Si vous utilisez Windows 11 24H2, vous n'aurez pas besoin d'effectuer cette action, car BitLocker est préactivé : la GPO créée précédemment est suffisante, ce qui facilite le travail de l'administrateur système.

Note : pour ceux qui connaissent bien l'assistant de configuration de BitLocker sur un poste, vous verrez que certaines étapes n'apparaissent pas. C'est normal, cela correspond aux étapes préconfigurées par notre GPO.

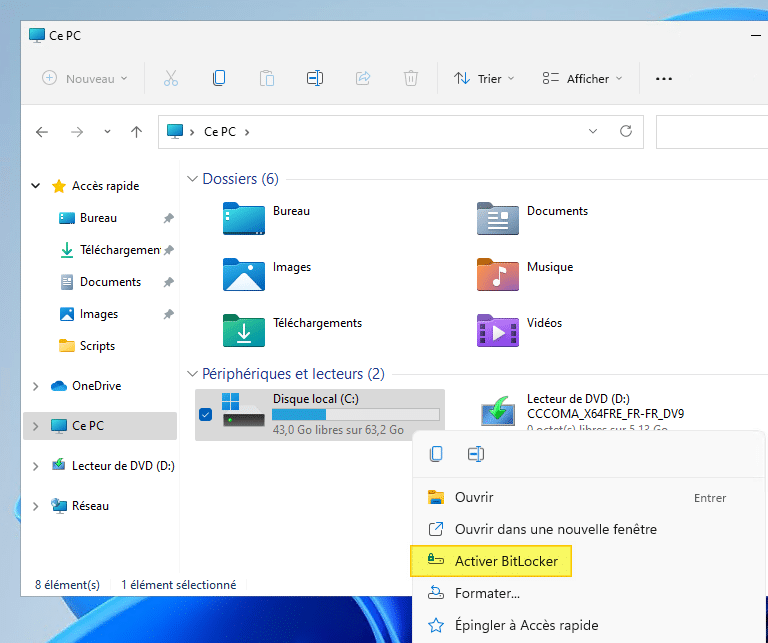

Si vous utilisez une version antérieure de Windows 11 ou Windows 10, sachez qu'un simple clic droit sur le disque local puis un clic sur "Activer BitLocker" est suffisant. En complément, vous pouvez regarder cet article : Tutoriel - Chiffrer un disque système Windows avec BitLocker

Une fois le chiffrement démarré, retournez dans la console "Utilisateurs et ordinateurs Active Directory", accédez aux propriétés de l'ordinateur sur lequel vous venez d'activer le chiffrement et cliquez sur l'onglet "Récupération BitLocker".

Vous devez avoir une bonne surprise et visualiser la clé de récupération (champ "Mot de passe de récupération"), comme dans cet exemple :

Notre configuration fonctionne très bien : les clés de récupération de nos postes seront centralisées dans l'Active Directory. Si un utilisateur vous appelle, car il a besoin de la clé de récupération, il suffira de se référer à l'Active Directory pour trouver l'information.

Si la configuration est régénérée sur le poste, une nouvelle clé de récupération sera générée. Elle viendra automatiquement s'ajouter dans l'Active Directory à la suite, sans supprimer les références de l'ancienne clé.

V. Comment retrouver une clé de récupération BitLocker ?

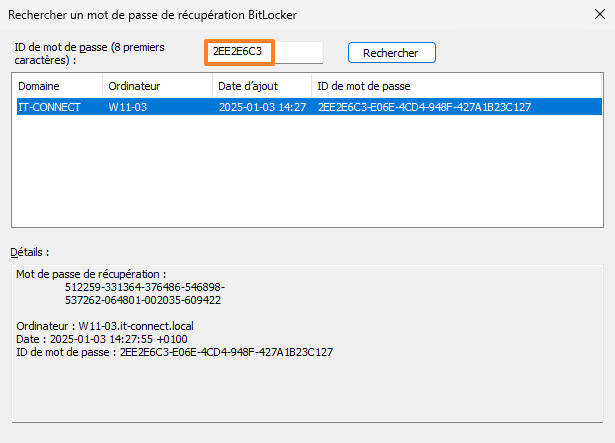

Dans le cas où un utilisateur est bloqué ou que vous n'avez pas le nom de la machine, retrouver la clé de récupération dans l'annuaire AD pourrait devenir un vrai casse-tête. Heureusement, grâce aux outils installés au début du tutoriel, nous pouvons rechercher une clé de récupération à partir des 8 premiers caractères de l'identifiant de l'ordinateur.

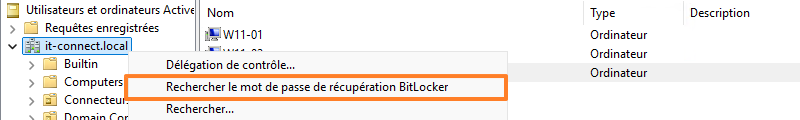

Toujours dans la console "Utilisateurs et ordinateurs Active Directory", effectuez un clic droit sur le nom de votre domaine et cliquez sur "Rechercher le mot de passe de récupération BitLocker".

Saisissez les 8 premiers caractères de l'identifiant du poste et cliquez sur "Rechercher".

Vous n'avez plus qu'à utiliser la clé de récupération. Facile, n'est-ce pas ?

VI. GPO - Script pour activer BitLocker sur plusieurs postes Windows

Pour finir ce tutoriel, nous allons voir créer une GPO qui va permettre d'activer BitLocker sur la partition système des postes Windows. Cela va éviter de devoir configurer les postes à la main.

Pour automatiser l'activation de BitLocker, nous allons utiliser le module PowerShell "BitLocker" qui est intégré à Windows et qui est plus dans l'air du temps que l'outil manage-bde. Avant de vous livrer le script tel quel, je vais vous expliquer quelques commandes.

A. Configurer BitLocker avec PowerShell

Pour connaître l'état de BitLocker sur votre disque système, vous pouvez exécuter cette commande (la variable d'environnement $env:SystemDrive permet de récupérer la lettre du lecteur où est installé Windows) :

Get-BitLockerVolume -MountPoint $env:SystemDrive

Lorsqu'un disque est protégé par BitLocker le statut est "FullyEncrypted", alors qu'à l'inverse le statut est "FullyDecrypted" si le disque n'est pas chiffré.

Ensuite, il faut ajouter une méthode de protection pour la clé BitLocker. Si votre machine dispose d'un module TPM, utilisez cette commande :

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

À l'inverse, si la machine n'a pas de puce TPM, il faudra s'appuyer sur un mot de passe (à saisir au démarrage de la machine). Ce qui donne une commande différente. Voici pour définir le mot de passe "bonjour123" :

$BitLockerPwd = ConvertTo-SecureString "bonjour123" -AsPlainText -Force Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -PasswordProtector -Password $BitLockerPwd

Quand c'est fait, vous devez activer BitLocker sur la partition système grâce à la commande "Enable-BitLocker". Si vous souhaitez que le matériel soit vérifié avant que BitLocker commence à chiffrer, supprimez le paramètre "-SkipHardwareTest" de la commande ci-dessous. Cela implique qu'il faudra redémarrer, et que si tout est correct, alors le chiffrement BitLocker débutera.

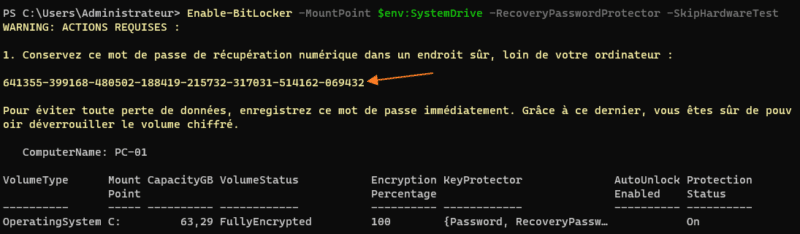

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

Cette commande retourne la clé de récupération dans la sortie et c'est aussi cette clé que vous allez retrouver dans l'Active Directory :

Finalement, pour chiffrer le disque système de nos machines Windows par script, nous obtenons le bout de code ci-dessous (grâce à la condition "if" nous effectuons l'opération seulement si le disque n'est pas chiffré pour le faire qu'une seule fois).

if(((Get-Tpm).TpmReady -eq $true) -and ((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq "FullyDecrypted")){

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

Bien sûr, vous pouvez compléter et améliorer ce bout de code même s'il fonctionne en l'état. Désormais, il faut l'exécuter au démarrage de Windows au travers d'une GPO.

B. Exécuter le script par GPO

Commencez par créer un script PowerShell (fichier PS1) et intégrez le bout de code ci-dessus dans votre fichier. Pour ma part, je nomme ce script "Enable-BitlockerOnWindows.ps1".

Ensuite, je vous invite à modifier la GPO créée précédemment pour configurer BitLocker, afin d'y inclure l'exécution du script. Nous allons utiliser une tâche à exécution immédiate pour exécuter ce script sur les machines : la tâche sera exécutée une fois pour activer BitLocker (sans redémarrage). L'utilisation d'un script de démarrage présente des problèmes d'autorisation. Cette méthode est plus efficace. Il s'agit de la méthode décrite en détail dans ce tutoriel :

Parcourez les paramètres comme ceci :

Configuration ordinateur > Préférences > Paramètres du Panneau de configuration > Tâches planifiées

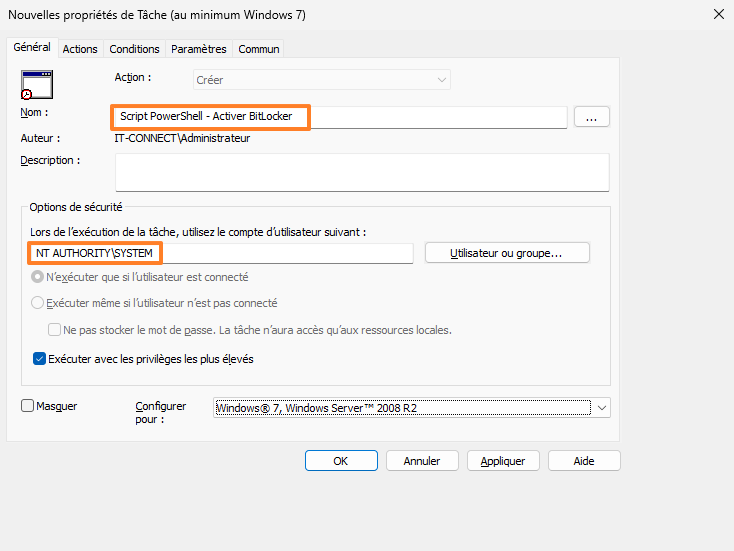

Puis, effectuez un clic droit afin de mettre votre souris sur "Nouveau" et de cliquer sur l'option "Tâche immédiate (au minimum Windows 7)" dans le menu. Commencez par la configuration de l'onglet "Général".

- Indiquez un nom et une description

- Définissez l'option "Configurer pour" sur la valeur "Windows 7, Windows Server 2008 R2" pour avoir accès aux paramètres les plus récents.

- Cochez l'option "Exécuter avec les privilèges les plus élevés" car il s'agit d'une tâche d'administration qui nécessite des permissions élevées.

- Indiquez la valeur "NT AUTHORITY\SYSTEM" comme nom de compte à utiliser pour exécuter le script (utile pour les tâches d'administration).

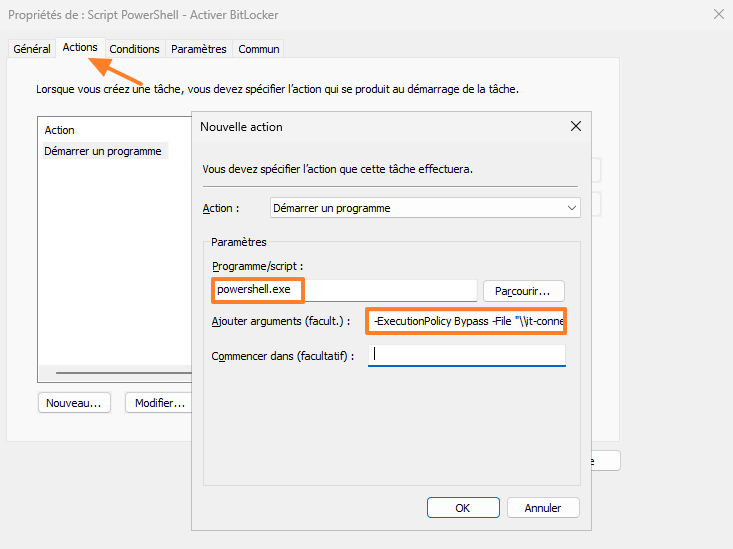

Passez sur l'onglet "Actions" et créez une nouvelle entrée en cliquant sur le bouton "Nouveau". Indiquez "powershell.exe" comme valeur pour le programme, puis pour les arguments, ajoutez cette ligne, en adaptant le chemin vers le script PowerShell :

-ExecutionPolicy Bypass -File "\\it-connect.local\SYSVOL\it-connect.local\scripts\Enable-BitlockerOnWindows.ps1"Ce qui donne :

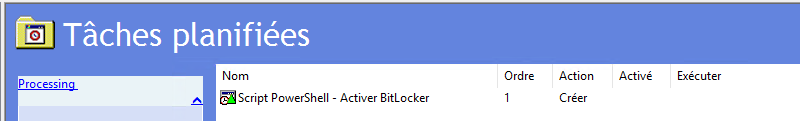

Validez, la stratégie de groupe est prête ! Elle contient une tâche à exécution immédiate telle que présentée sur l'image ci-dessous.

Il ne reste plus qu'à patienter que le script PowerShell soit exécuté sur un poste client où BitLocker n'est pas actif. Vous pouvez forcer l'actualisation des GPO avec "gpupdate /Force" et ensuite, patientez sans redémarrer. Le chiffrement du disque système doit démarrer et la clé de récupération doit être visible dans l'Active Directory directement.

Remarque : la machine ne doit pas avoir un CD/DVD (ou une image ISO) dans son lecteur, sinon l'activation de BitLocker échouera.

VII. Conclusion

En suivant ce tutoriel, vous devriez être en mesure d'activer et de configurer BitLocker sur les machines Windows de votre entreprise ! La bonne nouvelle, c'est qu'avec Windows 11 24H2 ce processus est simplifié. En effet, il n'est même pas nécessaire d'activer BitLocker avec un script Powershell, ni même manuellement. Il suffit de configurer BitLocker puisqu'il est déjà préactivé sur cette version de Windows 11.

Si votre déploiement ne fonctionne pas, vérifiez la configuration de la GPO. Regardez en priorité le paramètre "Exiger une authentification supplémentaire au démarrage" car toutes les configurations ne sont pas autorisées. L'exécution manuelle de la commande "Add-BitLockerKeyProtector" sur une machine peut vous permettre d'obtenir d'en savoir plus à ce sujet (si la commande retourne erreur liée à la stratégie).

Bonjour,

Je profite car j’ai une question aussi.

Après l’ajout de la fonctionnalité sur le serveur, je n’ai toujours pas l’onglet « récupération bitlocker » sur mes postes du domaine.

C’est un AD sur une machine virtuelle.

Apparemment il y a un update à faire sur la machine hôte pour accepter, ce que j’ai fait mais malheureusement toujours pas ce fichu onglet 🙁

Si quelqu’un a une idée je suis preneur !

Merci

Salut,

J’ai eu le même problème jusqu’à ce que je comprenne qu’il fallait … redémarrer le serveur AD !

Ensuite, l’onglet apparait bien.

Bonjour,

Merci pour ce tutoriel. SI mon serveur AD n’est pas le contrôleur de domaine est-ce-que cela peut fonctionner?

merci d’avance

Bonjour,

voici la solution pour le problème de script Powershell qui ne chiffre pas le disque via GPO (problème de privilèges) :

– Dans Configuration ordinateur, Préférences, Paramètres du Panneau de configuration, Tâche planifiés, Nouveau, créer une Tâche immédiate (au minimum Windows 7)

– Dans « Utilisez le compte d’utilisateur suivant » écrire MANUELLEMENT avec l’accent grave « Système »

(Erreur de privilège avec sélectionnant l’utilisateur « AUTORITE NT\System »)

Valider, relancer pour sélectionner « Exécuter même si l’utilisateur n’est pas connecté » et « Exécuter avec les privilèges les plus élevés »

https://imgur.com/a/xQZXtfQ

– Dans l’onglet « Actions » :

Programme/Script : powershell.exe

Ajouter arguments (facult.) : \\serveur\partage\bitlocker.ps1

Petit complément :

– Dans Configuration ordinateur, Stratégies, Modèles d’administration, Composants Windows, Windows PowerShell, Activer l’exécution des scripts, Activé et définir « Autoriser les scripts locaux et les scripts signés distants »

Bonjour Manu,

Mille merci pour ce petit tips !!! Ca fait deux semaines que je me tire les cheveux pour trouver la solution.

Cependant, même après ton tips, mon pc n’active toujours pas Bitlocker.

Est-ce qu’il faut quand même ajouter le script dans Configuration ordinateur > Stratégies > Paramètres Windows > Scripts (démarrage/arrêt) ?

Ou dois-je juste faire une tache planifié comme tu le mentionnes ? (pour info j’ai testé les deux et ne vois pas de différence)

D’avance merci pour ton retour si tu vois ce commentaire 🙂

Anthony

Salut,

non il ne faut pas que mettre le script dans Stratégies > Paramètres Windows > Scripts (démarrage/arrêt).

Est-ce que ton script n’est pas bloqué ?

https://imgur.com/a/5TdBZyC

Est-ce que ton script fonctionne en le lançant manuellement depuis le chemin réseau UNC ?

Avant de tout faire par GPO, assure toi que tout marche bien en admin local.

Crée une tache planifiée manuellement et regarde si le script s’exécute correctement dans l’historique de la tache.

Hello,

Merci pour ton retour 🙂

Le script fonctionne lorsque je le lance avec un compte admin du domaine ou en tant qu’administrateur local -> le script fonctionne correctement.

En revanche lorsque je clic sur le lien UNC, cela m’ouvre le script en bloc note et ne s’exécute pas en powershell, je vais creuser cette partie.

J’ai créé une tâche planifiée sur un poste local, cette dernière à l’air de s’exécuter mais pour autant le bitlocker ne s’est pas activé sur le poste.

J’ai bien ajouté une tache planifié avec le compte Système écrit manuellement.

Merci pour tes infos je reviendrai avec plus de détail une fois tous les tests effectués.

Anthony

Hello Manu,

J’ai trouvé mon problème, mise à part des droits d’exécution réglé avec Set-ExecutionPolicy, je rencontre un problème au niveau du débloqué que tu as fourni en image https://imgur.com/a/5TdBZyC

Et le problème c’est que je n’ai pas d’option de sécurité comme tu peux le voir. Il y a-t-il un module à installer sur mon serveur ou autre pour obtenir cette option?

https://imgur.com/mXe4I8T

Désolé du dérangement je passe pour un noob..

Merci d’avance.

Anthony

Bonjour,

Je rencontre le meme problème, avez vous trouvé une solution ?

Cordialement

J’ai aussi eu une erreur en suivant le tuto (« impossible d’activer BitLocker » https://imgur.com/DrpftGn), mais ça fonctionne en prenant en compte les 2 consignes de Manu concernant la création de la tâche avec le script Powershell (en enlevant le script précédemment mis dans Stratégies > Paramètres Windows > Scripts (démarrage/arrêt)), et l’autorisation des scripts.

Pas besoin d’être admin de la machine pour que le chiffrement commence, il se lance dès que la machine a démarré (comme indiqué dans les consignes de Manu « même si aucun utilisateur n’est connecté) ».

Testé sur machine Windows 10, sans considérer la contrainte du paramètre 4 pour les cibles qui n’ont pas de puce TMP, donc utilisation du script Powershell minimaliste proposé par le tuto.

Bonjour,

Mes utilisateurs ne sont pas Admin des postes et cela semble poser soucis, une idée de contournement?

Merci

Bonjour Florian,

Merci pour ton travail, tes tutoriels et l’énergie que tu mets a transmettre ton savoir! Tu es un monstre !

Je suis ta chaine depuis des annees et je peux t’assurer que tu est le meilleur site francophone dans ce domaine.

Petite question comment gérer le script de déploiement d’activation de BitLocker si tu as des machines avec et sans TPM ?

Autre question quid des machines qui ont déjà été chiffrées par le passer sans sauvegarder le mot de passe sur ton AD, elles vont pouvoir se (re)chiffrer a la vole ?

Merci a toi pour ton retour

Bonjour,

Personnellement j’ai modifié quelque peu le script afin de vérifier la présent d’une puce TPM et aussi d’éviter d’essayer de chiffrer un disque MBR avec une puce 2.0 car cela ne semble pas possible.

Comme Zyed je copie le script en local sinon cela ne fonctionne pas.

################################################ Variables ################################################################

$StatutBitlocker = (Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus

$FormatDisque = (Get-Disk -Number 0).PartitionStyle

$TPMVersion = (gwmi -Namespace « root\CIMV2\Security\MicrosoftTPM » -Class Win32_TPM).SpecVersion

############################################################################################################################

if ($StatutBitlocker -eq « FullyDecrypted » -and $TPMVersion -like « *2.0* » -and $FormatDisque -eq « GPT »)

{

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

elseif ($StatuBitlocker -eq « FullyDecrypted » -and $TPMVersion -like « *1.2* »)

{

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

}

else

{

Remove-Item -Path C:\update\ActivationBitlocker.ps1 -Force -Confirm:$false

}

Bonjour,

Après de multiples journées sur les forums à chercher une solution pour le probleme d’activation, j’en suis venu a faire une bidouille. Le compte « Système » ne peut aller executer de script sur le réseau, j’ai du creer un batch qui copie mon script du reseau en local, et ensuite je l’execute via une tache planifiée. Seul moyen que j’ai trouvé…

Bonjour

Mon ordinateur est bloquer par bitlocker, j’ai que ID a ma possession et il me demande la clé.

Je me a votre que je connais pas le premier utilisateur du PC donc je ne peux récupérer la clé par Microsoft.

Que doit faire s’il vous plaît.

Merci d’avance

Cordialement

Bonjour,

Si vous aviez un compte Microsoft rattaché a votre compte utilisateur ou la suite Office 365 installé sur la machine la clé peut être remonté dans votre compte sur office.com : Afficher le compte > Périphériques

Si non il va falloir réinstaller Windows et donc perdre les données.

Cdt

Bonjour,

Je vous remercie de ce retour,

Malheureusement je n’est de compte Microsoft ainsi que l’Office, j’ai même réinstaller Windows et je me suis retrouvé bloqué par bitlocker en me demandant le clé…

ID de chiffrage est connu, que doit je faire svp.

Est ce qu’il y’a des serveurs ou un autre moyen pour avoir la clé.

Merci d’avance

Cdt

La clé Bitlocker est stocké dans l’AD au niveau du profil user.

Bonjour, en ayant vu tous les commentaires je me rend compte que beaucoup de gens ont connu le problème d’activation au démarrage.

J’ai trouvé une solution en lançant le script en GPO ==> configuration ORDINATEUR ==> préferences ==> panneau de configuration ==> Tâches planifiées et configuré le script à L’OUVERTURE DE SESSION et non au démarrage et surtout choisir le compte « Système » tel qu’il ai écrit c’est impératif.

PS : s’assurer que la gpo soit accessible sur un poste local avant de lancer la gpo.

Cordialement

Bonjour

Une fois l’onglet présent dans les objets PC, comment fait on pour faire remonter la clefs du PC dont le disque est déjà crypté ?

merci à tous

Bonjour,

j’ai voulu mettre un filtre WMI sur la GPO permettant de tester la présence d’un puce TPM 2.0.

root\cimv2\security\microsofttpm

Select * from win32_tpm WHERE SpecVersion like « %2.0% »

le chiffrement se fait toujours mais la remontée AD ne se fait plus , et je ne vois pas le rapport avec ce filtre

une idée ?

merci

Bonjour et merci pour les tutos indispensables,

Comme le demandait un Zyed,

Quid des machines qui ont déjà été chiffrées par le passé, avant l’activation de la fonctionnalité sur le serveur AD ?

Peut-on inscrire les clés dans l’AD avec une commande ?

Merci.

bonjour,

personnellement j’ai simplement ajouté à la fin de mon script

elseif ($StatutBitlocker -eq « FullyEncrypted »)

{

$BLV = Get-BitLockerVolume -MountPoint « C: »

Backup-BitLockerKeyProtector -MountPoint « C: » -KeyProtectorId $BLV.KeyProtector[1].KeyProtectorId

}

ca ne double pas les infos dans l’ad ca semble bien simplement récup la cle du poste pour la pousser dans l’ad