Supervisez votre site web avec Crawltrack

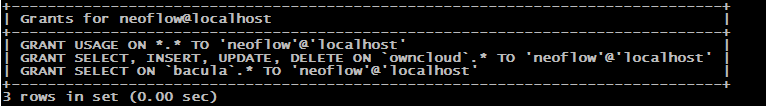

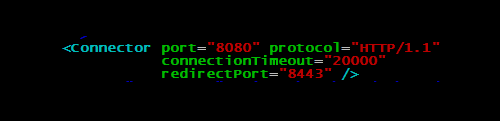

I. Qu’est ce que crawltrack ? Crawltrack est un service fonctionnant sous Linux qui permet de superviser votre site web. Il génère à la visite de votre page web des informations sur les visiteurs, le nombre de visiteurs durant une période , le nombre de hits (pages visitées ..). Il renseigne sur la façon dont les utilisateurs on joints votre site, par moteur de recherche ( google, yahoo), par entrée directe ou par lien sur un autre site. Crawltrack permet aussi de montrer les erreurs qui se sont produites sur vos pages/ sites et les téléchargements qui ont été effectués. Le second rôle de crawltrack est la sécurité de votre site web, il met à disposition des tests et des analyses rapportant les tentatives d’attaques sur vos sites. II. Pré-requis Un serveur apache pour accéder à l’interface web de crawltrack et à vos sites : apt-get install apache2 Un service php pour permettre aux scripts php de crawltrack de travailler

Lire cet article