Attention, un exploit est disponible pour la faille critique dans Cisco IOS XE !

Les détails d'un exploit sont disponibles pour la faille de sécurité CVE-2023-20198 qui affecte le système Cisco IOS XE utilisé par des dizaines de milliers d'équipements réseau. Si vous n'avez pas encore installé la mise à jour de sécurité, vous devez le faire dès que possible !

Pour rappel, les équipements réseaux Cisco équipés du système IOS XE sont vulnérables à deux failles de sécurité zero-day CVE-2023-20198 et CVE-2023-20273. En quelques jours, les cybercriminels ont pu exploiter ces vulnérabilités pour compromettre plus de 50 000 équipements Cisco ! Désormais les pirates ont un contrôle total sur les équipements compromis.

La situation ne risque pas de s'arranger, car les chercheurs en sécurité d'Horizon3.ai ont mis en ligne des détails techniques pour l'exploitation de la CVE-2023-20198, une faille de sécurité critique associée à un score CVSS de 10 sur 10. Cette analyse a été rendue possible grâce au honeypot mis en place par l'équipe SECUINFRA. Ce qui au passage est la preuve que les cybercriminels exploitent activement la vulnérabilité.

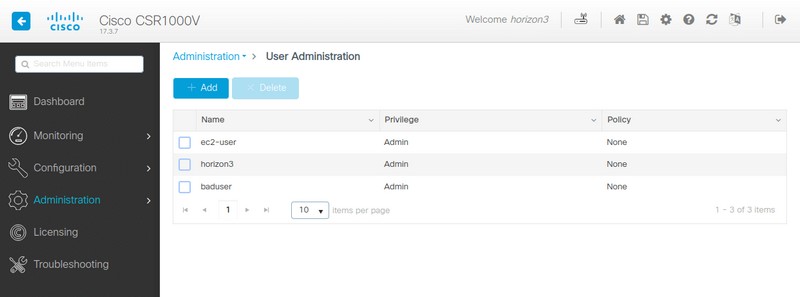

"Ce POC crée un utilisateur nommé baduser avec un niveau de privilège de 15.", précise le rapport. Ce compte hérite du niveau de privilèges le plus élevé sur IOS XE, ce qui lui permet d'exécuter du code malveillant ou de déployer d'autres implants, sans avoir besoin d'exploiter une autre vulnérabilité. L'exploitation passe par une requête HTTP spécifique qui bypass les contrôles de Nginx et permet d'atteindre l'interface Web de gestion afin d'exploiter la faille de sécurité : "Le cœur de cette vulnérabilité se trouve dans la première ligne de cette requête POST /%2577ebui_wsma_HTTP."

Le compte créé via l'exploitation de la vulnérabilité est bien visible dans l'interface Web de l'équipement Cisco :

D'ailleurs, sur les appareils Cisco compromis, les pirates semblent avoir l'habitude d'exécuter différentes commandes pour effectuer de la reconnaissance sur l'environnement qui se cache derrière l'équipement réseau. Par exemple, la commande "show ip dns view" est exécutée.

Comment se protéger de la CVE-2023-20198 ?

La semaine dernière, Cisco a mis en ligne correctifs de sécurité pour IOS XE.

- 17.9.4a pour IOS XE 17.9 (déjà disponible)

- 17.6.6a pour IOS XE 17.6 (déjà disponible)

- 17.3.8a pour IOS XE 17.3 (pas encore en ligne)

- 16.12.10a pour IOS XE 16.12 (seulement les modèles Catalyst 3650 et Catalyst 3850) - (déjà disponible)