Attention aux attaques par typosquatting sur la PowerShell Gallery de Microsoft

La PowerShell Gallery de Microsoft est vulnérable aux attaques de type typosquatting à cause d'une politique de nommage des dépôts qui n'est pas suffisamment stricte, laissant la porte ouverte à des dérives. Voici ce qu'il faut savoir.

Si vous êtes un adepte de PowerShell, vous connaissez probablement le site PowerShell Gallery de Microsoft puisqu'il référence les modules, scripts et les ressources PowerShell DSC accessibles pour la communauté d'utilisateurs. Autant vous dire que c'est la plateforme dédiée à PowerShell la plus populaire, au même titre que PyPI pour les projets Python, si l'on exclut les plateformes généralistes comme GitHub.

L'équipe de chercheurs Nautilus de chez Aquasec a mis en ligne un rapport qui met en évidence les risques d'attaques de type typosquatting sur la PowerShell Gallery. D'après eux, Microsoft n'est pas assez stricte dans sa politique de nommages et de création de dépôts. Avec une attaque de type typosquatting, l'objectif des cybercriminels est simple : usurper des paquets populaires dans le but de réaliser une attaque plus importante de type supply chain.

Par exemple, le module populaire AzTable, qui compte plus de 10 millions de téléchargements, pourrait être pris pour cible. À titre d'exemple, Aquasec a créé un second module PowerShell nommé "Az.Table", ce qui le rend difficilement différenciable au premier coup d'œil. Ceci est d'autant plus vrai que certains modules officiels ont un nom sous cette forme, comme Az.Accounts et Az.Storage.

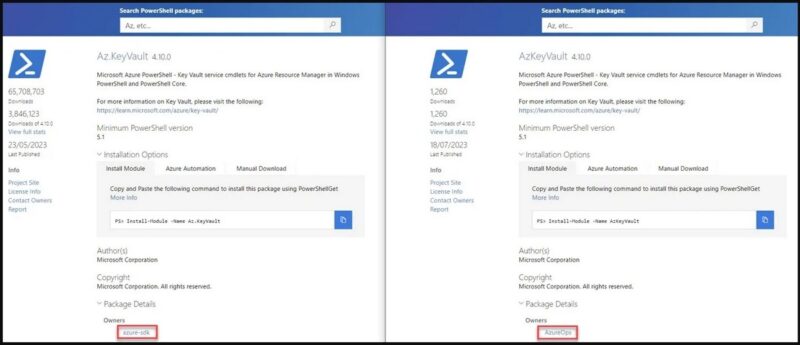

Au-delà de cette ambiguïté sur le nom, pouvant profiter aux pirates, un autre point faible découvert par l'équipe Nautilus est la possibilité d'usurper les détails du module, tels que le nom de l'auteur et le copyright, ce qui est d'autant plus trompeur. Malheureusement, il n'y a que l'auteur qui permet de différencier les modules (au-delà du nom), mais cette information est masquée par défaut. Voici un exemple mis en ligne dans le rapport d'Aquasec :

Enfin, ils sont parvenus à obtenir la liste complète (au format XML) de l'ensemble des paquets et modules de la plateforme PowerShell Gallery, qu'ils soient référencés ou non référencés. Cela pourrait mener à des fuites d'informations sensibles.

La réponse de Microsoft

Le 27 septembre 2022, Microsoft a été informé par AquaSec de cette problématique. Même si en janvier 2023, Microsoft a confirmé qu'une solution serait implémentée à court terme, le 16 août 2023, les problèmes restaient les mêmes. Microsoft n'a pas implémenté la moindre protection contre les attaques de type typosquatting sur sa plateforme PowerShell Gallery.

Microsoft encourage les utilisateurs à signaler les paquets malveillants, à l'aide du bouton prévu à cet effet. L'entreprise américaine estime aussi que cette technique relève de l'ingénierie sociale et que les utilisateurs doivent être vigilants.

Vous êtes prévenu.