DNSBomb : cette nouvelle attaque DoS basée sur le DNS fait l’effet d’une bombe sur le service cible

DNSBomb, c'est le nom d'une nouvelle technique d'attaque révélée récemment et associée à la vulnérabilité CVE-2024-33655. Cette technique repose sur l'utilisation du DNS pour effectuer des attaques DoS avec un facteur d'amplification de x20 000. Voici ce qu'il faut savoir.

Qualifiée d'attaque Pulsing Denial-of-Service (PDoS), cette technique d'attaque baptisée DNSBomb correspond à la vulnérabilité CVE-2024-33655. Elle a été découverte par des chercheurs de l'université de Tsinghua (Chine) et vise à manipuler le trafic DNS. En effet, sa mise en œuvre repose sur l'exploitation des requêtes et des réponses du système DNS.

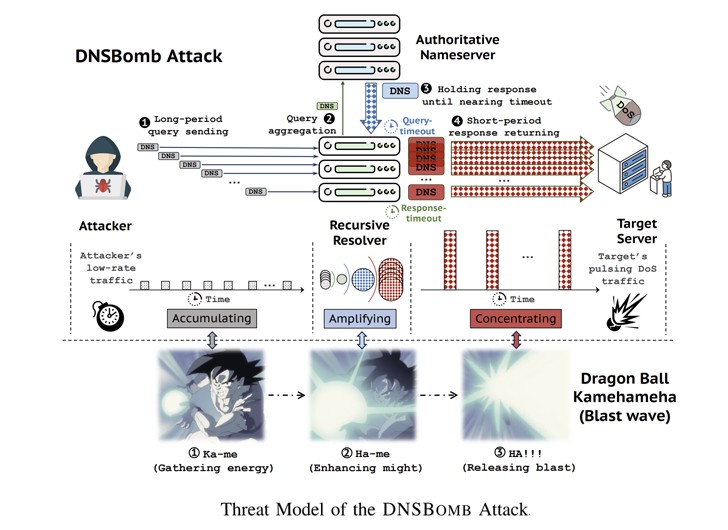

"DNSBomb exploite plusieurs mécanismes DNS largement mis en œuvre pour accumuler les requêtes DNS envoyées à faible débit, amplifier les requêtes en réponses de grande taille et concentrer toutes les réponses DNS en une courte salve d'impulsions périodiques de grand volume afin de submerger simultanément les systèmes cibles.", peut-on lire sur le site dédié à cette technique. L'objectif étant d'accumuler les réponses DNS pour les libérer simultanément vers une cible : ce qui fait l'effet d'une bombe.

Voici un schéma pour illustrer l'attaque DNSBomb :

Cette technique pourrait être beaucoup plus efficace que les autres déjà connues. Les chercheurs de l'université de Tsinghua ont effectué différents tests qui permettent d'affirmer que le facteur d'amplification de la bande passante peut être multiplié par 20 000. "Des expériences à petite échelle montrent que l'amplitude maximale des impulsions peut approcher 8,7 Gb/s et que le facteur d'amplification de la bande passante peut être multiplié par 20 000.", peut-on lire. Largement suffisant pour faire tomber la cible et notamment des infrastructures critiques.

Quels sont les services vulnérables ?

Il y a deux types de services particulièrement vulnérables à l'attaque DNSBomb : les services DNS et les services CDN (réseau de diffusion de contenu). Nous pensons notamment à des services comme ceux de Cloudflare et Akamai. Voici les conclusions des chercheurs de l'université de Tsinghua suite aux différents tests effectués :

"Grâce à une évaluation approfondie de 10 logiciels DNS grand public, de 46 services DNS publics et d'environ 1,8 million de résolveurs DNS ouverts, nous démontrons que tous les résolveurs DNS peuvent être exploités pour mener des attaques DNSBomb plus pratiques et plus puissantes que les attaques DoS à impulsions précédentes."

Pour limiter ou réduire l'impact de DNSBomb sur un serveur DNS, il convient d'adapter sa configuration pour implémenter des limites, notamment le nombre de requêtes maximales par client. Si vous utilisez Bind9, vous pouvez consulter cet article mis en ligne pour vous guider.