Attaque des imprimantes « PrintJack » : trois risques potentiels

Des chercheurs en sécurité italiens ont publié un rapport nommé "Vous faites trop confiance à votre imprimante" et qui met en avant les problèmes de sécurité liés aux imprimantes. Un ensemble de trois attaques nommé "PrintJack" est associé à cette analyse.

Les chercheurs en sécurité expliquent que les imprimantes exposées sur Internet sont "recrutées" dans le cadre d'attaque DDoS, mais elles peuvent aussi être victimes d'impression en boucle, ou encore permettre la fuite de données via la capture de trames sur le réseau.

Pour le service informatique, les imprimantes c'est un peu l'éternel boulet, elles sont partout, car elles sont encore indispensables, et pourtant même les modèles récents seraient encore à la traîne en matière de cybersécurité et confidentialité des données. Le rapport met en avant un non-respect du RGPD sur certains modèles à cause des fuites de données potentielles, et une non-conformité à la norme ISO/IEC 27005:2018, correspondante à la gestion des risques liés à la sécurité.

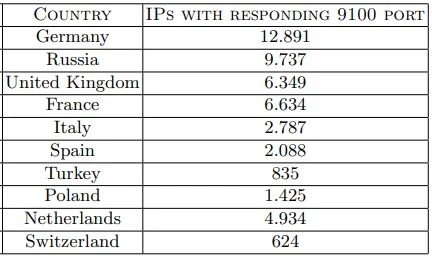

Giampaolo Bella et Pietro Biondi expliquent qu'ils ont pu s'appuyer sur le moteur de recherche Shodan pour récupérer une liste des adresses IP publiques qui répondent sur le port TCP/9100. Au niveau européen, ce sont plusieurs dizaines de milliers d'appareils qui ont répondu présents... Avec en tête l'Allemagne avec 12 891 imprimantes, tandis que la France arrive quatrième de ce classement avec 6 634 imprimantes exposées sur Internet, uniquement sur le port TCP/9100.

Sommaire

Attaque n°1 : DDoS

En exploitant des vulnérabilités connues, comme la faille CVE-2014-3741, notamment pour effectuer une exécution de code à distance, les attaquants parviennent à prendre le contrôle des imprimantes. Ensuite, ces imprimantes sont exploitées dans le cadre d'attaques DDoS pour cibler un tiers en fonction des plans des attaquants.

Les chercheurs expliquent qu'il y a une douzaine de vulnérabilités disponible dans la base du MITRE et qui représentent des risques de sécurité sérieux. Quand on sait qu'une imprimante en production n'est que très rarement mise à jour au niveau du firmware, l'appareil est d'autant plus vulnérable. Compte tenu de la quantité d'imprimantes exposées sur Internet, on comprend que les hackers s'intéressent fortement à ces équipements.

Attaque n°2 : les impressions en boucle

L'attaque par saturation est la seconde évoquée dans ce rapport et elle est réalisée en envoyant des tâches d'impression en boucle jusqu'à ce que l'imprimante n'ait plus de papier. L'objectif étant de purger tous les bacs de l'imprimante. En soi, cette attaque n'est pas dramatique, mais elle va perturber la production, en plus de consommer inutilement de l'encre et du papier.

D'après les chercheurs en sécurité, cette attaque est réalisable facilement à l'aide d'un script Python qui crée une boucle d'impression qui se répète mille fois. Ensuite, l'imprimante devient folle et imprime sans s'arrêter.

Attaque n°3 : les fuites de données

En interceptant les données qui transitent entre un poste ou un serveur d'impression et une imprimante, notamment dans le cadre d'une attaque man in the middle, l'attaquant peut récupérer des données en clair.

Dans le rapport, un exemple est donné où les chercheurs ont pu se positionner entre l'émetteur de l'impression et l'imprimante avec le logiciel Ettercap, et ensuite ils ont pu récupérer le contenu d'un fichier PDF en capturant le trafic réseau avec WireShark.

Cette troisième attaque peut s'avérer particulièrement dangereuse pour l'entreprise cible, mais l'attaquant doit s'installer sur le réseau, bien au-delà de l'imprimante en elle-même.

Retrouvez le rapport sur cette page : You Overtrust Your Printer

Avec les imprimantes de plus en plus connectées à Internet, voire même exposées sur Internet dans certains cas, ces petits appareils inoffensifs en apparence peuvent représenter un véritable risque en matière de sécurité.